10月15日、一般社団法人 JPCERTコーディネーションセンター(JPCERT/CC)が、2020年第2四半期のインシデント報告対応レポートを発表しました。国内外で発生するコンピューターセキュリティインシデントの報告をとりまとめたもので、今回は2020年7月1日~9月30日までの間に受け付けたインシデント報告の統計および事例について紹介されています。それによると、今期のインシデント件数は8386件で、前四半期の約1.2倍へと拡大しています。またフィッシング攻撃やWebサイトの改ざん、マルウェアサイトなどで増加が見られたということです。今回はこのレポートを基に、今危機感を持つべきWebサイトへの攻撃への高まりとは具体的に何か、その対処法はあるのかを重点においてお届けしていきたいと思います。

インシデント報告対応レポート統計

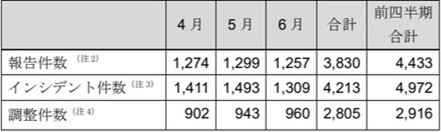

JPCERT/CCは、インターネット利用組織におけるインシデントの認知と対処、インシデントによる被害拡大の抑止に貢献することを目的として活動しています。今回発表されたレポートの統計についてまとめてみました。インシデント報告関連件数

引用:JPCERT/CC

こちらの図に示されているWebフォーム、メール、FAX等でJPCERT/CCに寄せられた報告の総件数は13,831件で、前四半期の1万416件から33%増加しています。JPCERT/CC が国内外の関連するサイトとの調整を行った件数は 4,807件で、前年比で調整件数は14%増加しました。インシデントのカテゴリーごとの内訳

引用:JPCERT/CC

インシデントの内訳を見ると、「フィッシングサイト」が5845件で前四半期から11%増加しています。7月は1842件、8月は1849件、9月は2154件と後半にかけて増加傾向が見られます。今期気になるのは、「サイト改ざん」と「スキャン」行為といったWebサイトを狙った攻撃の増加です。「サイト改ざん」は374件で、前四半期の291件から増加、「スキャン」行為も1380件で、前四半期の982件から拡大しています。その他「マルウェアサイト(158件)」「標的型攻撃(16件)」といった攻撃も前期を上回っています。Webサイトを狙った攻撃の増加

JPCERT/CCのレポートに基づいたWebサイトを狙った攻撃の増加には主に、「サイト改ざん」と「スキャン」がありました。これらについて具体的に解説していきたいと思います。サイト改ざん

Webサイト改ざんとは、企業などが運営する正規Webサイト内のコンテンツやシステムが、攻撃者によって意図しない状態に変更されてしまう攻撃です。攻撃者がWebサイトを改ざんする際の攻撃手法としては主に脆弱性攻撃による改ざん、管理用アカウントの乗っ取りによる改ざん、パスワードリスト攻撃の3種類があります。 1. 脆弱性攻撃による改ざん- Webサーバ上の脆弱性を攻撃することにより、最終的に改ざんを実現します。

- 脆弱性の利用方法として、SQLインジェクション、Stored XSS、などの脆弱性攻撃により直接コンテンツの改ざんを行う方法と、脆弱性攻撃によりバックドアを設置するなどして遠隔操作で改ざんを行う方法の2つがあります。

- 主に、サーバOS、Webサーバ、CMS、管理ツールなどのミドルウェアの脆弱性が狙われます。

- Webサーバにリモートアクセス可能な管理用アカウントの情報を窃取して乗っ取り、正規の方法でWebサイト操作を行って改ざんします。

- 正規のWebサイト操作方法により改ざんが行われるため、被害に気づきにくい特徴があります。

- パスワードリスト攻撃とは、攻撃対象となるWebサイトではない別のWebサイトから搾取したユーザー情報を使い、攻撃対象となるWebサイトで不正ログインを試みるサイバー攻撃です。

- アカウントIDやパスワードをすべて別々に管理することが面倒なため、管理者PCや複数のWebサイトで同じアカウントIDやパスワードを使用しているケースがあります。

スキャン

スキャン攻撃とは、サイバー攻撃者が、攻撃先を探すために行うポートスキャンです。脆弱性の探索や侵入、感染の試行などを検知した件数が今回のレポートで増加し、警告されています。ポートスキャン自体は、サーバなどに対して稼働しているサービスを探り、開放されているポートを調べる行為で違法なものではありません。しかし、攻撃の事前準備として行われることが多いため、日常から適切な対処が必要となります。サイバー攻撃の手口は年々巧妙化していますが、システムの脆弱性を突くのが攻撃の基本となります。その脆弱性を見つけ出すためにポートスキャンは使われるのです。例えば、空いているポートがわかれば、そのポートを侵入経路として利用することができます。またサーバのOSやバージョンがわかれば、OSに依存する脆弱性を突くことができるのです。ポートスキャンも同様に、これ自体はサイバー攻撃ではなくても、これから被害が発生するかもしれないサイバー攻撃の予兆としてとらえることが重要です。WAFで防御できること

こうした警鐘をならされているWebサービスへの攻撃の増加に対し、有効なのがWAFを用いた防御システムです。例えばWAFで防御できることには以下の様な項目があります。- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- OSコマンドインジェクション

- ディレクトリリスティング

- メールヘッダインジェクション

- パス名のパラメータの未チェック/ディレクトリトラバーサル

- 意図しないリダイレクト

- HTTPヘッダインジェクション

- 認証とセッション管理の不備

- 認可制御の不備、欠落

- クローラへの耐性