情報システムの稼動に必要なコンピュータや通信回線などのインフラを、インターネットを使って遠隔から利用できるクラウドサービスといえば「IaaS(Infrastructure-as-a-Service)」です。IaaSサービスは、必要なコンピューティングやストレージ、ネットワークなどのリソースを必要なときに利用できるため、企業でも導入を検討するケースがみられます。

情報システムの稼動に必要なコンピュータや通信回線などのインフラを、インターネットを使って遠隔から利用できるクラウドサービスといえば「IaaS(Infrastructure-as-a-Service)」です。IaaSサービスは、必要なコンピューティングやストレージ、ネットワークなどのリソースを必要なときに利用できるため、企業でも導入を検討するケースがみられます。しかし、IaaSは他のクラウドサービスよりも自由度が高い分、IaaSサービスを提供するクラウド・サーバ・プロバイダー選びに迷っている企業もあることでしょう。

本記事では、おすすめのクラウド・サーバ・プロバイダーを比較解説しています。ぜひ、クラウド・サーバ・プロバイダーを選ぶ際の参考にしてください。

おすすめのクラウド・サーバ・プロバイダーの一覧!

おすすめのクラウド・サーバ・プロバイダー5社を、インターネット情報や口コミなどから、下記4つのポイントで比較しました。

- コストパフォーマンス

- ユーザーインターフェース

- ネットワーク

- セキュリティ

また、下表は各IaaSプロバイダーのおすすめ度を「☆~☆☆☆」で比較しながら評価しています。

| 名称 |

コストパフォーマンス |

ユーザーインターフェース |

ネットワーク |

セキュリティ |

| Linodeクラウド・サーバサービス |

☆☆ |

☆☆ |

☆☆☆ |

☆☆☆ |

| Google Compute Engine |

☆☆☆ |

☆ |

☆☆ |

☆☆☆ |

| Vultr |

☆☆☆ |

☆☆☆ |

☆☆ |

☆☆☆ |

| アマゾンAWS |

☆ |

☆☆☆ |

☆☆ |

☆☆☆ |

| DigitalOcean |

☆☆☆ |

☆ |

☆ |

☆☆☆ |

セキュリティに関してはどのIaaSサービスもおすすめできますが、その他の前述したポイントではサービスによって特徴が異なります。そのため、どのような特徴を重視するか、よく検討して選びましょう。

IaaSプロバイダーがクラウド・サーバで稼働する仕組みとは?

ここでは、IaaSプロバイダーがクラウド・サーバで稼働する仕組みについて解説しています。まずは、IaaSプロバイダーについて、詳しくみていきましょう。

IaaSプロバイダーとは?

IaaSとは仮想化技術を利用してハードウェアリソース(CPU/メモリ/ストレージ)などのITインフラをインターネット経由でオンデマンドで提供するサービスの総称のことです。IaaSはクラウド上で稼働する仕組みを構築するという特性から、IaaSプロバイダーの活用は必須です。

クラウド・サーバで稼働するIaaSの仕組み!

インターネットを通じて、オンライン上に設置されたサーバのことを「クラウド・サーバ」と呼びます。通常のサーバはパソコン自体の容量で保存・保管できるデータの容量が左右されてしまいます。しかし、必要なときに必要なデータをインターネットを活用して管理できるクラウド・サーバなら、データの保存・保管の容量を気にせず利用できるでしょう。また、クラウド・サーバなら、保管してあるデータを他のデバイスで共有できたり、外出先でもデータの確認や編集・修正が可能です。

そんなクラウドサービスは、アルファベット1文字+aaSを組み合わせた用語で用途別に分類されています。なかでも、IaaSはクラウドサービスのなかの1つで、主にサービスとしてのインフラを担います。

比較!おすすめのクラウド・サーバ・プロバイダー5選

ここでは、おすすめのクラウド・サーバ・プロバイダーを厳選して紹介しています。今回比較するクラウド・サーバ・プロバイダーは、下記の5つです。

- Linode

- GoogleCompute Engine

- Vultr

- アマゾンAWS

- DigitalOcean

Linode|クラウドインフラをよりシンプルに

Linodeは、世界最大の独立系オープンクラウドプロバイダーでのLinodeが提供するサービスです。料金がリーズナブルなことに加えて、料金体系は従量課金制です。必要なときに必要な分だけ利用して支払えばよいため、パフォーマンスの最適化ともにコスト削減を実現できます。さらに、日本では、Linodeの公式ソリューションパートナーであるクラウドブリックによる日本のお客様向け最適化されたプランと手厚いサポート体制を提供していることも大きなメリットとなります。

| 名称 |

Linodeクラウド・サーバ・サービス |

| 料金 |

- エコノミー(~5Mbps):28,000円

- ビジネス(~50Mbps):110,000円

- ハイパフォーマンス(~1Gbps): 180,000円

|

| 提供元 |

Linode |

| 公式URL |

https://www.linode.com/ja/ |

GoogleCompute Engine|業務滞りなく進行できる

Google Compute Engine(GCE)は、Googleが提供するクラウドサービスです。ライブマイグレーションの提供により、コンピューターで作動している仮想マシンを、稼働中のソフトウェアを実行させたまま別のコンピューターに移動処理が可能。また、バックグラウンドで透過的にデータを移行できるため、作業環境をスムーズにしたい企業におすすめです。

Vultr|ローカルで開発しグローバルに展開

先進的なクラウドプラットフォームを提供しているVultr。世界各地に17箇所のデータセンターを戦略的に配置し、すべてを秒単位で展開可能な標準化された高可用性かつ高性能なクラウドサービスをすべてのサービス対象に提供しています。

| 名称 |

Cloud Compute (クラウド コンピューティング) |

| 料金 |

- ~280円/月: (メモリ:512MB、CPU:1コア、SSD:20GB)

- ~561円/月: (メモリ:1GB、CPU:1コア、SSD:25GB)

- ~1,122円/月: (メモリ:2GB、CPU:1コア、SSD:40GB)

- ~2,245円/月: (メモリ:4GB、CPU:2コア、SSD:60GB)

- ~4,491円/月: (メモリ:8GB、CPU:4コア、SSD:100GB)

|

| 提供元 |

VULTR |

| 公式URL |

https://www.vultr.com/ |

アマゾンAWS|効率的にビジネスに活用できる

アマゾンAWSは、Amazonが提供している、世界各国のデータセンターから175以上のフル機能のサービスを世界に展開しているクラウドコンピューティングシステムです。コストやセキュリティ、機能・パフォーマンスなどさまざまな面で優れているのが特徴。さまざまな企業や政府機関に導入されており、コストの削減、俊敏性の向上、イノベーションの加速を実現させています。使用した分の料金のみで利用できる従量制料金を採用している点もおすすめするポイントです。

DigitalOcean|高スペックなクラウド・サーバ

海外最大手VPSのDigitalOcean。利用可能なメモリ量・CPUは上限が他に比べて高いため、高スペックなサーバが必要な企業におすすめです。海外にしかデータセンターがないことや、インターフェースが英語で日本語非対応といったところはマイナスポイント。しかし、仮想サーバを55秒で起動でき、料金はすべて時間単位の課金であるなど、魅力的なところもみられます。

今回は、IaaSをテーマに、おすすめのクラウド・サーバ・プロバイダーを比較解説してきました。クラウド・サーバは企業のニーズに柔軟に答えてくれる利便性の高いサービスです。しかし、クラウド・サーバにはいくつか種類が存在し、IaaSにも取り扱い時の専門知識やスキルが要求されるというデメリットもあります。そのため、自社に合ったサービスを選ぶためには、クラウド・サーバに関する正しい知識を身につけなければなりません。それぞれのサービスの特徴を理解して、自社にマッチしたクラウド・サーバ・プロバイダーを選びましょう。

Linodeの詳細はこちら

https://www.cloudbric.jp/linode-vps/

...

情報システムの稼動に必要なコンピュータや通信回線などのインフラを、インターネットを使って遠隔から利用できるクラウドサービスといえば「IaaS(Infrastructure-as-a-Service)」です。IaaSサービスは、必要なコンピューティングやストレージ、ネットワークなどのリソースを必要なときに利用できるため、企業でも導入を検討するケースがみられます。しかし、IaaSは他のクラウドサービスよりも自由度が高い分、IaaSサービスを提供するクラウド・サーバ・プロバイダー選びに迷っている企業もあることでしょう。

本記事では、おすすめのクラウド・サーバ・プロバイダーを比較解説しています。ぜひ、クラウド・サーバ・プロバイダーを選ぶ際の参考にしてください。

情報システムの稼動に必要なコンピュータや通信回線などのインフラを、インターネットを使って遠隔から利用できるクラウドサービスといえば「IaaS(Infrastructure-as-a-Service)」です。IaaSサービスは、必要なコンピューティングやストレージ、ネットワークなどのリソースを必要なときに利用できるため、企業でも導入を検討するケースがみられます。しかし、IaaSは他のクラウドサービスよりも自由度が高い分、IaaSサービスを提供するクラウド・サーバ・プロバイダー選びに迷っている企業もあることでしょう。

本記事では、おすすめのクラウド・サーバ・プロバイダーを比較解説しています。ぜひ、クラウド・サーバ・プロバイダーを選ぶ際の参考にしてください。

この度、2021年6月16日(水)~18日(金)に開催される「第1回 Japan IT Week【オンライン】/情報セキュリティEXPO」に出展いたします。

当社ブースは、「Cloudbric Security Platform Service」、「Web Security」、「Data Security」、「Connected Car Security」の4つの製品カテゴリーで構成し、当社にて提供している幅広い製品ラインナップの情報をご覧頂けます。

この度、2021年6月16日(水)~18日(金)に開催される「第1回 Japan IT Week【オンライン】/情報セキュリティEXPO」に出展いたします。

当社ブースは、「Cloudbric Security Platform Service」、「Web Security」、「Data Security」、「Connected Car Security」の4つの製品カテゴリーで構成し、当社にて提供している幅広い製品ラインナップの情報をご覧頂けます。

ブースでは、超コネクテッド時代に企業価値を高めるために必要なクラウドセキュリティ対策として統合したプラットフォームにて選択導入ができるクラウド型・セキュリティ・プラットフォーム・サービスの「Cloudbric(WAF+、RAS、ADDoS)」をご紹介致します。他にも、インテリジェント型WAF「WAPPLES、WAPPLES SA」、データ暗号化ソリューション「D’Amo、MyDiamo」、 自動車セキュリティEnd to Endソリューション「AutoCrypt」など、企業様の多様なニーズに応える最適なソリューションをご提案します。

展示会の開催期間中、当社ブースにてチャットやビデオなどのお問い合わせに対応しておりますので、当社製品・ソリューションに関してご質問のある方や製品の導入をご検討の方はお気軽に当社ブースにお立ち寄りください。

なお、6月17日(木)に開催されるオンラインセミナーでは当社代表取締役の陳が「今こそ必要なセキュリティの取り組み方、「Data-Centric」なアプローチと企業のアカウンタビリティとは。」をテーマに、現在の企業セキュリティにおいて、従来の「Product-Centric」な取り組みではなく、企業として守るべきデータは?という根本的な観点からのアプローチ、「Data-Centric」な取り組みについて解説致します。

ぜひご登録の上、弊社出展ブースやセミナーをご覧いただきますよう、よろしくお願い申し上げます。

ブースURL:

ブースでは、超コネクテッド時代に企業価値を高めるために必要なクラウドセキュリティ対策として統合したプラットフォームにて選択導入ができるクラウド型・セキュリティ・プラットフォーム・サービスの「Cloudbric(WAF+、RAS、ADDoS)」をご紹介致します。他にも、インテリジェント型WAF「WAPPLES、WAPPLES SA」、データ暗号化ソリューション「D’Amo、MyDiamo」、 自動車セキュリティEnd to Endソリューション「AutoCrypt」など、企業様の多様なニーズに応える最適なソリューションをご提案します。

展示会の開催期間中、当社ブースにてチャットやビデオなどのお問い合わせに対応しておりますので、当社製品・ソリューションに関してご質問のある方や製品の導入をご検討の方はお気軽に当社ブースにお立ち寄りください。

なお、6月17日(木)に開催されるオンラインセミナーでは当社代表取締役の陳が「今こそ必要なセキュリティの取り組み方、「Data-Centric」なアプローチと企業のアカウンタビリティとは。」をテーマに、現在の企業セキュリティにおいて、従来の「Product-Centric」な取り組みではなく、企業として守るべきデータは?という根本的な観点からのアプローチ、「Data-Centric」な取り組みについて解説致します。

ぜひご登録の上、弊社出展ブースやセミナーをご覧いただきますよう、よろしくお願い申し上げます。

ブースURL:

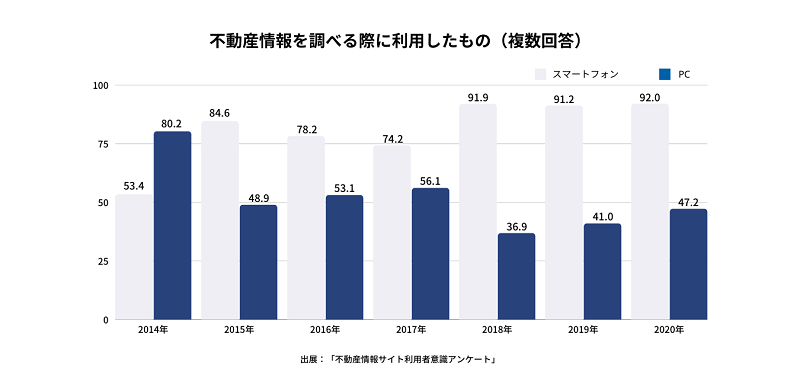

不動産情報サイト事業者連絡協議会(RSA)が発表した「

不動産情報サイト事業者連絡協議会(RSA)が発表した「 Webサイトは、現代ビジネスにおいて必須のツールとして積極的に活用されていますが、現在多くのWebサイトがサイバー攻撃のターゲットとなっています。そんなサイバー攻撃から自社の不動産・賃貸情報サイトを守るためにも、WebサーバやWebサイトを保護してくれるWAFを導入するなど、Webセキュリティ対策は重要です。

Webサイトは、現代ビジネスにおいて必須のツールとして積極的に活用されていますが、現在多くのWebサイトがサイバー攻撃のターゲットとなっています。そんなサイバー攻撃から自社の不動産・賃貸情報サイトを守るためにも、WebサーバやWebサイトを保護してくれるWAFを導入するなど、Webセキュリティ対策は重要です。