前回、ECサイトが受ける不正アクセス攻撃による「個人情報漏えい」のリスクについてご紹介しました。2回目となる今回はもうひとつのリスク、「クレジットカードの不正利用」について解説していきたいと思います。ネット利用が普及し生活が便利になる一方で、日々、多くのECサイトでクレジットカード情報漏えい事故が起こっています。ECサイトの担当者へのアンケートによると、49.1%が「ECサイトに対してサイバー攻撃を受けたことがある」と回答しています。ECサイトの立ち上げを検討している担当者は、ECサイトの最も大きいセキュリティリスクである「クレジットカード情報の漏えい対策」を行う必要があります。

クレジットカード決済で不正利用が起こる原因

クレジットカードは、現代における生活の必需アイテムになっています。クレジットカードがあれば、手持ちの現金がなくても実店舗で買い物できますし、ネット通販でも手軽に決済できます。とても便利なものですが、クレジットカードは悪意ある第三者によって不正利用されてしまうリスクがあることも心得ておかなければなりません。そして近年、ECサイトが不正アクセスを受け、顧客情報の他に、クレジットカード情報が漏えいする事件が相次いでいます。

日本クレジット協会の発表によると、2018年のクレジットカード不正利用被害額は235.4億円、2019年は上半期だけで137億円となっています。金額も増加していますが、比率がそれ以上に増加していて、クレジットカードの持ち主が意図しない不正利用がECサイトなどで多発していると言えます。クレジットカード決済で不正利用が起こる原因とその手口は、以下のものがあげられます。

フィッシング

フィッシングとは、金融機関などの有名企業を詐称したメールを送り付け、本文のURLをクリックさせることで偽サイトに誘導し、不正にIDとパスワードなどを詐取する詐欺行為のことです。設定変更や機能追加を行うためとしてメール本文のURLをクリックさせ、本物とそっくりのフィッシングサイトに誘導し、ID、パスワード、口座番号などを入力させ、これらの情報を搾取することを目的としています。近頃よく見られる手法に、Office 365のようなクラウドアプリケーションのログイン認証情報を盗み出すためにも使われます。ハッカーは、自分のOffice 365アカウントにログインして、プラットフォームへのアクセスの再取得、共有ファイルの回復、アカウント情報の更新など実行するように促すメールをユーザーに送信します。

フィッシングの一種であるスピアフィッシングと呼ばれる攻撃手法もあります。フィッシングは不特定多数の人へ行われるのに対し、スピアフィッシングは特定の標的を狙って行われます。フィッシングは大量配信攻撃であり、比較的広範囲に罠を仕掛けます。スピアフィッシング攻撃は槍(spear)を突き刺すように標的を定めて攻撃を行うため、騙されやすく非常に危険な攻撃です。メールによるスピアフィッシング攻撃は、日本では「標的型攻撃メール」とも称されます。スピアフィッシング攻撃は、事前に情報収集を行った結果を元に標的に狙いを定めて攻撃を行うため、精度が高いという特徴を持ちます。

スキミング

「スキミング」というのは、クレジットカードの情報を不正に入手して、まったく同じ偽造カード(クローンカード)を作って不正利用する犯罪のことです。クレジットカードそのものを盗むのではなく、「スキマー」と呼ばれる装置を使って、クレジットカードの磁気ストライプに書き込まれている情報のみを読み取るため、自分が被害者であることに気がつきにくいという特徴があります。

このスキミングがさらに進化したのがオンラインスキミングです。オンラインスキミングとはECサイトなどに不正なコードを挿入し、利用者が入力した決済情報を盗む行為を指します。ユーザーがフォームに入力したクレジットカード情報を盗み取るため、カード番号や有効期限だけではなく、不正利用防止のために設定されているセキュリティコードまで盗まれてしまいます。さらに、本人認証用の3Dセキュアのパスワードまで盗まれることもあります。オンラインスキミングでは偽決済ページヘの誘導を行ったり、不正者への情報送信を行ったりします。こちらの手口ではECサイトのカード情報入力フォームに直接JavaScriptのコードが埋め込まれています。利用者がカード情報を入力し確認ボタンをクリックすると、不正者にも入力されたカード情報が送信され、個人情報が盗まれてしまいます。

なりすまし

「なりすまし」とは、流出した、もしくは盗み取ったカード情報を使って、第三者が本人になりすまして、クレジットカードを不正利用する手口です。上記のフィッシングやスキミング、そしてサイトからの情報漏えいで流出してしまったカードを本人になりすまして、不正利用します。一般社団法人日本クレジットカード協会によると、年によって増減がありながらも、全体的に増加傾向です。内訳としては番号盗用による被害が多くを占めています。

ECサイトからの情報流出

前回のようなパスワードアタックのような攻撃にあい、ECサイトから直接カード情報が流出する危険性もあります。

EXILEの公式ECサイトに不正アクセス カード情報4万4000件が流出か

2020年12月08日

音楽ユニット「EXILE」などが所属する芸能事務所LDH JAPANは12月8日、同社が運営するECサイト「EXILE TRIBE STATION ONLINE SHOP」が不正アクセスを受け、4万4663件のクレジットカード情報が流出した可能性があると発表した。このうち209件のカード情報については、11月27日時点で第三者に不正利用された可能性がある。

流出の可能性があるのは、8月18日~10月15日に同サイトでカード情報を登録するか、登録済みの情報を変更した利用者のカード名義人、カード番号、有効期限、セキュリティコード。

引用:https://www.itmedia.co.jp/news/articles/2012/08/news139.html

こうしたニュースが今も後を断ちません。セキュリティ対策に無頓着な場合、いつ自社が狙われてもおかしくはないのです。

クレジットカード情報が漏えいした場合のECサイトのリスク

1. ECサイトの閉鎖

カード情報が流出した場合、カード決済の停止やサイトを一時閉鎖するなどの措置がとられます。セキュリティ事故が起きると約半数のサイトが完全復旧できないほか、完全復旧するにはECサイトのリニューアルが必要で、ECサイトの信頼度低下や顧客離れなどを含めると、セキュリティ事故のダメージは計り知れないものとなります。

2.フォレンジック調査の費用

「フォレンジック調査」は漏えい発生に際し、原因特定や被害範囲特定を行うための調査です。カード会社との加盟店契約において、加盟店は漏えい事故が起きた際の調査が義務付けられています。特定の専門機関への調査依頼が必要となり、調査費用は数百万円から1000万円程度が見込まれます。

3.対象顧客への報告と損害賠償金の支払い

お客様へのお詫び対応のデスク設置やクレジットカードの差し替え費用、損害賠償金の支払い等が発生します。カード情報が流出した場合、ほとんどのケースは裁判になります。そしてその賠償金は、過去の判決例から分類すると、秘匿性に合わせて大きく3種類です。 まず、秘匿性が「低」と判断される場合です。住所や氏名など、特殊な情報でない場合がこれに該当します。この場合の相場は、一件あたり500円から1,000円くらいです。 次に、秘匿性が「中」の場合です。クレジットカード情報や、収入、職業に関する情報など、一般的には知られていないはずの情報がこれに該当します。この場合、一件あたり1万円くらいが相場となります。そして、秘匿性が「高」と判断されるケースでは、一件あたり3万円超となります。極めて個人的な情報、たとえばスリーサイズや手術歴、ユーザーIDとパスワードのセットなどがこれに該当します。因みに過去の判例で、1件当たり平均想定損害賠償額は3億3,705万円となっています。

4.社会的信頼の失墜

監督庁への報告がマスコミの報道や、ネットでの情報掲示でネガティブ情報として取り上げられる可能性があります。企業の社会的信頼が薄れ、株価が下落します。顧客に不安を与え、顧客離れが起きます。

5.行政の指導や罰則のおそれ

2018年6月1日に施行された「割賦販売法の一部を改正する法律(改正割賦販売法)」では、クレジットカードを取り扱うEC事業者などに対して、「クレジットカード情報の適切な管理」と「不正使用防止対策の実施」が義務付けられ、カード情報の漏えい対策として制定された同法律では、法的にもEC事業者への責任が強化されています。

さいごに

システムのセキュリティホールは、色々な角度から狙われています。攻撃者は対象のシステム全体から、SSHやFTP等のリモートアクセスの他、ウェブサイトへのSQLインジェクションの試行等、攻撃可能なセキュリティホールをあらゆる手段を駆使してスキャンしています。こうした攻撃に対する「クレジットカード情報の漏えい対策」には、WAFのような不正検知システムの導入が効果的です。いつ、どのような手段によって行われるか分からない攻撃に備えるためには、システム全体のセキュリティ対策が必要ということになります。

WAF は従来のファイアウォールや IDS/ADS では防御しきれなかった攻撃の検知・防御が可能となります。ファイアウォールは、主に不要なサービス(サービスポート)へのアクセスを制限し、不正なアクセスの防御を行っております。また IDS/ADS では不正なアクセスを検知するとアクセス元の通信を遮断します。しかし Web サイトなど、公開されているサービス(HTTP や HTTPS)はファイアウォールでは制限されない形となるため Web アプリケーションに脆弱性があると攻撃の脅威となります。WAF ではファイアウォールや IDS/ADS では検知できない攻撃を検出することができます。

クラウド型セキュリティ・プラットフォーム・サービス

https://www.cloudbric.jp/cloudbric-waf/

...

この度、当社は2021年1月27日(水)~29日(金)まで開催される日本最大級のオンライン展示会「IT&MARKETING EXPO 2021春」に出展し、クラウド型WAFを含むセキュリティ・サービス・プラットフォーム「クラウドブリック(Cloudbric)」をご紹介致します。

オンラインブースでは、弊社サービスに関するご質問やご相談などをオンライン通話にて対応致します。

また、1月28(木)には、弊社代表取締役社長の陣 貞喜が登壇し、「企業のビジネスを守るWebセキュリティの極秘、一石五鳥クラウド型セキュリティプラットフォームサービス 」をテーマにセールスピーチを配信致しますので、ご興味のあり方はぜひお立ち寄りください。

この度、当社は2021年1月27日(水)~29日(金)まで開催される日本最大級のオンライン展示会「IT&MARKETING EXPO 2021春」に出展し、クラウド型WAFを含むセキュリティ・サービス・プラットフォーム「クラウドブリック(Cloudbric)」をご紹介致します。

オンラインブースでは、弊社サービスに関するご質問やご相談などをオンライン通話にて対応致します。

また、1月28(木)には、弊社代表取締役社長の陣 貞喜が登壇し、「企業のビジネスを守るWebセキュリティの極秘、一石五鳥クラウド型セキュリティプラットフォームサービス 」をテーマにセールスピーチを配信致しますので、ご興味のあり方はぜひお立ち寄りください。

この度、当社は2021年1月27日(水)~29日(金)まで開催される日本最大級のオンライン展示会「IT&MARKETING EXPO 2021春」に出展し、クラウド型WAFを含むセキュリティ・サービス・プラットフォーム「クラウドブリック(Cloudbric)」をご紹介致します。

オンラインブースでは、弊社サービスに関するご質問やご相談などをオンライン通話にて対応致します。

また、1月28(木)には、弊社代表取締役社長の陣 貞喜が登壇し、「企業のビジネスを守るWebセキュリティの極秘、一石五鳥クラウド型セキュリティプラットフォームサービス 」をテーマにセールスピーチを配信致しますので、ご興味のあり方はぜひお立ち寄りください。

この度、当社は2021年1月27日(水)~29日(金)まで開催される日本最大級のオンライン展示会「IT&MARKETING EXPO 2021春」に出展し、クラウド型WAFを含むセキュリティ・サービス・プラットフォーム「クラウドブリック(Cloudbric)」をご紹介致します。

オンラインブースでは、弊社サービスに関するご質問やご相談などをオンライン通話にて対応致します。

また、1月28(木)には、弊社代表取締役社長の陣 貞喜が登壇し、「企業のビジネスを守るWebセキュリティの極秘、一石五鳥クラウド型セキュリティプラットフォームサービス 」をテーマにセールスピーチを配信致しますので、ご興味のあり方はぜひお立ち寄りください。

サイバー攻撃者の主な標的になっているWebアプリケーションエリアは企業の核心情報に近接しています。そのため徹底したセキュルティ対策を立てることが何よりも重要です。急激に変化しつつある昨今のIT環境において、「果たしてどのようなセキュリティ対策をとるべきなのか」という問題を解くことはそう簡単ではありません。しかし企業はキュリティトレンドへ常に注目し、あらゆるサイバー攻撃に対抗できる対策について考え続ける必要があります。

そこで今回は、2021年企業が注目すべきWebアプリケーションセキュリティトレンドを2回にわたって説明したいと思います。

サイバー攻撃者の主な標的になっているWebアプリケーションエリアは企業の核心情報に近接しています。そのため徹底したセキュルティ対策を立てることが何よりも重要です。急激に変化しつつある昨今のIT環境において、「果たしてどのようなセキュリティ対策をとるべきなのか」という問題を解くことはそう簡単ではありません。しかし企業はキュリティトレンドへ常に注目し、あらゆるサイバー攻撃に対抗できる対策について考え続ける必要があります。

そこで今回は、2021年企業が注目すべきWebアプリケーションセキュリティトレンドを2回にわたって説明したいと思います。

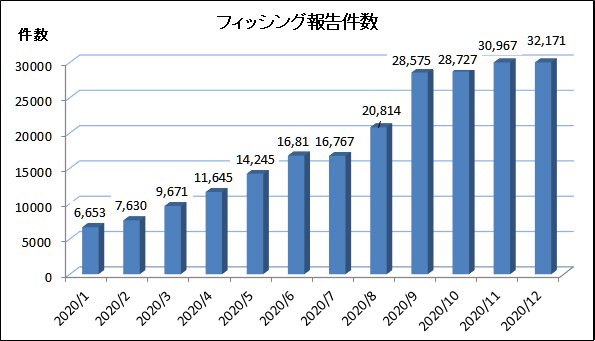

フィッシング対策協議会の報告によると、2020年12月のフィッシングは1,204 件増加し、過去最多となる32,171 件となりました。これは前月11月にはじめて3万件の大台を突破した3万967件からさらに1204件の増加となります。前年よりこちらでも度々警告してきたフィッシング詐欺の増加ですが、増加の一途をたどっています。しかもグローバルで11月に観測された攻撃キャンペーンの上位10件はいずれも日本を標的とするフィッシング攻撃です。それらはAmazon、楽天、三井住友カードの利用者をターゲットにし、中でもAmazonは1日あたり数十万件単位で送信されており、100万件を超える日も確認されています。今日本がフィッシング攻撃の標的にロックオンされているのは間違いなく、今回はその現状に警鐘を鳴らすと共に、企業がとり得る対策についてもお届けしたいと思います。

フィッシング対策協議会の報告によると、2020年12月のフィッシングは1,204 件増加し、過去最多となる32,171 件となりました。これは前月11月にはじめて3万件の大台を突破した3万967件からさらに1204件の増加となります。前年よりこちらでも度々警告してきたフィッシング詐欺の増加ですが、増加の一途をたどっています。しかもグローバルで11月に観測された攻撃キャンペーンの上位10件はいずれも日本を標的とするフィッシング攻撃です。それらはAmazon、楽天、三井住友カードの利用者をターゲットにし、中でもAmazonは1日あたり数十万件単位で送信されており、100万件を超える日も確認されています。今日本がフィッシング攻撃の標的にロックオンされているのは間違いなく、今回はその現状に警鐘を鳴らすと共に、企業がとり得る対策についてもお届けしたいと思います。

トレンドマイクロは12月22日、脅威動向を予測したレポート「2021年セキュリティ脅威予測」を公開しました。その中で自宅のテレワーク環境がサイバー攻撃の弱点になりうると警鐘をならしています。2020年、多くの企業は新型コロナウイルス(Covid-19)のパンデミックに対応するため、業務機能、クラウドマイグレーション、テレワークのサポート等、さまざまな側面から運用とセキュリティのプロセスを見直す必要に迫られました。こうした状況の中、これまでのセキュリティリスクに加え、2020年に企業が直面した課題だけでなく、今後も続くであろう混乱に対する備えについても懸念が高まっています。テレワークの実施が恒常化したいま、テレワーク環境を狙ったサイバー攻撃が急増しています。手口が高度化・巧妙化する脅威の侵入を完全に防ぎ切ることは、もはや難しいとみられます。これからは、テレワーク環境で使われるエンドポイントからの侵入を前提にしたセキュリティ対策が必要になってくるでしょう。そんな中どのようなセキュリティ対策が効果的なのか、今回は紐解いていきたいと思います。

トレンドマイクロは12月22日、脅威動向を予測したレポート「2021年セキュリティ脅威予測」を公開しました。その中で自宅のテレワーク環境がサイバー攻撃の弱点になりうると警鐘をならしています。2020年、多くの企業は新型コロナウイルス(Covid-19)のパンデミックに対応するため、業務機能、クラウドマイグレーション、テレワークのサポート等、さまざまな側面から運用とセキュリティのプロセスを見直す必要に迫られました。こうした状況の中、これまでのセキュリティリスクに加え、2020年に企業が直面した課題だけでなく、今後も続くであろう混乱に対する備えについても懸念が高まっています。テレワークの実施が恒常化したいま、テレワーク環境を狙ったサイバー攻撃が急増しています。手口が高度化・巧妙化する脅威の侵入を完全に防ぎ切ることは、もはや難しいとみられます。これからは、テレワーク環境で使われるエンドポイントからの侵入を前提にしたセキュリティ対策が必要になってくるでしょう。そんな中どのようなセキュリティ対策が効果的なのか、今回は紐解いていきたいと思います。

この1年を振り返ってみると2020年はコロナ一色でした。コロナ禍でオフラインでの活動が制限され、その分デジタルシフトが一気に進みました。様々なサイバーセキュリティ事件も発生しつつありますが、特に今回はDDoS攻撃に注目してみたいと思います。カルペルスキーの調査によると、2020年DDoS攻撃量が2019年に比べ3倍に増加しています。日本では不正アクセスの被害に比べ、DDoS攻撃への注目度は比較的に低いようですが、「DDoS攻撃の地理的分布」をみると、日本は初めて9位(0.18%)にランクインしていることが分かります。それでDDoS攻撃に対してより一層厳しい注意が求められます。今回は世界各地から発生した2020年第3四分期までの主要DDoS攻撃事件をまとめてみました。

この1年を振り返ってみると2020年はコロナ一色でした。コロナ禍でオフラインでの活動が制限され、その分デジタルシフトが一気に進みました。様々なサイバーセキュリティ事件も発生しつつありますが、特に今回はDDoS攻撃に注目してみたいと思います。カルペルスキーの調査によると、2020年DDoS攻撃量が2019年に比べ3倍に増加しています。日本では不正アクセスの被害に比べ、DDoS攻撃への注目度は比較的に低いようですが、「DDoS攻撃の地理的分布」をみると、日本は初めて9位(0.18%)にランクインしていることが分かります。それでDDoS攻撃に対してより一層厳しい注意が求められます。今回は世界各地から発生した2020年第3四分期までの主要DDoS攻撃事件をまとめてみました。

前回、ECサイトが受ける不正アクセス攻撃による「個人情報漏えい」のリスクについてご紹介しました。2回目となる今回はもうひとつのリスク、「クレジットカードの不正利用」について解説していきたいと思います。ネット利用が普及し生活が便利になる一方で、日々、多くのECサイトでクレジットカード情報漏えい事故が起こっています。ECサイトの担当者へのアンケートによると、49.1%が「ECサイトに対してサイバー攻撃を受けたことがある」と回答しています。ECサイトの立ち上げを検討している担当者は、ECサイトの最も大きいセキュリティリスクである「クレジットカード情報の漏えい対策」を行う必要があります。

前回、ECサイトが受ける不正アクセス攻撃による「個人情報漏えい」のリスクについてご紹介しました。2回目となる今回はもうひとつのリスク、「クレジットカードの不正利用」について解説していきたいと思います。ネット利用が普及し生活が便利になる一方で、日々、多くのECサイトでクレジットカード情報漏えい事故が起こっています。ECサイトの担当者へのアンケートによると、49.1%が「ECサイトに対してサイバー攻撃を受けたことがある」と回答しています。ECサイトの立ち上げを検討している担当者は、ECサイトの最も大きいセキュリティリスクである「クレジットカード情報の漏えい対策」を行う必要があります。

ゴールデンブリッジアワードは、ビジネス成果と革新を称え、知らしめることを目的として創設された賞で、各分野で最高の企業や技術を選定及び表彰します。今年は新型コロナウイルス感染症(COVID-19)がもたらしたビジネス環境の変化が著しかったため、これに対するカテゴリが新設されました。

コロナ過により在宅勤務が急速に普及するにつれ、セキュリティ脅威も増加してきました。Cloudbric RASはVPNを使用せずに、いつどこでもWebブラウザー環境であれば、認証基盤のアクセス管理が実現できる上、3つのセキュリティ対策でテレワーク環境を安全に保護できるリモートアクセス・ソリューションです。新型コロナの影響が続くまでにセキュリティ対策の弱い産業群を対象に無料で配布し被害を最小限に抑えるために努力してきたことが認められ、今回の賞を受賞致しました。

クラウドブリックは、コロナをきっかけとして新しい働き方へのシフトが加速することを予測し、最適のテレワーク環境のためのCloudbric RASをリリース致しました。今後も、急速に変化するニューノーマル時代において各企業環境に合わせた柔軟なセキュリティ対策を実現するためにクラウドブリックベースのセキュリティ・プラットフォーム・サービスの持続的な開発・提供に努めてまいります。

2020年ゴールデンブリッジアワード受賞者はこちら

ゴールデンブリッジアワードは、ビジネス成果と革新を称え、知らしめることを目的として創設された賞で、各分野で最高の企業や技術を選定及び表彰します。今年は新型コロナウイルス感染症(COVID-19)がもたらしたビジネス環境の変化が著しかったため、これに対するカテゴリが新設されました。

コロナ過により在宅勤務が急速に普及するにつれ、セキュリティ脅威も増加してきました。Cloudbric RASはVPNを使用せずに、いつどこでもWebブラウザー環境であれば、認証基盤のアクセス管理が実現できる上、3つのセキュリティ対策でテレワーク環境を安全に保護できるリモートアクセス・ソリューションです。新型コロナの影響が続くまでにセキュリティ対策の弱い産業群を対象に無料で配布し被害を最小限に抑えるために努力してきたことが認められ、今回の賞を受賞致しました。

クラウドブリックは、コロナをきっかけとして新しい働き方へのシフトが加速することを予測し、最適のテレワーク環境のためのCloudbric RASをリリース致しました。今後も、急速に変化するニューノーマル時代において各企業環境に合わせた柔軟なセキュリティ対策を実現するためにクラウドブリックベースのセキュリティ・プラットフォーム・サービスの持続的な開発・提供に努めてまいります。

2020年ゴールデンブリッジアワード受賞者はこちら

ECサイトが受けるセキュリティ脅威として、主に「個人情報漏えい」と「クレジットカードの不正利用」があります。個人情報漏えいは、外部からの不正アクセス(サイバー攻撃)によって、自社で保有している個人情報が流出してしまうことです。近年、特に「パスワードリスト攻撃」の被害によって個人情報が流出してしまうサイトが相次いでいると危惧されています。今回は2回に分けて、ECサイトが受ける攻撃とその事例、そして対策についてまとめてみました。第一回目は「パスワードリスト攻撃」による情報漏えいについての手法を中心にご紹介します。

ECサイトが受けるセキュリティ脅威として、主に「個人情報漏えい」と「クレジットカードの不正利用」があります。個人情報漏えいは、外部からの不正アクセス(サイバー攻撃)によって、自社で保有している個人情報が流出してしまうことです。近年、特に「パスワードリスト攻撃」の被害によって個人情報が流出してしまうサイトが相次いでいると危惧されています。今回は2回に分けて、ECサイトが受ける攻撃とその事例、そして対策についてまとめてみました。第一回目は「パスワードリスト攻撃」による情報漏えいについての手法を中心にご紹介します。

WATTレポート(Web Application Threat Trend Report)はアジア・パシフィック地域のマーケットシェア1位を誇るWebアプリケーションファイアウォールの「WAPPLES」とクラウド型WAFの「クラウドブリック」を通じて収集された2020年1月1日から2020年6月30日までの検知ログをペンタセキュリティシステムズとクラウドブリック株式会社が共同分析した結果をまとめた最新Webアプリケーション脅威解析レポートです。

2020年上半期のWATTレポート、三つの注目ポイントをご紹介します。

WATTレポート(Web Application Threat Trend Report)はアジア・パシフィック地域のマーケットシェア1位を誇るWebアプリケーションファイアウォールの「WAPPLES」とクラウド型WAFの「クラウドブリック」を通じて収集された2020年1月1日から2020年6月30日までの検知ログをペンタセキュリティシステムズとクラウドブリック株式会社が共同分析した結果をまとめた最新Webアプリケーション脅威解析レポートです。

2020年上半期のWATTレポート、三つの注目ポイントをご紹介します。