10月15日、一般社団法人 JPCERTコーディネーションセンター(JPCERT/CC)が、2020年第2四半期のインシデント報告対応レポートを発表しました。国内外で発生するコンピューターセキュリティインシデントの報告をとりまとめたもので、今回は2020年7月1日~9月30日までの間に受け付けたインシデント報告の統計および事例について紹介されています。それによると、今期のインシデント件数は8386件で、前四半期の約1.2倍へと拡大しています。またフィッシング攻撃やWebサイトの改ざん、マルウェアサイトなどで増加が見られたということです。今回はこのレポートを基に、今危機感を持つべきWebサイトへの攻撃への高まりとは具体的に何か、その対処法はあるのかを重点においてお届けしていきたいと思います。

インシデント報告対応レポート統計

JPCERT/CCは、インターネット利用組織におけるインシデントの認知と対処、インシデントによる被害拡大の抑止に貢献することを目的として活動しています。今回発表されたレポートの統計についてまとめてみました。

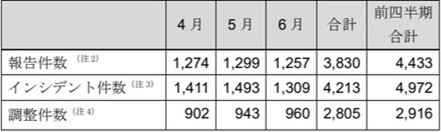

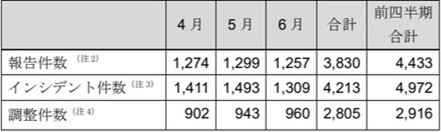

インシデント報告関連件数

引用:JPCERT/CC

こちらの図に示されているWebフォーム、メール、FAX等でJPCERT/CCに寄せられた報告の総件数は13,831件で、前四半期の1万416件から33%増加しています。JPCERT/CC が国内外の関連するサイトとの調整を行った件数は 4,807件で、前年比で調整件数は14%増加しました。

インシデントのカテゴリーごとの内訳

引用:JPCERT/CC

インシデントの内訳を見ると、「フィッシングサイト」が5845件で前四半期から11%増加しています。7月は1842件、8月は1849件、9月は2154件と後半にかけて増加傾向が見られます。今期気になるのは、「サイト改ざん」と「スキャン」行為といったWebサイトを狙った攻撃の増加です。「サイト改ざん」は374件で、前四半期の291件から増加、「スキャン」行為も1380件で、前四半期の982件から拡大しています。その他「マルウェアサイト(158件)」「標的型攻撃(16件)」といった攻撃も前期を上回っています。

Webサイトを狙った攻撃の増加

JPCERT/CCのレポートに基づいたWebサイトを狙った攻撃の増加には主に、「サイト改ざん」と「スキャン」がありました。これらについて具体的に解説していきたいと思います。

サイト改ざん

Webサイト改ざんとは、企業などが運営する正規Webサイト内のコンテンツやシステムが、攻撃者によって意図しない状態に変更されてしまう攻撃です。攻撃者がWebサイトを改ざんする際の攻撃手法としては主に脆弱性攻撃による改ざん、管理用アカウントの乗っ取りによる改ざん、パスワードリスト攻撃の3種類があります。

1. 脆弱性攻撃による改ざん

- Webサーバ上の脆弱性を攻撃することにより、最終的に改ざんを実現します。

- 脆弱性の利用方法として、SQLインジェクション、Stored XSS、などの脆弱性攻撃により直接コンテンツの改ざんを行う方法と、脆弱性攻撃によりバックドアを設置するなどして遠隔操作で改ざんを行う方法の2つがあります。

- 主に、サーバOS、Webサーバ、CMS、管理ツールなどのミドルウェアの脆弱性が狙われます。

改ざんの手口のうち、サーバーソフトウェアの脆弱性攻撃は、サーバ上で動いているCMS(コンテンツマネジメントシステム)やサービスの脆弱性を狙われるものです。例えばブログや簡易な企業サイトで使われているWordPress、Joomla!、Movable Type、XOOPSといったCMSの脆弱性がよく狙われています。

また「SQLインジェクション」攻撃もよく使われる手法です。セキュリティの対策が十分でないウェブサイトに、サイト内を任意のキーワードで検索できるフォームがあるとします。攻撃者がそのフォームへ不正な内容を盛り込んだSQL文を入力し検索を行うことで、そのSQL文の内容が実行されてしまうのです。これにより、本来は隠されているはずのデータが奪われてしまったり、ウェブサイトが改ざんされてしまったりします。攻撃者がウェブサイトに対してSQLインジェクション攻撃をしかけることで、不正なSQLの命令が実行されてしまい、ウェブサイトを利用者するユーザーのID・パスワード・クレジットカードの番号をはじめとした個人情報がすべて奪われてしまう可能性があります。

2. 管理用アカウントの乗っ取りによる改ざん

- Webサーバにリモートアクセス可能な管理用アカウントの情報を窃取して乗っ取り、正規の方法でWebサイト操作を行って改ざんします。

- 正規のWebサイト操作方法により改ざんが行われるため、被害に気づきにくい特徴があります。

正規のWebサイトに攻撃を仕掛け、中身を改ざんする手法ですが、その目的は、Webサイトにコンピューターウイルスを仕込んで閲覧者に感染させることです。以前は、いたずら目的でのWebサイトの改ざんが多く見られましたが、最近では、金銭が目的の被害が増えています。自社のサイトがこのような改ざん被害にあって、逆に顧客に被害を与える「加害者」になれば失墜する信頼は計り知れないものとなるでしょう。

3. パスワードリスト攻撃

- パスワードリスト攻撃とは、攻撃対象となるWebサイトではない別のWebサイトから搾取したユーザー情報を使い、攻撃対象となるWebサイトで不正ログインを試みるサイバー攻撃です。

- アカウントIDやパスワードをすべて別々に管理することが面倒なため、管理者PCや複数のWebサイトで同じアカウントIDやパスワードを使用しているケースがあります。

パスワードリスト攻撃とは、オンラインサービス等への不正ログインを狙った不正アクセス攻撃の一です。不正ログインのためにIDとパスワードがセットになったリストを利用することから本名称となっています。パスワードリスト攻撃を受けたとなると、Webサービスに対するユーザーからの印象が著しく低下します。「リスト型攻撃は他のウェブサービスから入手したアカウントとパスワードを使って不正アクセスする攻撃だ。ユーザーのアカウントとパスワードの管理の問題だ。」という見解の方もいらっしゃるでしょう。しかし、ユーザーの視点では「不正アクセスを許して個人情報の流出があったサービス」のように見えてしまうのです。

スキャン

スキャン攻撃とは、サイバー攻撃者が、攻撃先を探すために行うポートスキャンです。脆弱性の探索や侵入、感染の試行などを検知した件数が今回のレポートで増加し、警告されています。ポートスキャン自体は、サーバなどに対して稼働しているサービスを探り、開放されているポートを調べる行為で違法なものではありません。しかし、攻撃の事前準備として行われることが多いため、日常から適切な対処が必要となります。サイバー攻撃の手口は年々巧妙化していますが、システムの脆弱性を突くのが攻撃の基本となります。その脆弱性を見つけ出すためにポートスキャンは使われるのです。例えば、空いているポートがわかれば、そのポートを侵入経路として利用することができます。またサーバのOSやバージョンがわかれば、OSに依存する脆弱性を突くことができるのです。ポートスキャンも同様に、これ自体はサイバー攻撃ではなくても、これから被害が発生するかもしれないサイバー攻撃の予兆としてとらえることが重要です。

WAFで防御できること

こうした警鐘をならされているWebサービスへの攻撃の増加に対し、有効なのがWAFを用いた防御システムです。例えばWAFで防御できることには以下の様な項目があります。

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- OSコマンドインジェクション

- ディレクトリリスティング

- メールヘッダインジェクション

- パス名のパラメータの未チェック/ディレクトリトラバーサル

- 意図しないリダイレクト

- HTTPヘッダインジェクション

- 認証とセッション管理の不備

- 認可制御の不備、欠落

- クローラへの耐性

Webアプリケーションに関する脅威をブロックできるのが「WAF」です。WAFを使えばWebアプリケーションに脆弱性があったとしても安全に保護することができます。最近となっては、システムのクラウドへの移行という傾向もあり、クラウド型WAFが注目を集めています。従来のアプライアンス型WAFと比べ、専門の機器の導入やセキュリティ担当者による運用が必要ありません。そのため、リーズナブルな価格で短期間で導入できるといったメリットがあります。クラウド型セキュリティ・プラットフォーム・サービス「クラウドブリック(Cloudbric)」はWAF(Web Applicaion Firewall)サービスに加え、DDoS攻撃対策、SSL証明書、脅威情報データベースに基づく脅威IP遮断サービス、ディープラーニング(AI)エンジンによるWebトラフィック特性学習サービス、といったWebアプリケーションを守るトータル・セキュリティサービスを提供します。

Webアプリケーションを業務で利用するときは、セキュリティ上の脆弱性に注意しなくてはいけません。アプリケーションの開発者がセキュリティ対策を行っていても、人の手で作成されているため、脆弱性を完全になくすのは難しいでしょう。WAFはWebアプリケーションを保護する専用のファイアウォールのため、導入することでWebアプリケーションを安全に利用できます。

今現在、JPCERTのレポートからもわかるようにWebアプリケーションやサービスへの攻撃は劣えてはいません。それらの攻撃に備え、防御するにはWAFを導入することが望ましいといえます。

クラウド型セキュリティ・プラットフォーム・サービス「クラウドブリック(Cloudbric)」につきまして、詳しくは下記リンク先をご確認ください。

https://www.cloudbric.jp/cloudbric-security-platform/

...

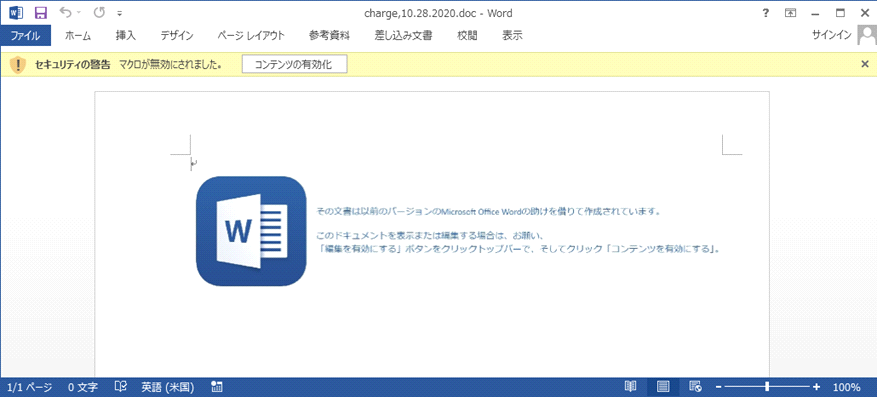

攻撃は上記のような流れで行われますが、件名が「返信(Re:)や転送(FW:)」ではじまるメールをうっかり開き、マイクロソフトの「セキュリティ警告」を無視して「コンテンツの有効化」クリックすると感染します。

攻撃は上記のような流れで行われますが、件名が「返信(Re:)や転送(FW:)」ではじまるメールをうっかり開き、マイクロソフトの「セキュリティ警告」を無視して「コンテンツの有効化」クリックすると感染します。

大東建託株式会社が今年9月に行ったテレワーク実施状況などに関するインターネット調査では、実施率は26.3%と依然4分の1以上の企業がテレワークを継続している状況です。コロナ過の長期化に伴い、テレワークで働く人が一定数いる状況は今後も続くと予想されますが、セキュリティ対策強化の困難さが問題として浮き上がっています。従来、業務用PCは物理的にIT部門の近くにあるため管理も比較的容易でしたが、テレワークにより設置場所が社員の自宅へと一気に拡散し、管理が複雑になることで、セキュリティリスクの上昇とともに、トラブル対応が増加し生産性の低下などを招く可能性も出ています。 今回はテレワークを推進するにあたっての、セキュリティ上の課題とその解決策をまとめていきたいと思います。

大東建託株式会社が今年9月に行ったテレワーク実施状況などに関するインターネット調査では、実施率は26.3%と依然4分の1以上の企業がテレワークを継続している状況です。コロナ過の長期化に伴い、テレワークで働く人が一定数いる状況は今後も続くと予想されますが、セキュリティ対策強化の困難さが問題として浮き上がっています。従来、業務用PCは物理的にIT部門の近くにあるため管理も比較的容易でしたが、テレワークにより設置場所が社員の自宅へと一気に拡散し、管理が複雑になることで、セキュリティリスクの上昇とともに、トラブル対応が増加し生産性の低下などを招く可能性も出ています。 今回はテレワークを推進するにあたっての、セキュリティ上の課題とその解決策をまとめていきたいと思います。

2010年頃から時代は「クラウドコンピューティング」期を迎え、今や右肩上がりで、世界中で活用されています。インターネット上で超大容量のデータを保管するデータサーバを集めたデータセンターと、そこへアクセスするためのサービス展開を軸にしたサービス技術です。現在は企業がクラウド上の仮想サーバを利用して自由な拡張性や柔軟性でサーバを持つのが主流となっています。クラウドは今注目されているインターネットと接続されていなかったセンサや機器をネットでつなぐIoTとも親和性が高いといわれています。さらに、自社サーバを設立するよりも低コストでIoTを構築することが可能であるため、IoTのデータ受信先はクラウドのデータセンターである場合がほとんどです。こうして今やクラウドサービスの利用は常識となりつつありますが、改めてクラウドサービスは何か、そして最近注目を集めているVPSについて紹介し、自社にとってベストなソリューションを提供してくれるプロバイダーの選び方等を解説していきたいと思います。

2010年頃から時代は「クラウドコンピューティング」期を迎え、今や右肩上がりで、世界中で活用されています。インターネット上で超大容量のデータを保管するデータサーバを集めたデータセンターと、そこへアクセスするためのサービス展開を軸にしたサービス技術です。現在は企業がクラウド上の仮想サーバを利用して自由な拡張性や柔軟性でサーバを持つのが主流となっています。クラウドは今注目されているインターネットと接続されていなかったセンサや機器をネットでつなぐIoTとも親和性が高いといわれています。さらに、自社サーバを設立するよりも低コストでIoTを構築することが可能であるため、IoTのデータ受信先はクラウドのデータセンターである場合がほとんどです。こうして今やクラウドサービスの利用は常識となりつつありますが、改めてクラウドサービスは何か、そして最近注目を集めているVPSについて紹介し、自社にとってベストなソリューションを提供してくれるプロバイダーの選び方等を解説していきたいと思います。

クラウドサーバー・サービスは、インフラサービス(IaaS)の一種で、加速するクラウドシフトに伴い速いペースで成長している分野である。サーバーを手軽に構築できる上、ハードウェア設備コスト及び運用コストを大幅に削減できることから、複数のサーバーを必要とする企業や団体で高い注目を集めている。

Linodeは全世界で約100万のユーザ数を誇る世界最大の独立系オープンクラウド・プロバイダーで、現在アメリカを中心に急成長を見せている。ビジネスの更なる拡大に向けて日本や韓国を含むアジア市場に力を入れるために、国内及び海外市場でクラウド基盤セキュリティ・ビジネスを積極的に展開しているクラウドブリックにソリューションパートナーシップを提案した。クラウドブリックも、グローバルパートナー及びユーザ数の増加に伴うクラウド基盤事業拡大ニーズがあったこともありLinodeの提案を受け、今回のパートナーシップが成立した。

Linodeのソリューションパートナーとして、クラウドブリックは全てのワークロードに対して仮想マシンとツールの使用にクラウドサービスをより快速に構築・拡張・縮小できるLinodeサービスを日本市場で提供開始する。これまで日本市場で培われた経験を踏まえ、製品販売、技術支援、セミナーなどに対し全て日本語でサポートサービスを提供する。また、決済システムの不便さも解消される。今まで日本でLinodeのサービスを利用するためにはドル建て決済及び海外送金が求められたが、これからは日本円に換算し、銀行振り込み決済で支払いできるようになる。これにより、日本の多くのユーザは高性能のクラウドサーバー・サービスをリーズナブルな価格で手軽に導入することが可能になる。

Linodeのジョナサン・ヒル(Jonathan Hill)収益運用担当バイスプレジデントは、「クラウドブリックはすでにグローバル的に十分な力量を持ち、多くのユーザから信頼されているセキュリティ企業であると思う」とし「これからはお互いの経験と専門性を活かし、両社ともに日本市場で新たな付加価値を創出していきたい」と述べた。クラウドブリックの代表取締役社長の鄭は、「Linodeとのパートナーシップにより、今後クラウドサーバーまで提供できるようになった。より安定したセキュリティ・サービスを求める顧客のニーズに応えることができて本当に嬉しい」とし、「クラウドブリックは最近リリースした「Advanced DDoS Protection」、CDNサービスをはじめとする様々なサービスを提供するなど、トータル・クラウドセキュリティ・プラットフォーム企業 へと変貌を遂げつつある。今回のクラウドサーバー・サービスの開始を機に、エッジコンピューティング環境における安全なセキュリティ・サービスを実現していきたい」と述べた。

■クラウドブリック株式会社

クラウドブリック株式会社は、アジア・パシフィック地域マーケットシェア1位に誇るWebアプリケーションファイアウォールの開発企業ペンタセキュリティシステムズ(株)の社内ベンチャーとして創業した以来、クラウド型セキュリティ・プラットフォーム・サービス「クラウドブリック(Cloudbric)」をリリースしました。現在18ヵ国28ヵ所の世界のサービスリージョンを保有しており、日本国内で6,000サイト(2020年 6月)、グローバルで15,000サイト以上のお客様のWebサイトを保護しております。また、WAFサービスを初め、IoT&End-Point保護サービス、サイバーセキュリティ研究所に至るまで、幅広い分野で様々なクラウド基盤のセキュリティサービスを展開しております。

■Linode

Linode はクラウド コンピューティングをシンプルに、アクセスしやすく、すべての人に手頃な価格で実現することでイノベーションを加速します。Linode は2003年に設立され、クラウド コンピューティング業界のパイオニアであり、現在では世界最大の独立系オープン クラウド プロバイダーです。フィラデルフィアの旧市街に本社を置く同社は、11のデータセンターのグローバルネットワーク全体で100万人以上の開発者、スタートアップ、企業に力を与えています。

...

クラウドサーバー・サービスは、インフラサービス(IaaS)の一種で、加速するクラウドシフトに伴い速いペースで成長している分野である。サーバーを手軽に構築できる上、ハードウェア設備コスト及び運用コストを大幅に削減できることから、複数のサーバーを必要とする企業や団体で高い注目を集めている。

Linodeは全世界で約100万のユーザ数を誇る世界最大の独立系オープンクラウド・プロバイダーで、現在アメリカを中心に急成長を見せている。ビジネスの更なる拡大に向けて日本や韓国を含むアジア市場に力を入れるために、国内及び海外市場でクラウド基盤セキュリティ・ビジネスを積極的に展開しているクラウドブリックにソリューションパートナーシップを提案した。クラウドブリックも、グローバルパートナー及びユーザ数の増加に伴うクラウド基盤事業拡大ニーズがあったこともありLinodeの提案を受け、今回のパートナーシップが成立した。

Linodeのソリューションパートナーとして、クラウドブリックは全てのワークロードに対して仮想マシンとツールの使用にクラウドサービスをより快速に構築・拡張・縮小できるLinodeサービスを日本市場で提供開始する。これまで日本市場で培われた経験を踏まえ、製品販売、技術支援、セミナーなどに対し全て日本語でサポートサービスを提供する。また、決済システムの不便さも解消される。今まで日本でLinodeのサービスを利用するためにはドル建て決済及び海外送金が求められたが、これからは日本円に換算し、銀行振り込み決済で支払いできるようになる。これにより、日本の多くのユーザは高性能のクラウドサーバー・サービスをリーズナブルな価格で手軽に導入することが可能になる。

Linodeのジョナサン・ヒル(Jonathan Hill)収益運用担当バイスプレジデントは、「クラウドブリックはすでにグローバル的に十分な力量を持ち、多くのユーザから信頼されているセキュリティ企業であると思う」とし「これからはお互いの経験と専門性を活かし、両社ともに日本市場で新たな付加価値を創出していきたい」と述べた。クラウドブリックの代表取締役社長の鄭は、「Linodeとのパートナーシップにより、今後クラウドサーバーまで提供できるようになった。より安定したセキュリティ・サービスを求める顧客のニーズに応えることができて本当に嬉しい」とし、「クラウドブリックは最近リリースした「Advanced DDoS Protection」、CDNサービスをはじめとする様々なサービスを提供するなど、トータル・クラウドセキュリティ・プラットフォーム企業 へと変貌を遂げつつある。今回のクラウドサーバー・サービスの開始を機に、エッジコンピューティング環境における安全なセキュリティ・サービスを実現していきたい」と述べた。

■クラウドブリック株式会社

クラウドブリック株式会社は、アジア・パシフィック地域マーケットシェア1位に誇るWebアプリケーションファイアウォールの開発企業ペンタセキュリティシステムズ(株)の社内ベンチャーとして創業した以来、クラウド型セキュリティ・プラットフォーム・サービス「クラウドブリック(Cloudbric)」をリリースしました。現在18ヵ国28ヵ所の世界のサービスリージョンを保有しており、日本国内で6,000サイト(2020年 6月)、グローバルで15,000サイト以上のお客様のWebサイトを保護しております。また、WAFサービスを初め、IoT&End-Point保護サービス、サイバーセキュリティ研究所に至るまで、幅広い分野で様々なクラウド基盤のセキュリティサービスを展開しております。

■Linode

Linode はクラウド コンピューティングをシンプルに、アクセスしやすく、すべての人に手頃な価格で実現することでイノベーションを加速します。Linode は2003年に設立され、クラウド コンピューティング業界のパイオニアであり、現在では世界最大の独立系オープン クラウド プロバイダーです。フィラデルフィアの旧市街に本社を置く同社は、11のデータセンターのグローバルネットワーク全体で100万人以上の開発者、スタートアップ、企業に力を与えています。

...

情報セキュリティ企業のペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳 貞喜、https://www.pentasecurity.co.jp、以下ペンタセキュリティ、韓国本社、ヒューストン/米国法人)は9月28日、自社が提供するクラウド型WAF「クラウドブリック(Cloudbric)」(サービスサイト:http://139.162.127.206/jp)について、スイスのセキュリティ専門企業のwizlynx group社によるWebアプリケーションペネトレーションテスト(侵入テスト)で優秀な成績を納めたことを明らかにした。

一般社団法人JPCERTコーディネーションセンターによると、2020年4月から6月まで発生したサイバーセキュリティインシデント報告件数は10,416件で、前四半期の6,510件からおよそ60%増加したと報告され、Webセキュリティに対しさらに徹底したセキュリティ対策が求められている。

wizlynx group社はインフラ及びネットワーク情報セキュリティソリューション分野で豊富な経験を持っている。アメリカ、ドイツなど7か所の海外拠点を有し、全世界にサイバーセキュリティサービスを提供する企業である。特に、セキュリティ業界で認められた高いレベルのセキュリティ監査及びペネトレーションテストのサービスを提供している。

今回のテストは、クラウドブリックの性能を検証し、日本及びグローバル市場においての競争力をさらに強固にするために依頼したもので、セキュリティ教育機関の SANSトレーニングを修了し、CRESTやCIACなど、セキュリティ資格を獲得している専門家たちによる検証が行われた。また、オープンウェブアプリケーション・セキュリティプロジェクト(OWASP)テスティングガイドに基づき、オープンソースセキュリティテスト方法論マニュアル(OSSTMM)及びペネトレーションテスト実行基準(PTES)などのセキュリティ基準に沿ったペネトレーションテスト(侵入テスト)が行われた。

テストでは、合計1,738回の攻撃ペイロードを適用し、全ての攻撃がクラウドブリックにより検知・遮断されることを確認した。これにより、Webアプリケーションに対する最も重大なセキュリティリスクのOWASP Top10及び様々な脆弱性に対応可能であることが証明された。

ペンタセキュリティ日本法人代表取締役社長の陣は、「最高レベルのwizlynx社のペネトレーションテストで優秀な成績を納めることで、クラウドブリックの優秀な性能が検証されたと思う」とし「ハッカーの手口がますます高度化し巧妙化する中、我々は今回の結果にとどまらず、クラウドブリックのさらなる性能向上を目指して努力していきたい。また、18カ国28カ所のリージョンから、日本及びグローバル市場拡大に向けてクラウドブリックの競争力を強固にしていきたい」と述べた。

...

情報セキュリティ企業のペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳 貞喜、https://www.pentasecurity.co.jp、以下ペンタセキュリティ、韓国本社、ヒューストン/米国法人)は9月28日、自社が提供するクラウド型WAF「クラウドブリック(Cloudbric)」(サービスサイト:http://139.162.127.206/jp)について、スイスのセキュリティ専門企業のwizlynx group社によるWebアプリケーションペネトレーションテスト(侵入テスト)で優秀な成績を納めたことを明らかにした。

一般社団法人JPCERTコーディネーションセンターによると、2020年4月から6月まで発生したサイバーセキュリティインシデント報告件数は10,416件で、前四半期の6,510件からおよそ60%増加したと報告され、Webセキュリティに対しさらに徹底したセキュリティ対策が求められている。

wizlynx group社はインフラ及びネットワーク情報セキュリティソリューション分野で豊富な経験を持っている。アメリカ、ドイツなど7か所の海外拠点を有し、全世界にサイバーセキュリティサービスを提供する企業である。特に、セキュリティ業界で認められた高いレベルのセキュリティ監査及びペネトレーションテストのサービスを提供している。

今回のテストは、クラウドブリックの性能を検証し、日本及びグローバル市場においての競争力をさらに強固にするために依頼したもので、セキュリティ教育機関の SANSトレーニングを修了し、CRESTやCIACなど、セキュリティ資格を獲得している専門家たちによる検証が行われた。また、オープンウェブアプリケーション・セキュリティプロジェクト(OWASP)テスティングガイドに基づき、オープンソースセキュリティテスト方法論マニュアル(OSSTMM)及びペネトレーションテスト実行基準(PTES)などのセキュリティ基準に沿ったペネトレーションテスト(侵入テスト)が行われた。

テストでは、合計1,738回の攻撃ペイロードを適用し、全ての攻撃がクラウドブリックにより検知・遮断されることを確認した。これにより、Webアプリケーションに対する最も重大なセキュリティリスクのOWASP Top10及び様々な脆弱性に対応可能であることが証明された。

ペンタセキュリティ日本法人代表取締役社長の陣は、「最高レベルのwizlynx社のペネトレーションテストで優秀な成績を納めることで、クラウドブリックの優秀な性能が検証されたと思う」とし「ハッカーの手口がますます高度化し巧妙化する中、我々は今回の結果にとどまらず、クラウドブリックのさらなる性能向上を目指して努力していきたい。また、18カ国28カ所のリージョンから、日本及びグローバル市場拡大に向けてクラウドブリックの競争力を強固にしていきたい」と述べた。

...