2月15日~3月11日『日経メッセOnline「SECURITY SHOW Online」』出展のお知らせ

「責任共有モデル」とは?クラウド時代のセキュリティについて徹底解説!

昨今、クラウドサービスの普及に伴い、多くの企業がクラウドサービスへの移行を検討していると思われます。しかし、クラウドサービスの利用時に注意したいのが、事故が起きた際に誰が責任をとればよいのか、ということです。現在のクラウドサービスの多くは「責任共有モデル」というセキュリティモデルを採用しています。しかし昨今、とりあえずクラウドを使ってみよう、という考え方が広がり、こうした「責任共有モ ...

【情報】2021年第4四半期の最新Web脆弱性トレンドレポート(EDB/CVE-Report)リリース

2021年第4四半期の最新Web脆弱性トレンド情報 2021年10月から12月まで報告されたExploit-DBの脆弱性報告件数は119件です。 脆弱性の分析内容は、以下の通りです。 1. Web脆弱性の発生件数: 2021年第4四半期のWeb脆弱性は平均40件で、10月は最も多い62件が報告されました。 2. CVSS(Common Vulnerability Scoring System)* 推移: HIGH Levelの脆弱性を分析した結果、10月の6.45%から、11月の7.89%、そして12 ...

クラウドブリック、AWS WAFに特化したマネージドルールをリリース

クラウド&エッジコンピューティングセキュリティ企業のクラウドブリック株式会社(英文社名:Cloudbric Corp. 代表取締役:鄭 泰俊、http://139.162.127.206/jp)はAWS WAFに特化したマネージドルール「Clouldbric Managed Rules for AWS WAF」をリリースした。 AWS WAFは、世界最大のシェアを誇るアマゾンウェブサービス(以下 AWS)が提供するクラウド型WAFサービスで、手軽に導入でき、AWS環境との親和性が高 ...

2021年日本におけるランサムウェアの状況とその対策について

コロナウイルスがもたらした新しい働き方

テレワークはソーシャルディスタンスを保ちながら、企業運営ができる働き方なので、多くの企業が導入していますが、それにはある問題が伴います。それは企業の情報保護が難しくなることです。ネット上で多くの仕事が行われ、重要な情報が保存されるため、ハッカーに狙われやすいです。このような攻撃から情報を守るために、企業はセキュリティ対策に力を入れていますが、巧妙化している攻撃を完全に防ぐことは難しいです。数多くある攻撃の中で、最近急増しているのがランサムウェアによる攻撃です。ランサムウェアとは

ランサムウェアはマルウェアの一種で、利用者のシステムへのアクセスを制御し、データを暗号化する不正プログラムです。暗号化されたデータを解除するためには身代金(Ransom、ランサム)を支払うように要求されるのが一般的です。従来のランサムウェアは不特定多数の利用者を狙っていましたが、最近には特定の個人や企業を標的にしていることも多くあります。ここでは、急増しているランサムウェアによる被害を調べ、その対策について解説いたします。日本におけるランサムウェアの発生状況

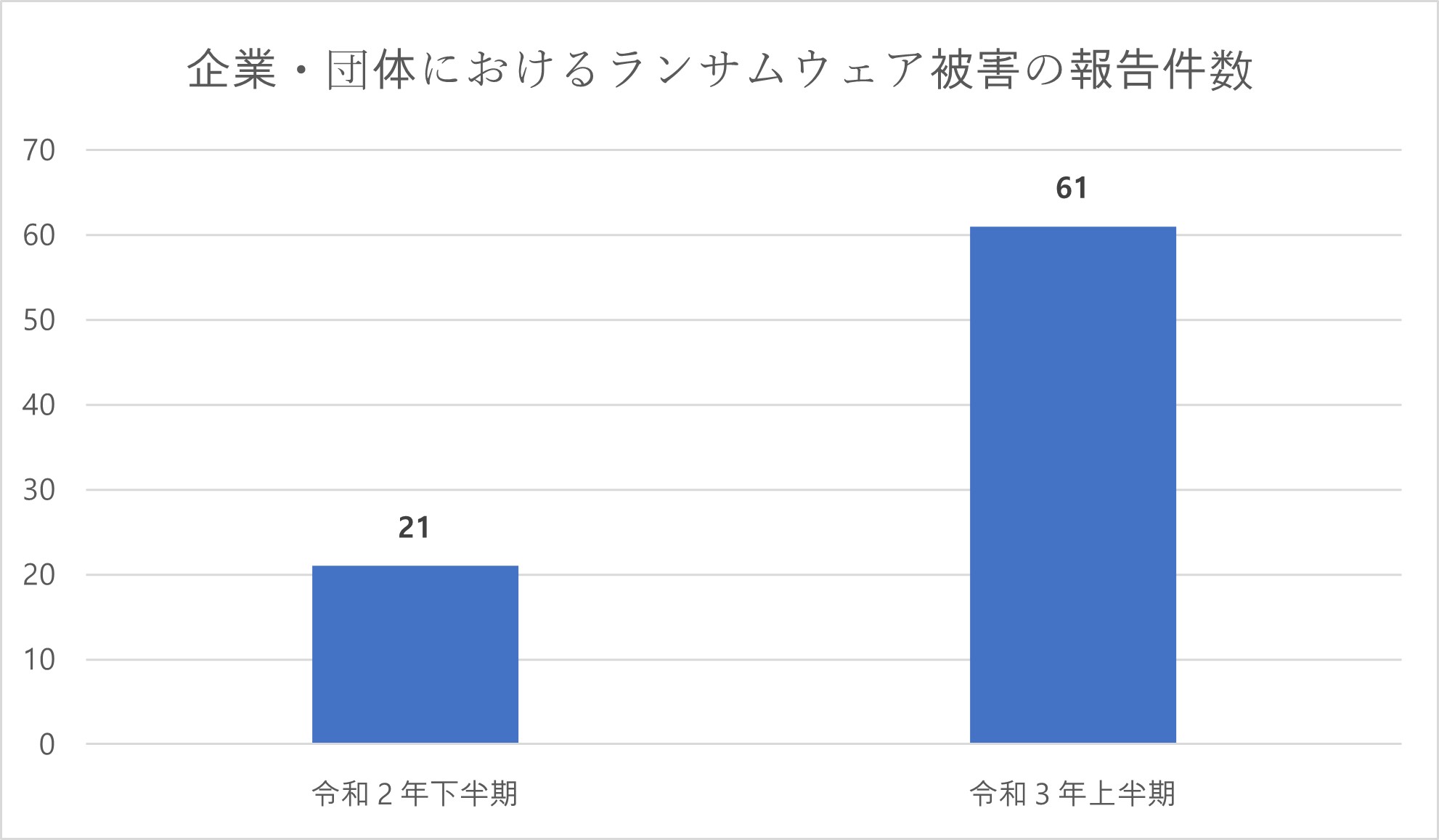

警察庁が発表した資料によると、2021年(上半期)にランサムウェアによる被害報告が61件に達しました。この件数は2020年下半期と比べたら、約3倍が増加した数値です。引用:「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」より作成

また、最近の事例ではデータの暗号化するだけではなく「データを窃取したあとに企業に対し、身代金を支払わなければ、窃取したデータを公開する」などのようなお金を要求する二重恐喝(ダブルエクストーション)による被害も見られます。ランサムウェアによる被害の中で、金銭の要求手口が確認された被害が35件であり、このうち二重恐喝は27件でした。この状況を見ると、これからのランサムウェアは従来の攻撃手口であった利用者のアクセスを制御する形だけではなく、直接金銭を要求するランサムウェア攻撃も多発する可能性が高くなると思われます。ランサムウェアの感染経路

個人や企業を問わずに被害を与えているランサムウェアはどのような経路で感染されているのか調べてみましょう。警察庁の発表によると、多くの割合を占めていた経路はVPN機器からの侵入でした。次いで、リモートデスクトップからの侵入もあり、テレワーク時に使われるサービスを利用して侵入したのが約80%を占めていることがわかりました。では、日本で実際に発生したランサムウェアによる被害の実例を確認してみましょう。日本で発生したランサムウェア「Cring」による被害

「Cring」は2020年12月頃全世界で活動した新しいランサムウェアであり、データの暗号化と窃取したデータを暴露するタイプである二重恐喝(ダブルエクストーション)型です。攻撃者はVPNの脆弱性を利用してITシステムへ不正侵入し、アクセスを制御し、ランサムウェアを感染させて、重要なデータを利用不可にします。このランサムウェアは2021年上半期から日本で多く発生しました。被害事例としては、管理するファイルサーバと業務サーバがシステム停止状態になるなど、企業運営に直接的に影響を及ぼす程度の被害もありました。 このように攻撃者はコロナで急変している働き方の脆弱なところを狙って攻撃を仕掛けてきます。この状況の中で、個人や企業は安全なテレワークの環境の構築とデータを守るためにはどのようなセキュリティ対策が必要なのでしょうか。ランサムウェアを防御するセキュリティ対策とは

まず、簡単にできることは電子メールの警戒があります。未だにもランサムウェアは不特定多数に関心を引くような内容でメールを送って添付ファイルを開かせ、感染させる手口が多いです。対応としては送信先を確認してから添付ファイルを開くことやリンク先にアクセスしないように注意する必要があります。 次に、定期的にデータをバックアップしておき、感染に備えることも必要でしょう。しかし、バックアップデータも暗号化された事例もありますので、バックアップデータはネットワークから切り離して保管した方が望ましいです。 最後に、ネットワークの脆弱性を狙って攻撃し、感染させる手口もありますので、それに対する対策も必要です。多くの企業さんが安全なテレワーク環境を作るために、ZTNAを導入しています。ZTNA(ゼロトラストネットワークアクセス)はアクセスできる範囲や権限をきめ細かく設定したり、多要素認証を追加することでユーザの検証を行い安全性を確保します。Cloudbric RASのご紹介

「Cloudbric RAS」についてご説明します。Cloudbric RAS(クラウドブリック・ラス)は、Cloudbric Security Platformにて選択できるZTNA(Zero Trust Network Access)ソリューションです。ユーザ観点の認証セキュリティを付加し「End To Endのゼロトラストセキュリティ環境」を提案します。安全なテレワーク環境を構築するための企業の課題を解決するSaaS型テレワーク・サービスであり、Direct ConnectやVPNを構築せずセキュアに企業システムへアクセスをサポートし、管理性・利便性とセキュリティが両立できるサービスを提供しています。 Cloudbric RASサービスの料金やサービス内容について詳細を知りたい方は、こちらをご覧ください。まとめ

2021年日本におけるランサムウェア被害とその対策について説明しました。今後はより巧妙化したランサムウェアが特定の企業を標的にして攻撃することもあるでしょう。そのような攻撃からデータを安全に守るためには、適切なセキュリティ対策が必要になります。弊社が提案する対策を参考に安全なテレワーク環境を構築して頂ければ幸いです。 参考サイト https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf https://www.ipa.go.jp/files/000093083.pdf https://www.npa.go.jp/cyber/ransom/index.html ...「Apache Log4j」の任意のコード実行の脆弱性(CVE-2021-44228)対応に関して

メタバース普及に伴うセキュリティリスク、そして対策について解説

前回、メタバースについてくわしく解説しました。詳しくは下記の記事を参考にしてください。

→世の中でほとんど常識の「メタバース」、まだ見ぬ未来にもたらすインパクトとセキュリティ対策について

メタバースの空間では声だけでなく仕草などの存在感も感じられ、実際に会っているような感覚で話せることからビジネスでのコミュニケーションの面でも注目されています。今回は、最近になって関心を向けられているメタバースにおけるサイバーセキュリティと生じる可能性があるリスクについて考えてみます。

前回、メタバースについてくわしく解説しました。詳しくは下記の記事を参考にしてください。

→世の中でほとんど常識の「メタバース」、まだ見ぬ未来にもたらすインパクトとセキュリティ対策について

メタバースの空間では声だけでなく仕草などの存在感も感じられ、実際に会っているような感覚で話せることからビジネスでのコミュニケーションの面でも注目されています。今回は、最近になって関心を向けられているメタバースにおけるサイバーセキュリティと生じる可能性があるリスクについて考えてみます。

メタバースの特徴2

このメタバースは次世代における、生活や産業などの経済活動を営む上で不可欠な社会基盤とも言われており、Facebook、Googleなど世界中の企業から注目を集めていますが、この世界に「メタバース」と呼ばれるものを、細部まで正確に成り行きや結果について前もって見当をつけて説明できる人はいないとも言われています。それほど新しい概念となっているため、メタバースを現実のものとすることがもしも叶うならば、インターネットの次のインフラと言われるほどの世の中を変える大きな動きをもたらすでしょう。インターネットが世の中に登場する以前の人々がインターネットの全貌を予測できなかったように、私たちもメタバースというものを予測できないのです。しかし現時点における本質的な思考において把握される、メタバースの『何たるか』という部分をよくわかるように述べることは不可能ではありません。- 無限の期間に存在することのできる特性がある インターネットの世界ではスイッチをオフにしてしまえばそこで終了ですが、現実世界には終わりがありません。この意味でメタバースは現実世界に近い無限の期間に存在することのできる特性があること。

- 自分の主体性がある ここでの主体性とは自分そのものを現示するアバターのことで、人間の創造的活動により生み出されるどのようなものであっても変わらずに使用できること。

- 現実世界と内容や情報が一致している 常に現実世界と仮想世界の内容や情報が一致しており、時間が一致していること。

- 何時でも無条件で場所を選ばずに参加できる 接続できる人数に制限がなく、特殊な場合についてでなく広く認められ公開されているということ。ひとつの場所に制限がなく接続できること。

- 自社の経済波及効果を持っている 個人や企業が、仮想空間内でサービスの開発・売買・投資・保有、さらに作ったものに対して報酬が支払われること。これらが現実世界でこうあるべきだと決められた規則から独立して行われること。

- 多種多様のコンテンツ ゲームやスポーツ、アーティストの生演奏観覧をファーストステップとして、ファッションショーやトークショーなどリアルで実施されてきたイベントを行えること。

メタバースで配慮しなければならないサイバーセキュリティとリスク

現実空間と似通っているエクスペリエンスができてしまうメタバースは、まだ見ぬ未来多種多様な場面において役立てるシーンが広がるものと考えられます。これまでのインターネットサービスと相違するメタバースで、推しはかれるリスクにはいったいどんなものがあるでしょうか。これからバーチャルな空間で生活する場面が増えていく時代を迎え入れるに際して、いったいどんなリスクが存在するのかを考えることはきわめて大切なことです。リスクモデリング手法「STRIDE」

メタバースにおけるリスクを考える上で、リスクモデリング手法である『STRIDE』を使用します。STIRDEはマイクロソフト社によって提唱されたリスク導出の方法で、サービスにどのようなリスクが考えられるのかを次の6つの観点で網羅的に分析できます。

- Spoofing identify:なりすまし 正規の利用者に悪意のある攻撃者がなりすます

- Tampering with data:改ざん データの悪意ある書き換え

- Repudiation:否認 攻撃の証拠を隠滅し身元を隠す

- Information disclosure:情報漏えい 秘匿すべき情報が窃取または公開される

- Denial of service(DoS):サービス拒否攻撃 サービスを止めてしまい使えなくする

- Elevation of privilege:権限昇格 管理者の権限を不正に奪い悪用する

Spoofing identify(なりすまし)

メタバースにおけるなりすましは利用者の存在それ自身を脅して恐怖を抱かせます。記録や情報が盗んで持ち出される情報漏えいだけでなく、無断で情報がやり取りされるといった被害が発生することによって、本人の心当たりがないところで信頼性を失墜させる可能性があります。メタバースの利用用途が広がれば、勝手な契約や詐欺などに悪用される恐れもあります。攻撃者は次のような手順で利用者へのなりすましを行うと考えられます。- 認証情報(IDやパスワード)の窃取 メタバースに接続するための認証情報が狙われるため、サービス運営者を騙ったフィッシングによる窃取や辞書型や、リスト型攻撃による不正ログインなどが考えられます。運営者側では多要素認証の導入、利用者側は他のサイトとのパスワードの使い回しをしないといった対策が有効です。アバターモデルデータやワールドデータが認証情報に紐づけられて登録されているため、認証情報の維持管理はいいかげんにせずきびしい態度で対処する必要があります。

- アバターモデルデータの窃取 メタバースで使われているアバターモデルは現実のトレンドとほとんど同じであることによって、自分自身の姿に手を加えて他と比較して異なる個性をもった好みのものに作り変えられるため、利用者の人格を正しく理解する上で重要視されるべき要素となっています。その人個人のアバターモデルが他人に悪用されてしまうと、他の利用者から視覚的に見分ける方法はありません。アバターモデルデータを窃取するには、正当と見なされる手段や方式を用いないログインやメモリーに展開されているキャッシュデータからの抽出、サーバ上に保存されているデータの取得が考えられます。これらのリスクには、サーバやクライアントアプリを含めたサービス提供側でのデータの抽出や解読を困難にする仕組みの導入などの対策が求められ、サーバ上に保存されているデータについても暗号化や権限管理による制限が必要となります。

- 他人を装った利用者 アーティフィシャル・インテリジェンスなど高度な合成技術を用いて作られた、本物と見分けがつかないような偽物の動画である『ディープ・フェイク』が大きな問題になっていますが、メタバースでの人格のなりすましはまさに魂のディープ・フェイクと言えるでしょう。アバターモデルデータの窃取と同様に、他人を装った利用者の存在もリスクと考えられます。相手の存在をアバター・声・しぐさ・名前といった現実よりも条件が制約されており、行動や判断の範囲に一定の限度がある情報で認識しているため、他人のアバターを窃取することによって、声や動きを合成音声やしぐさの解析で再現できるため、メタバース内でのみ顔見知りである人にとっては本人と見分けることはこの上なく困難なものと言えます。メタバースを通して利用者に提供するサービスについて思慮をめぐらす際は、こういったなりすましを考慮に入れた本人確認のメカニズムを考えなければなりません。

Tampering with data (改ざん)

メタバースでは、利用者が作り上げたアバターやワールドのデータを複数の利用者が共に利用できる仕組みを備え持っているため、攻撃者による改ざんは制作した利用者の意図とは異なる動作によって他の利用者への被害を生む恐れがあります。- ワールドデータの改ざん メタバースでは、通常の限界を超えた色の変化や光のハイスピードな点滅といった神経を過敏に反応させる問題のある演出効果を、利用者の視界全体に表示させる嫌がらせが問題となります。これらは心理的・精神的な悪影響だけでなく、嘔吐や倦怠感などの身体的な被害を生じる場合があり、最悪の場合重大な症状のきっかけとなる恐れがあります。攻撃者がワールドデータを改ざんすることでこういった効果を埋め込むことによって、訪れた善意の利用者に被害を生じさせるといった不正行為が考えられるため、利用者のアバターモデルと同じ方法でサービス提供側におけるワールドデータの保護が所望されます。

- プロファイル情報の改ざん メタバースでは、オンラインゲーム同様にこの人は信じられる、頼りにできるなどと他人から評価される度合いをスコアリングした、信頼度レベルシステムを搭載しているサービスもあります。こういった信頼度スコアは、メタバース内における社会性のある互いを大切に思う結びつきといったアクティビティを積み重ねることによって、スコアがレベルアップするように設計されています。こういった値が改ざんされてしまうと、つくり終えて間のないアカウントでも他の利用者に被害をもたらすようなワールドやアバターデータを共有することが可能になる危険性があります。

Repudiation(否認)

否認とは、サービス上での操作履歴を跡形もなく消すことによって、不正行為のエビデンスを無くし攻撃者の特定をできなくするリスクです。過去に蓄積された情報から攻撃者を特定することが困難となるため、状況に合わせた適当な処置をとることがほぼ不可能となります。メタバース上では、サービス内に保存されている過去にどういった行動をしたかという情報の改ざんや、操作の順序と回数を記録した情報の改ざんなどによる否認が考えられます。Information disclosure(情報漏えい)

情報漏えいは、情報を保持すべき当事者以外の第三者が不正に情報を入手するリスクです。- メタバース空間内での盗聴・盗撮 現実世界と同じようにメタバース空間内においても盗聴・盗撮といった悪い結果を招く可能性があります。アナログな現実世界をデジタル・コピーした世界であるメタバース空間においては、原理上『見えない』アバターの存在が可能で、ひとつのワールドデータを基にして同時に複数の世界を生成できます。このようなメカニズムはワールドのインスタンス化と呼ばれています。プライバシーを提供するために作成されたインスタンスにおいては、プライベートな内容や守秘義務が課されるような会話が行われているかもしれません。こういったインスタンスに第三者がアクセス可能である場合、目に映らないアバターを通して発言や行動などといったものが盗聴・盗撮されてしまう恐れがあります。サービス側におけるインスタンスの権限管理が行われることはもちろん、利用者側も接続に必要なインスタンス認証情報の取り扱いに注意が必要です。

- メタバース空間に仕組まれた盗聴器や隠しカメラ ワールドのメカニズムを悪用することによって、そのワールドに訪問した利用者の行動や発言を記録される可能性が考えられます。盗聴器や隠しカメラと同様にワールドデータ内に仕組まれた音声や画像を採録するメカニズムによって、そのワールド内での利用者同士の会話や出来事が、知らない間に録音・撮影され第三者に送信されているかもしれません。このような機能の悪用を防ぐには、サービス側でワールドを作成する機能に対して通信先の制限や使用可能な機能の制限などを適切に行う必要があります。アバターを通してメタバース空間内で行われるコミュニケーションは、そのことに直接関係する人にとっては現実世界と同様に現実味を帯びた体験と等しい価値を持ちます。これらに対する盗聴・盗撮は体験以外の何ものでもないものの窃取と言えるため、リアル世界と同等に深刻な問題となります。

Denial of Service(サービス拒否)

いわゆるDoS攻撃とも呼ばれるもので、コンピュータの負荷を上昇させることによって、サービスの提供を不可能にするリスクです。- 利用者のパソコンに対するDoS攻撃 ワールドやアバターを気持ちの赴くままに開発できるメタバースでは、利用者が仮想空間への接続に使用しているパソコンに対するDoS攻撃が考えられます。表示させた瞬間にパソコンが突然に異常終了してしまうアバターや、接続した瞬間にオーバーロードで表示が止まってしまうようなワールドなど、利用者が制作可能な機能を悪用した攻撃は実際に既存のメタバースでも問題となり様々な手段で対策が行われてきました。盗聴対策と同様に、アバターやワールドの表示や処理負荷に対して満たさなければならない条件についての決まりごとを設定して、アップロード時に検査するなどの処置が必要となります。

Elevation of Privilege(権限昇格)

権限昇格は、一般の利用者のアカウントを不正な方法によって管理者に昇格し、通常では使用できない管理機能の使用を可能にするリスクです。- プロファイル改ざんによるスーパーユーザ権限の取得 サービスの仕様によっては、ユーザプロファイルにおける権限フラグ設定などを改ざんし、スーパーユーザ機能を有効にする攻撃が考えられます。

まとめ

メタバースが普及するようになると今後ビジネスコミュニケーションを大きく変えることになるでしょう。しかし、現在ではゲーム、教育、会議など、特定の分野での活用にとどまり、まだ限界があるのも事実です。最も懸念されるものがセキュリティです。メタバースがこれからどのように進展いくのか分からないということ、そして現在メタバースがインターネット上で構築されている以上、Webシステムにまつわる全てに脅威について徹底して対策していく必要が求められます。 Cloudbricのご紹介 https://www.cloudbric.jp/cloudbric-security-platform/ ...【2021年12月】定期Webセミナーのお知らせ

「CMS」とは?CMSの利用とそのセキュリティ対策について

現在のWebサイトの多くはCMS(Contents Management System:コンテンツ・マネジメント・システム)により構築されています。数あるCMSの中でもWordPressを利用したWebサイトはインターネット全体の40%を占めています。WordPressは企業のWebサイトに利用されているだけでなく、個人のブログにも利用されるなど幅広い支持を得たCMSです。支持される背景には、コミュニティにより開発されたプラグイン(拡張機能)を利用することで魅力あるWebサイトの構築が簡単になったことなどが挙げられます。

同時にCMSの脆弱性を利用した攻撃は増加しています。特にフィッシングサイトを悪用した詐欺被害は、CMSを利用するWebサイトの管理者の方には注意が必要です。ある日、管理しているWebサイトで不審なログインページが表示されたとなっては、Webサイトの信頼も落ちてしまいます。

ここではCMSに対する攻撃の事例、WAFを利用した攻撃への対策、JVN iPediaを利用した脆弱性の情報収集の方法について説明します。

現在のWebサイトの多くはCMS(Contents Management System:コンテンツ・マネジメント・システム)により構築されています。数あるCMSの中でもWordPressを利用したWebサイトはインターネット全体の40%を占めています。WordPressは企業のWebサイトに利用されているだけでなく、個人のブログにも利用されるなど幅広い支持を得たCMSです。支持される背景には、コミュニティにより開発されたプラグイン(拡張機能)を利用することで魅力あるWebサイトの構築が簡単になったことなどが挙げられます。

同時にCMSの脆弱性を利用した攻撃は増加しています。特にフィッシングサイトを悪用した詐欺被害は、CMSを利用するWebサイトの管理者の方には注意が必要です。ある日、管理しているWebサイトで不審なログインページが表示されたとなっては、Webサイトの信頼も落ちてしまいます。

ここではCMSに対する攻撃の事例、WAFを利用した攻撃への対策、JVN iPediaを利用した脆弱性の情報収集の方法について説明します。

CMSとは?

「CMS」は「Contents Management System:コンテンツ・マネジメント・システム」の略で、Webサイトの作成を簡単にしてくれる管理ツールです。HTMLやCSSといった専門的な知識、技術が無くてもテキストの入力や、画像のアップロードをするだけで、Webサイトの構築、更新を行うことができます。主な機能としてマルチデバイスに対応している、SNSとの連携が可能、SEO対策に対応している、などがあります。これらはスマホやタブレットとの親和性が高い機能です。特にブログの運営にはメリットがあります。 またビジネス用途としては、マーケティングのツールとしても利用されています。Webサイトの訪問履歴から様々な分析が可能になりました。訪問者を種別に分ける機能などもあり、Webサイトを情報公開のツールとしてだけでなく、見込み客の生成など、情報の収集ツールという機能が付加されたことは大きなメリットとなっています。なぜ、CMSが狙われる?

CMSはWebサイトで利用されています。Webサイトは常に稼働しています。常に稼働しているWebサイト(CMS)に脆弱性があれば攻撃者は当然のように攻撃をしかけてくるものです。また、CMSへの攻撃は主にWebブラウザで対応ができます。URLに不正なコードを入力することでCMSの脆弱性を悪用できるからです。この手軽さは、攻撃者にとってメリットになっています。攻撃の種類ですが、情報窃取やデータの改ざんだけでなく、不正サイトへリダイレクトさせるなど複数あります。これら攻撃を巧みに利用して、機密情報や個人情報の窃取、詐欺による金銭窃取、仮想通貨(暗号資産)の採掘をさせる仕組みを不正に埋め込むなどの悪用が確認されています。 CMSの代表であるWordPressはオープンソースです。プラグインのソースも公開されています。攻撃者はソースを確認・分析して利用価値のある攻撃方法を開発しています。そのため攻撃手法として、プラグインの脆弱性を利用した攻撃が多いです。その手法も巧妙で、Webサイトの管理者が気づかず、さらに攻撃の痕跡が残らないように作られています。プラグインは、Webサイトの管理者にとって便利な機能が多数あるため、なくてはならないものだと思います。しかし攻撃者は、そのプラグインの脆弱性を探し、悪用しているのが現実です。CMSのセキュリティリスク

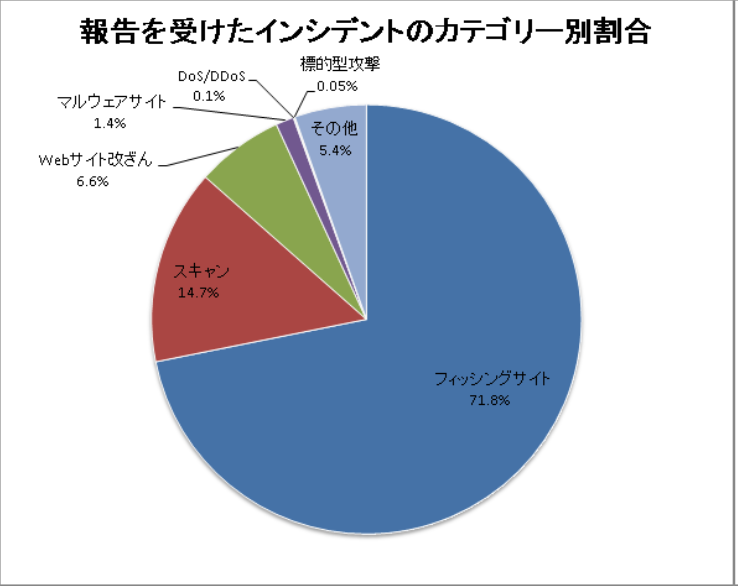

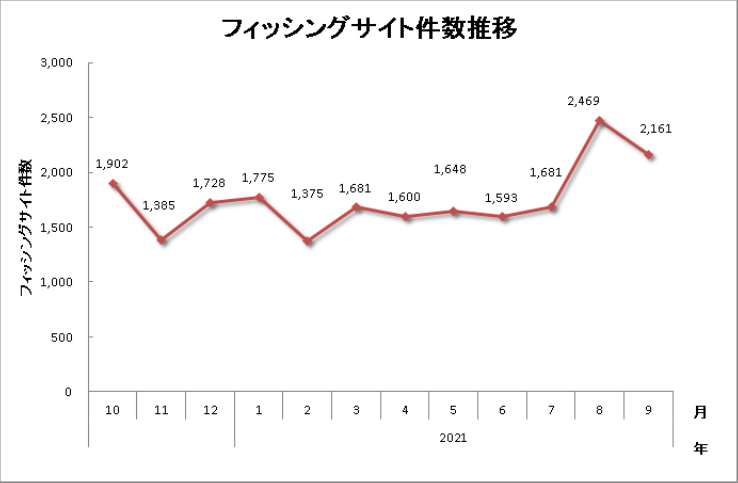

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

プラグインを悪用した攻撃方法

攻撃者はCMSの脆弱性を見つけると管理者に気づかれないように、脆弱性を悪用してこっそりと別のWebページを作成します。もしくは、不正なスクリプトを埋め込み、偽のWebページへ遷移(リダイレクト)させます。このような攻撃は、主にプラグインの脆弱性を悪用して行われます。このような攻撃が毎日どこかのCMSで行われていることはJPCERTの報告を見ても明らかだと思います。このことから脆弱性を放置したままのWebサイトは大量に存在していると思われます。それでは、CMSのセキュリティ対策について説明します。CMSのセキュリティ対策

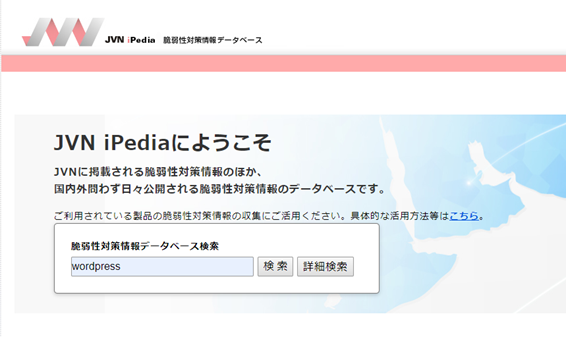

ここではCMSのセキュリティ対策としてWAF(Web Application Firewall)の導入とJVN iPediaを利用した脆弱性の情報収集について説明します。対策1:最新のバージョンに更新、セキュリティパッチ適用

バージョンアップやセキュリティパッチ適用は重要な対策となります。なのでJVN iPediaを利用した脆弱性の情報収集について説明します。ご利用のCMSやプラグインの脆弱性があるか認識しておくことは重要なことがと思います。JVN iPediaは脆弱性対策情報のデータベースです。下記のURLからアクセスできます。TOPページにある「脆弱性対策情報データベース検索」にご利用のCMSの名前を入力して検索ボタンを押すと対象の脆弱性情報が出力されます。 引用: https://jvndb.jvn.jp/

引用: https://jvndb.jvn.jp/

対策2:WAFによる不正攻撃の検知と遮断

CMSの運用にはプラグイン機能を含めて、最新バージョンを利用することがサイバー攻撃を受けないための重要な対応となりますが「すぐにバージョンアップ、パッチ適用することができない」という管理者の方も多いと思います。バージョンアップやパッチ適用には、導入テストなど検証に時間を要することは十分あり得る話だと思います。そのための備えとしてWAF の導入を推奨します。WAFは現在、アプライアンス型WAFとクラウド型WAFの2つが主な提供方法となっています。- アプライアンス型WAF アプライアンス型WAFはベンダー提供のハードウェアです。Webサーバの前段に設置して運用するタイプです。導入には専門知識のある技術者によるチューニングが必要になります。 ハードウェア購入というコストが発生します。また、運用には専門知識のある技術者を育てる必要があります。

- クラウド型WAF クラウド型WAFはベンダーの提供するWAFをクラウド上で利用します。アプライアンス型WAFのようなハードウェア購入は不要です。アップデートなどの運用はベンダーが対応してくれるため、コストはアプライアンス型WAFよりコストがかかりません。導入する企業側の作業としては導入時の簡単な設定のみになります。

Cloudbric WAF+のご紹介

「Cloudbric WAF+」についてご説明します。Cloudbric WAF+(クラウドブリック・ワフ・プラス)は、社内にセキュリティ専門家がいなくても手軽に運用・導入できる企業向けWebセキュリティ対策です。企業のWebセキュリティ確保に必須とされる5つのサービスを単一のプラットフォームにて統合的にご利用頂けます。小規模のWebサイトやWebアプリケーションから大規模のWebサービスまで、Webを基盤とするシステムを守ろうとするすべての人々にとって最適なソリューションを提供しています。 Cloudbric WAF+サービスの料金やサービス内容についての詳細を知りたい方は、こちらをご覧ください。まとめ

CMSの概要とセキュリティリスクおよびその対策について説明しました。CMSは今後も進化を続け、ビジネス利用や個人利用ともに利用者を増やしていくと予測されます。反面、セキュリティリスクの進化もしていくと予想されます。しかし、WAF+による検知・遮断と脆弱性に対するバージョンアップやパッチ適用という対策に大きな変化はないと思われます。弊社が提案する対策を参考に安全なWebサイトの運用いただけますと幸いです。 ...12月1日~3日「第2回 Japan IT Week オンライン」出展のお知らせ

- クラウド型WAFサービス「Cloudbric WAF+」

- テレワークのための認証強化セキュリティ「Cloudbric RAS」

- 65Tbps以上のDDoSミティゲーション・サービス「Cloudbric ADDoS」

- AWS WAFに特化した運用サービス「Cloudbric WMS for AWS」

■ 日時:2021年12月1日(水)~3日(金)

■ 主 催:RX Japan(株)

■ 入場料:無料(※入場には来場者登録が必要です)

■ 公式Webサイト:https://www.japan-it-online.jp/