Webサイトなどネットワークを利用したサービスの脅威となるのがDDoS攻撃です。DDoS攻撃を受けるとWebサイトなどのサービスが一時的に停止してしまい、サービスを利用しているユーザーの信頼を失うだけでなく企業イメージにも悪い影響を与えることもあります。

今回は日本国内で発生したDDoS攻撃の事例や対策方法について紹介していきます。

DDoS攻撃とは

DDoS攻撃の説明をする前にまずDoS攻撃について説明していきます。DoS(Denial of Services)攻撃とは1台のパソコンから行うサイバー攻撃で、パソコンからインターネットサービスに対して大量のデータを送ることで、サーバーに負荷がかかりシステムがダウンしてしまいます。DoS攻撃は複数の種類があります。F5攻撃という方法はWebサイトでF5を連続で実行してサイトに大量のリクエストを送りサーバーに負荷をかけます。メールを大量に送信してサーバーに負荷をかける手法もあります。

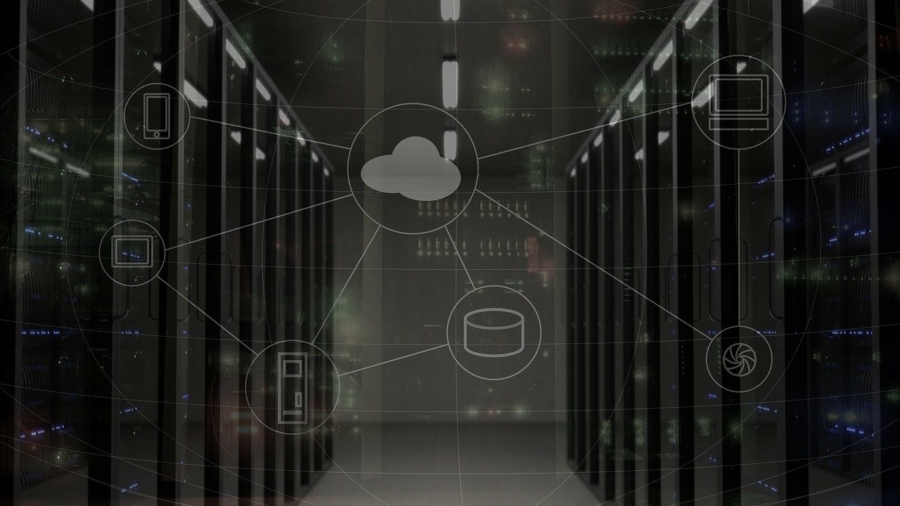

DDoS(Distributed Denial of Service)攻撃とはDoS攻撃を複数のパソコンから行うサイバー攻撃です。ウィルスやマルウェアなどで他人のパソコンを不正に乗っ取り、そのパソコンを利用してDDoS攻撃を行う場合もあります。厄介なのは不正に乗っ取ったパソコンを利用していると犯人を特定しにくくなります。

近年普及しているIoTがDDoS攻撃の被害を受けるケースもあります。

DDoS攻撃の種類とは

ここからはDDoS攻撃の種類を説明します。

1. SYNフラッド攻撃 / FINフラッド攻撃

SYNフラッド攻撃とは接続元IPを偽ったボットからSYN(接続要求)を大量に送る攻撃です。そしてFINフラッド攻撃とは接続元IPを偽ったボットからFIN(絶段要求)を大量に送る攻撃です。

2. ACKフラッド攻撃

ACKフラッド攻撃とは大量のACKパケットを送信してサーバーに負荷をかける攻撃です。

3. Slow HTTP DoS Attack

Slow HTTP DoS Attackとは少ないパケット数を長時間送信して他のユーザーがサービスを使えないようにする攻撃です。大規模サイトを少ないリソースで攻撃できます。

4. DNSフラッド攻撃

DNSフラッド攻撃とはDNSサーバーに対して大量のリクエストを送信して、他のユーザーからの名前解決を妨害する攻撃です。

国内でのDDoS攻撃の事例

ここからは日本国内で発生したDDoSの事例について紹介します。

東京五輪組織委へのサイバー攻撃

2015年11月パラリンピック大会組織委員会のホームページにDDoS攻撃がありホームページが約12時間閲覧不能になりました。

SONYへのサイバー攻撃

2014年8月SONYが運営するPlayStation NetworkにDDoS攻撃があり、これにより1億人以上の個人情報が流出した可能性があります。

ニコニコ動画へのサイバー攻撃

2007年ニコニコ動画がDDoS攻撃を受けて正常にサービスを提供できなくなり、一時的にサービスを停止しました。ニコニコ動画と同一ネットワーク上にあるドワンゴの携帯電話向けサイトにも影響が出ました。

2ちゃんねるへのサイバー攻撃

2010年に10万人規模のDDoS攻撃を受けてサーバーがダウンしました。

DDoSへの対策

ここからはDDoS攻撃への対策について紹介します。

特定のIPアドレスからのアクセスを遮断する

DDoS攻撃を仕掛けているIPアドレスからのアクセスを遮断します。アクセス自体を遮断することで攻撃を受けないようになります。DDoS攻撃は複数のIPから攻撃を受けるので問題の解消にはならないですが、継続することで被害を少なくできます。

海外からのアクセスを停止する

正規のユーザーが国内アクセスしていて、DDoSの攻撃元が海外の場合は海外からのアクセスを停止することでDDoS攻撃を防ぐことができます。DDoS攻撃は海外のサーバーを経由して実行されることがあるので、効果的な対策でしょう。

WAFを導入する

WAF(Web Application Firewall)とはWeb上のアプリケーションに特化したファイアウォールです。Webサイトの中でもユーザーが情報を入力するサイトやリクエストに応じて動的なページを生成するサイトを守ります。WAFはWebサービスへのアクセスを解析して正規のユーザーか不正な攻撃かを判断します。不正な攻撃と判断するとアクセスを遮断してWebサイトを守ります。

WAFはDDoS攻撃だけでなくSQLインジェクション・ブルートフォースアタック・クロスサイトスクリプティング・OSコマンドインジェクション・LDAPインジェクションなどさまざまなWeb攻撃からWebサイトを守ってくれます。

WAFにはアプライアンス型・ソフトウェア型・クラウド型の3つがあります。

アプライアンス型は独自のWAFシステムを構築可能でサーバー自体の性能に影響されません。デメリットとしては利用するために専門的な知識や技術が必要という点です。

ソフトウェア型はカスタマイズ性が高くて専用機器が必要ありません。デメリットとしては複数のサーバーを運用している場合は、サーバーごとにコストがかかるという点です。

クラウド型は他のタイプよりも簡単に導入できて専門的な知識や技術が必要ありません。デメリットとしてはカスタマイズ性が低いという点です。

▼WAFはもちろん、DDoS攻撃対策や脅威IP遮断など、5つの機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

IDS/IPSを導入する

IDS(Intrusion Detection System)とは不正侵入検知システムと呼ばれています。Webサイトへのアクセスを解析してDDoS攻撃など不正なログインと判断すると管理者に通知します。IDSには2つのタイプがありネットワーク型はネットに流れる通信パケットを検知します。ホスト型はサーバーに設置して通信で発生したサーバー上のデータやログを検知します。

IPS(Intrusion Prevention System)とは不正侵入防止システムと呼ばれています。Webサイトへのアクセスを解析して、不正なアクセスや攻撃を検知するとそのアクセスを遮断します。

IDS/IPSは主にネットワークやシステム面へのセキュリティ性能が高いです。DDoS攻撃に対する防衛は可能ですがSQLインジェクションやクロスサイトスクリプティングなどは防ぐことができないので注意しましょう。

UTMを導入する

UTM(Unified Threat Management)とは統合脅威管理と呼ばれています。ウィルス・スパム・キーロガー・スパイウェアなど、さまざまな攻撃に対応できるセキュリティシステムです。Webサービスへの攻撃方法は年々多様化しているので、総合的にWebサイトを守りたいならばおすすめです。

▼クラウド型WAFサービス「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら