「泥棒」という言葉に、どのようなイメージを思い浮かばれますか。顔を隠し風呂敷を背負って、裏口を静かに通り過ぎて家に侵入するキャラクターが泥棒の代名詞ですが、サイバー空間での泥棒であるハッカーにも同じようなイメージが当てはまります。Webサイトに忍び込み、金銭を狙って情報を盗むハッカーは「バックドア」と呼ばれる裏口を設置し、忍び込んで情報を奪取するのです。そこで今日は、バックドアとは何か、そしてどのようなセキュリティ対策をとれるのかを紹介します。

ハッカーの代表的な手口、「バックドア」とは

「バックドア」とは正規の認証プロセスを経ず迂回して、製品やシステムまたはアプリケーションに接続する方法です。主に設計や開発の段階で意図的に作られます。しかし、ハッカーはこれを悪用し情報を奪取するための「通路」として利用します。特にシステムネットワークを経由して他のPCを攻撃する「リモート攻撃」の手段としてよく使われています。デバイスの持ち主に認識されることなくシステムに侵入できるので、被害が実際に発生しないとバックドアの存在を認識できないケースが多く、とてつもない被害が発生しかねます。逆にハッカーにとっては、いったん設置に成功さえすれば楽に大きな利益を狙えるということになるのです。そのためハッカーは、バックドアを設置するため様々な手段を駆使します。代表的な2つの手段を見てみましょう。

トロイの木馬

ギリシャ神話によると、ギリシャ連合軍はトロイを滅ぼすため「トロイの木馬」を建造したそうです。外見は無害なものに見えましたが、中には武装した兵士が潜んでいました。サイバー空間でのトロイの木馬も、同じように作動します。一見「使えるプログラム」に見えますが、実際にはユーザをだますソフトウェアが潜んでいるのです。主にメールの添付ファイルやWeb情でダウンロードできるファイルとして流通され、ユーザが何も考えず実行するとすぐさまバックドアを設置します。ScanNetSecurityによると、最近にはPCプログラムの形だけではなくスマホアプリの形でも流通されるなどその手口がさらに巧妙化されており、格別な注意が必要とされます。

Webアプリケーションを狙った攻撃

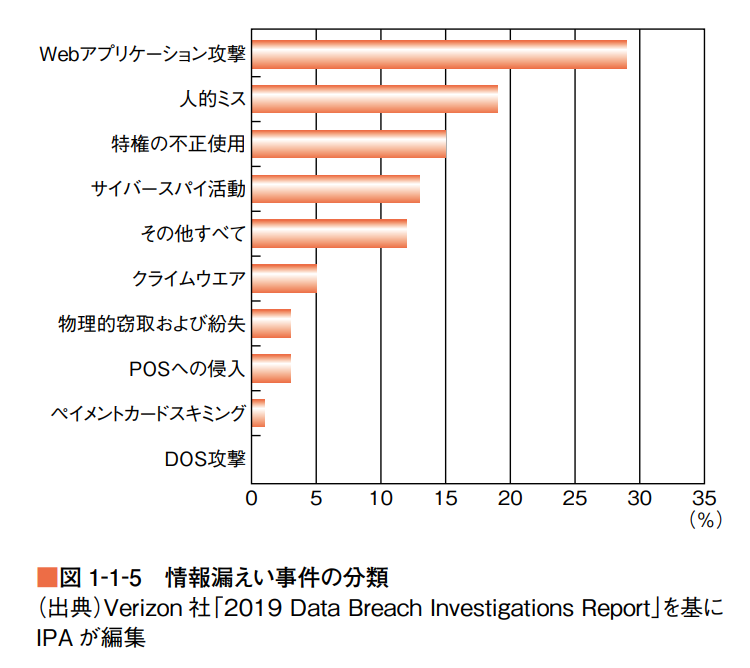

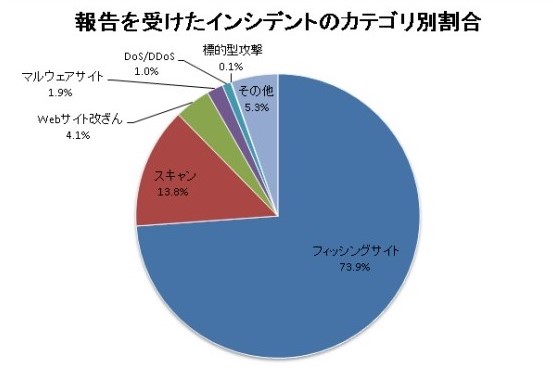

Webアプリケーションの脆弱性を狙ったハッキングは、Webの使用頻度が増加するにつれその威勢を増しています。OWASP TOP10は、その多数がWebサイトのコードを悪意的に改ざんして隙を狙う形だと報告しています。代表的な例にはコードに対するハッキングである「SQL Injection」を挙げることができます。これはバックドアを設置するための足がかりになりえます。例えば、トロイの木馬が含まれたプログラムをWebサイトに不正アップロードすることなどが可能になります。その他にもCross-Site Scripting(XSS)を通じバックドアを設置するソフトウェアを拡散するなど、様々な手段がバックドアを設置するため使用されています。

このような手段で設置されるバックドアは単に情報を奪取するだけではなく、他のデバイスに対する攻撃に使われるなど、様々な被害をもたらす可能性があります。

ハッカーの通行を防ぐ方法

あなたならどうやって裏口から潜みこむ泥棒を防ぎますか。裏口を閉鎖してしまう方法もあれば、セキュリティ業者と契約し監視カメラを設置するという方法もあります。しかし、「物理的な通路」が目に見えない、サイバー空間のハッカーはどう防ぐのでしょうか。実は、ハッカーの通行を防ぐ方法は驚くほど現実世界と似ています。

裏口を閉鎖する: 既に設置されたバックドアを塞ぐ方法

既に設置されたバックドアを除去する方法は、現実世界で裏口を無くす方法に当てはまります。現在使用されているほとんどのOSとソフトウェアにはセキュリティーホールが点在しており、100%安全だと言い切れない状況です。例えば、マイクロソフトは2020年8月にもWindowsを含む多数のソフトウェアから脆弱性が発見されたと報告しています(引用: Impress Watch)。もちろん開発する側も設計過程から脆弱性を排除するための手を加えていますが、それにも関わらず新しい脆弱性が発見されているのです。よって、常に最新パッチやアップデートを適用する必要があります。特にベンダーから公開された脆弱性は多数のハッカーに目を付けられる可能性があるので、できるだけ早く対処する必要があります。

監視カメラを設置する: バックドアを未然に防ぐ方法

泥棒を防ぐために最も徹底しなければいけないのは、「泥棒に対する意識」です。常に鍵の掛かり具合を確認し、窓がよく閉まっているのかを確認するなど注意を注ぐ必要があります。ハッカーに対しても、同じことが言えます。「セキュリティに対する意識」が重要なのです。怪しいWebサイトに近づかず、正体が確認できないファイルを開かないという事を徹底するべきです。

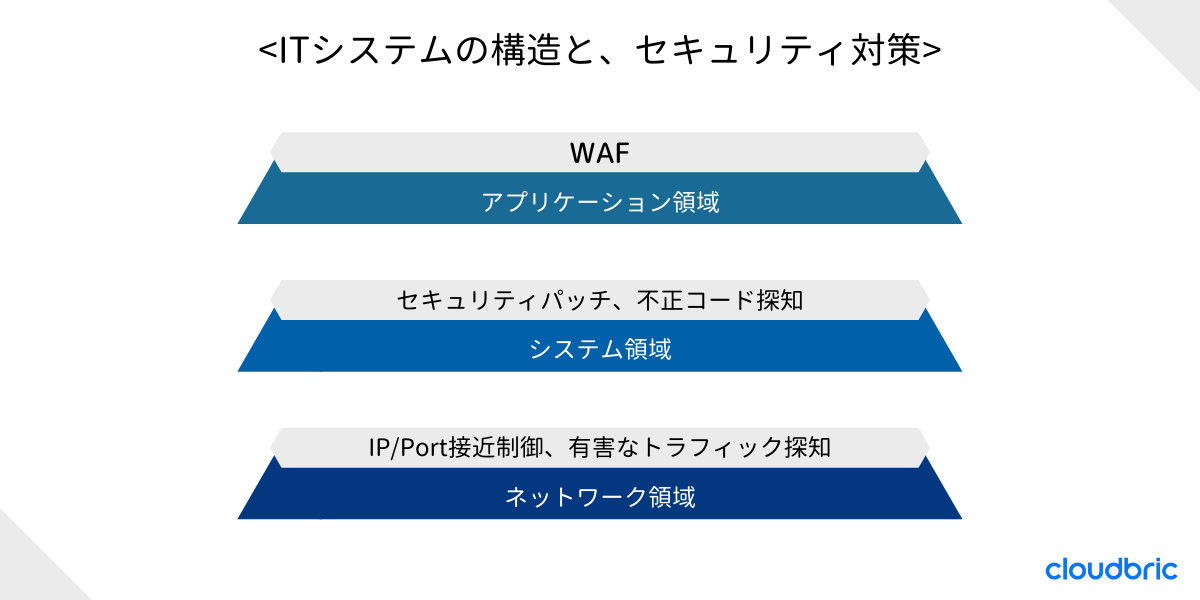

しかし、一個人がいくら努力をしようと、一から百まで全ての可能性を考慮するのはほぼ不可能です。そのため、現実世界ではセキュリティ企業と契約し、監視カメラを設置するなど様々なセキュリティ対策を取ります。サイバー空間でも、同じくセキュリティ企業と契約することができます。そして一番怪しいと思われる場所に監視カメラを設置するように、一番危険な領域からセキュリティ対策を取っていくのです。よって、最近攻撃が最も多く発生しているWebアプリケーションの安全を守ることが、もっとも合理的な判断になるでしょう。

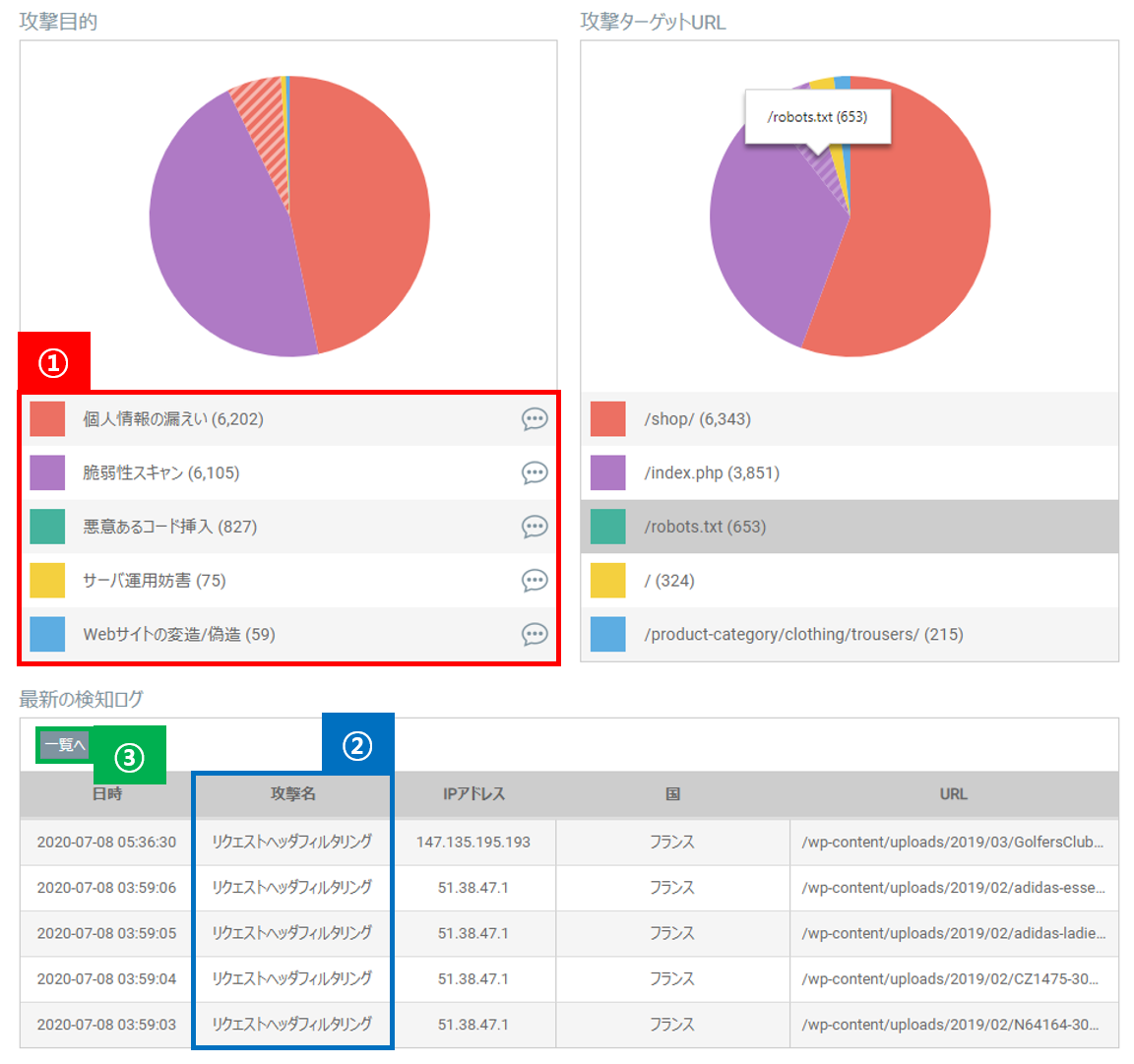

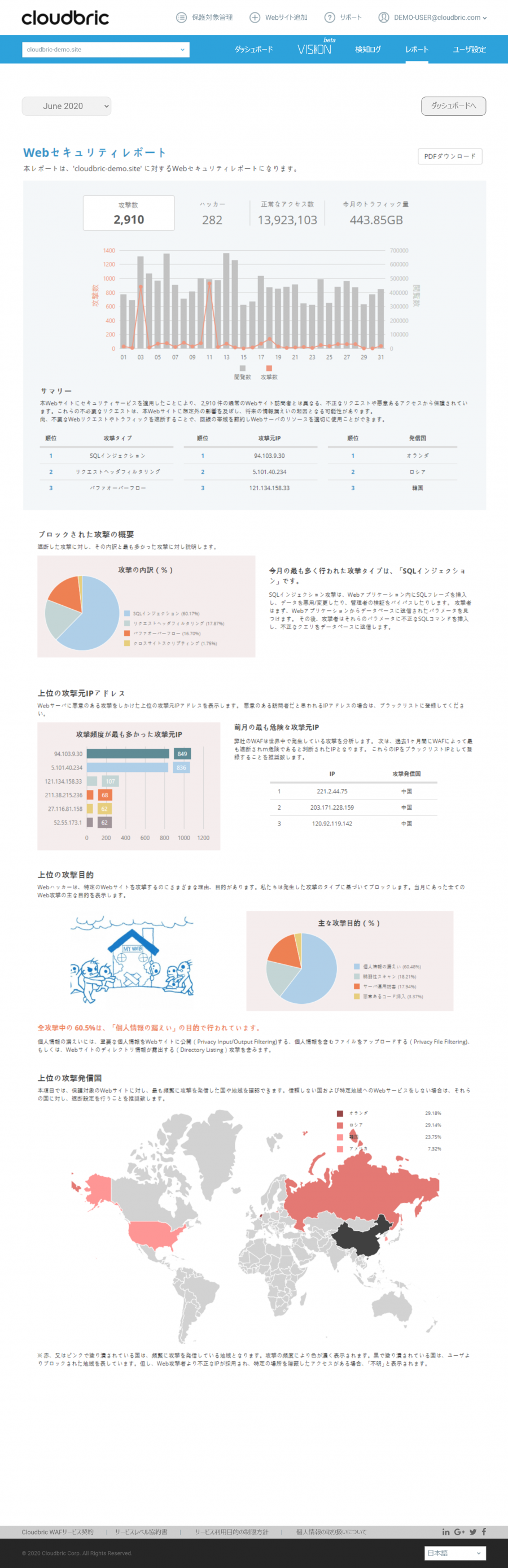

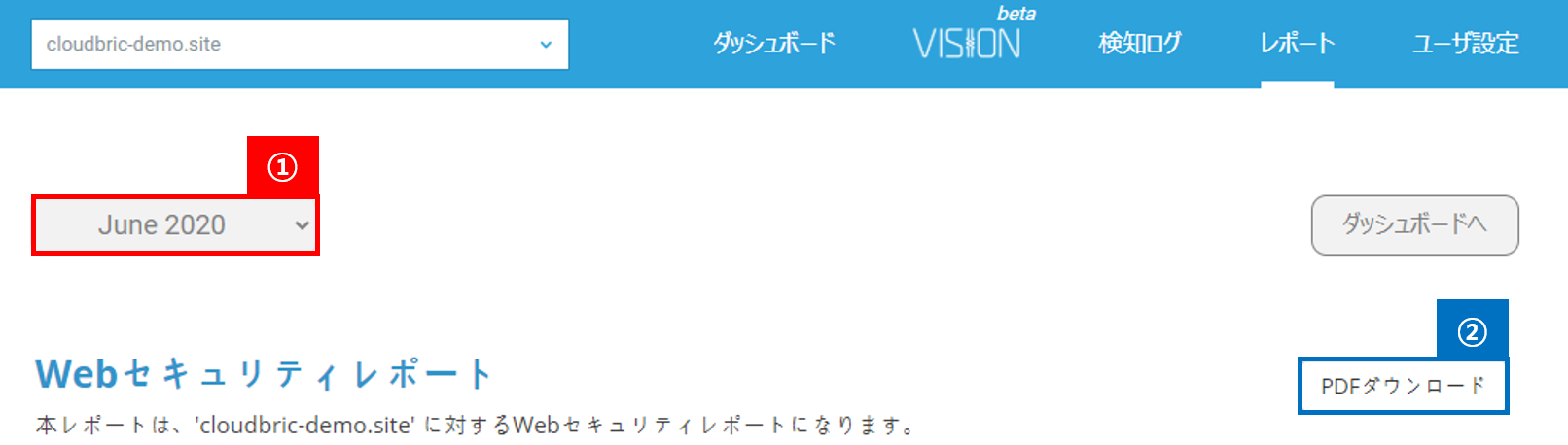

WAF(Webアプリケーションファイアーウォール)はWebアプリケーションを防御するためのセキュリティ対策であり、ネットワーク上で防御と監視を同時に行います。単純に脆弱性を保護するだけではなく、通信を監視し怪しい接近を遮断するのです。最新パッチを適用しづらいWebアプリケーションを守り、SQL InjectionやXSSなどバックドアを設置するため用いられる攻撃の存在を監視します。そのため、WAFはWebアプリケーションを通じバックドアを設置しようとするハッカーを防ぐための、最も総合的で最も確実な対策だと言えるでしょう。

最後に

ハッカーの攻撃は、現実世界の泥棒がもたらすものよりもはるかに莫大な被害をもたらします。特に自分のパソコンなどにバックドアが設置された場合、一回に止まらずいつでも情報を盗まれる可能性が高く、他人を攻撃する踏み台として利用される可能性も十分存在するので、被害規模は予想すらできません。そのため、バックドアに対して格別な注意を注ぐ必要があるでしょう。

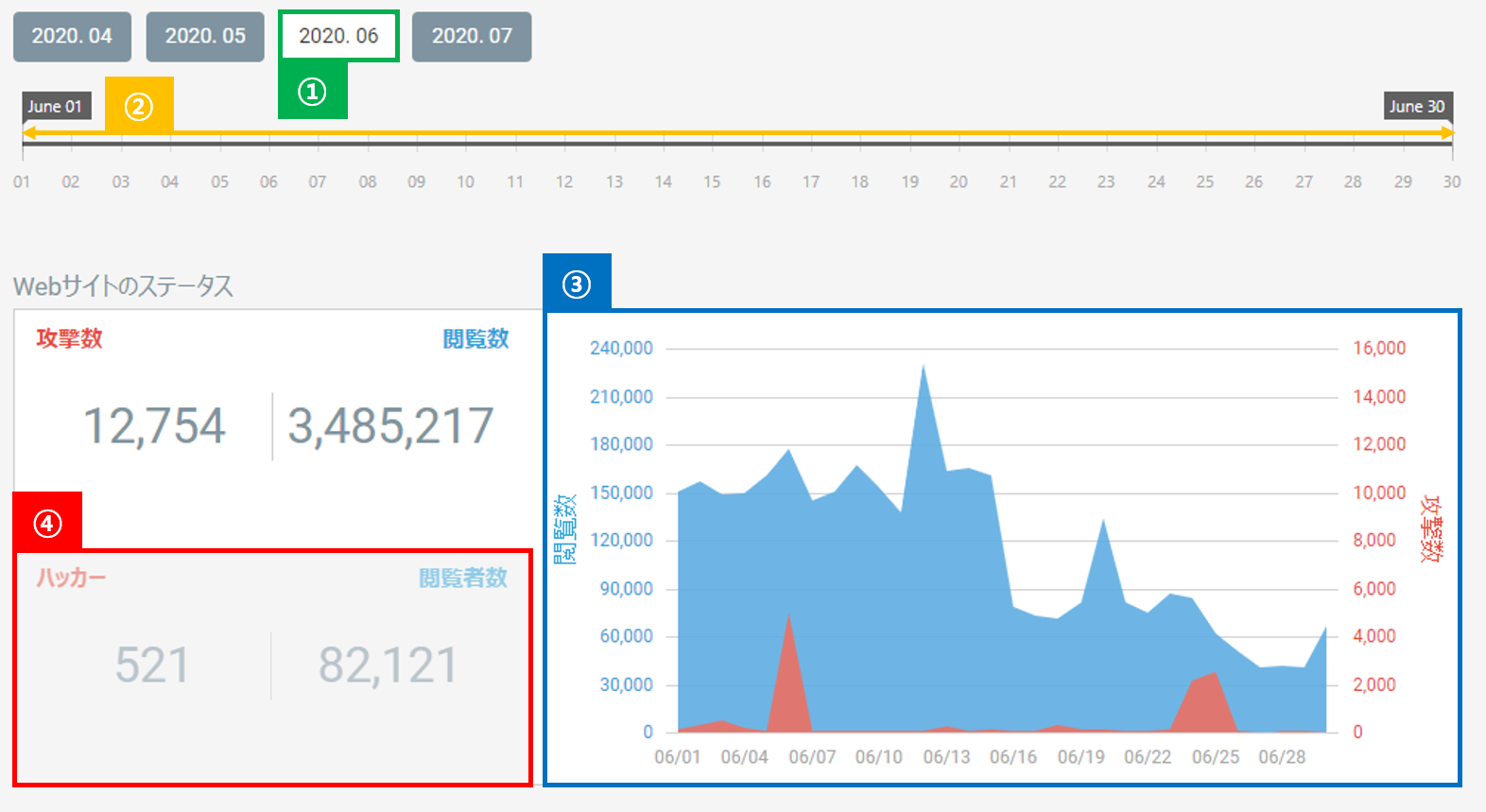

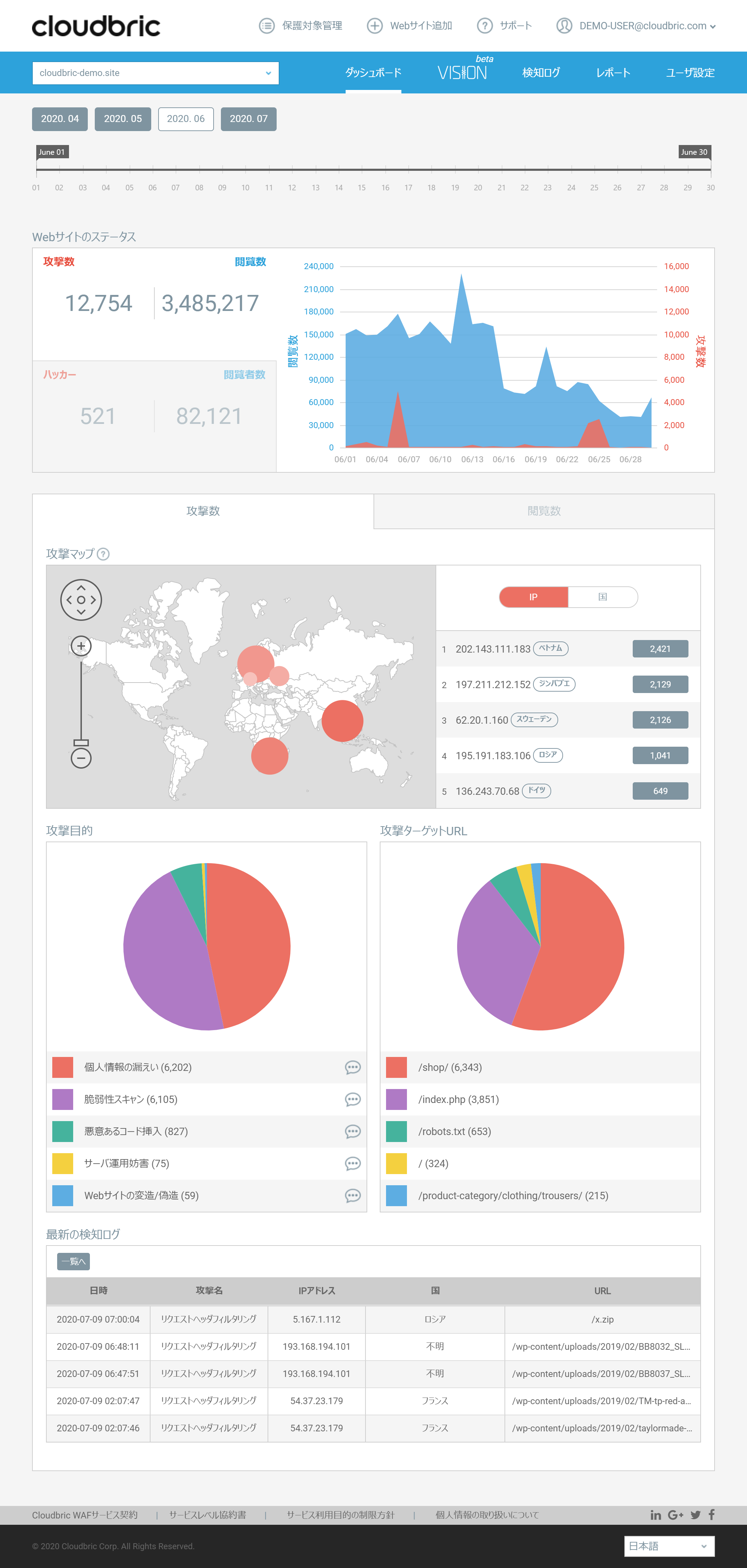

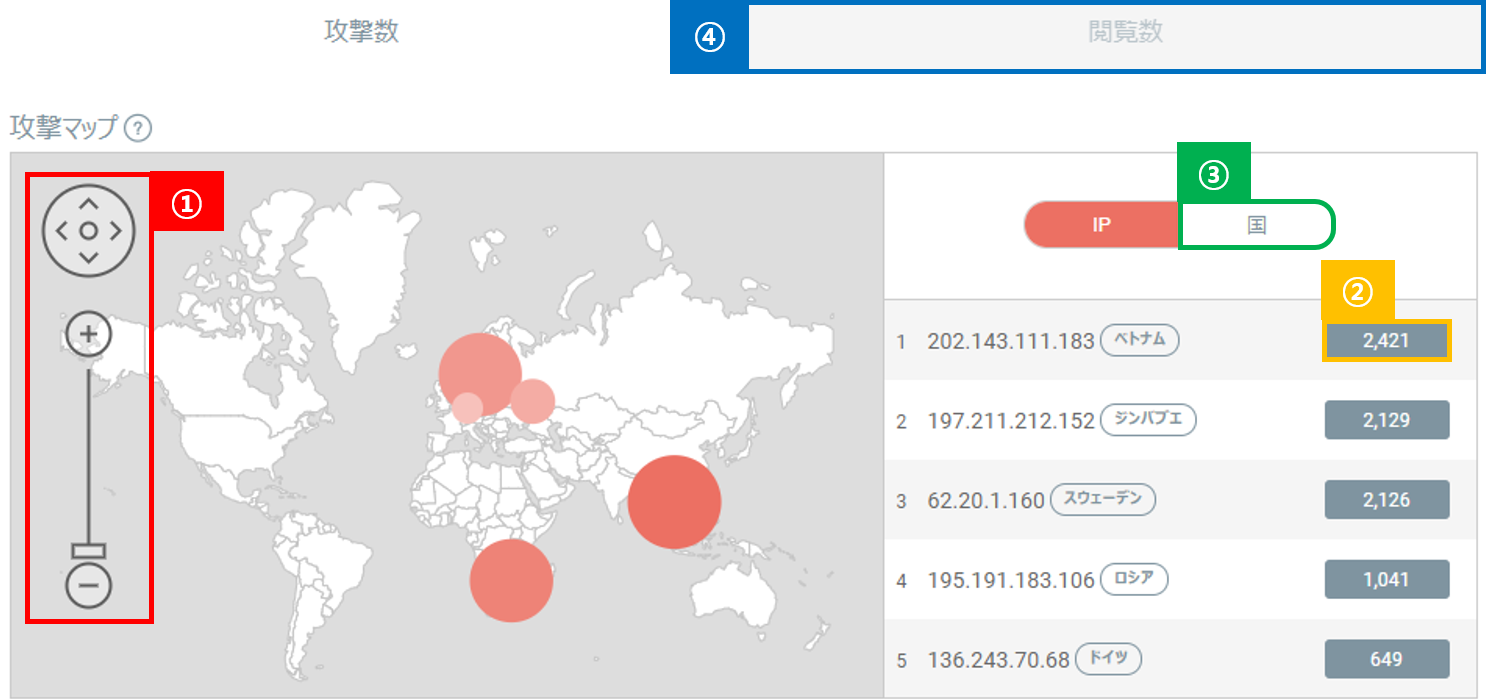

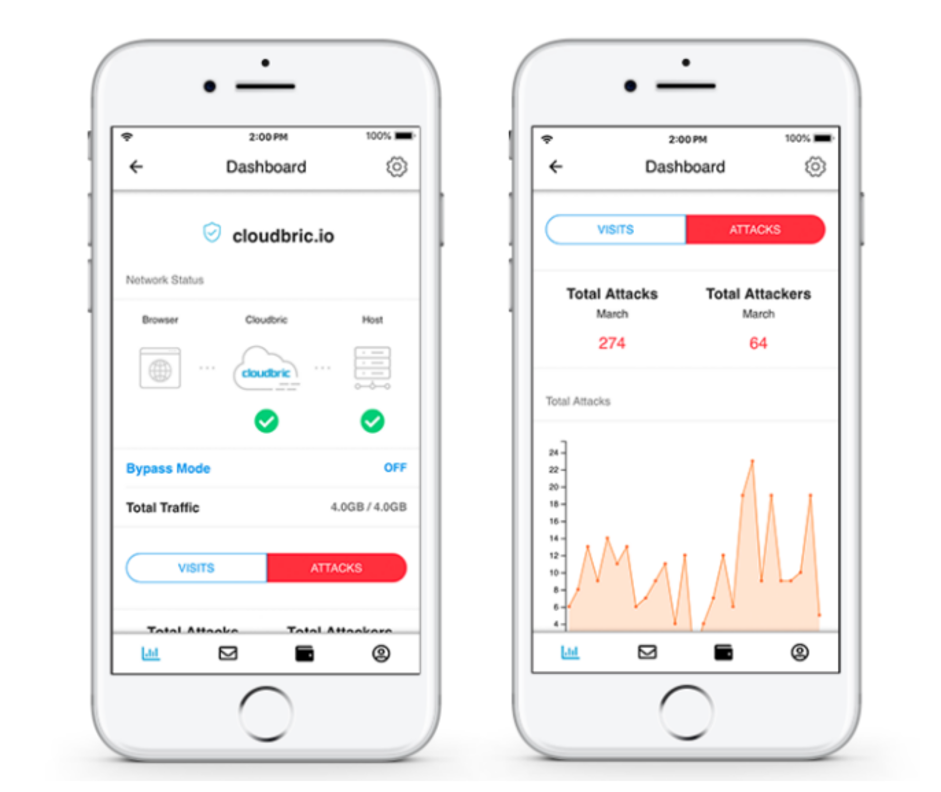

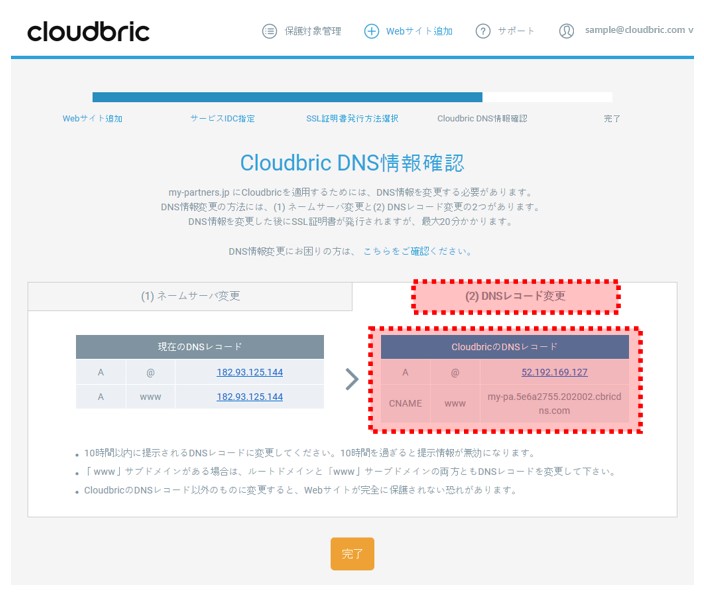

ペンタセキュリティは簡単に利用できるクラウド型WAF「クラウドブリック」を提供しています。Webアプリケーションの脆弱性を通じバックドアを設置しようとするハッカーを効率的に防ぎ、リモート攻撃までも防御する最善の対策です。リンクを通じ、詳細をご確認ください。