クラウドサービスやテレワークが普及し、企業や従業員が外部から社内の機密情報にアクセスする機会が増えつつあります。利便性が高まっていることは確かですが、不正アクセスなどのリスクについても考え直さなければなりません。アプリケーションやシステムにおいて、情報へのアクセス権限を確かめる認証機能は、セキュリティ対策として最も基本的な仕組みの1つです。ここでは、認証の方式として近年注目されているMFA(「多要素認証」)について解説し、なぜMFAが必要なのか、MFAを使ってセキュリティをさらに強化するためのポイントについて解説します。

MFAとは

MFAは、複数の要素を組み合わせて認証を行うことでなりすまし等の被害を防ぐセキュリティ対策の1つです。ここではMFAの概要について、より詳しく解説していきます。

MFAの定義

MFAは「Multi-Factor Authentication」の略称で、日本語では「多要素認証」と言われます。アプリケーションやシステムにおいて、アクセスを試みているユーザが正規のユーザかどうかを確かめることを「認証」と言います。MFAはその認証の中でも、複数の要素を用いて認証する仕組みのことを指しています。

MFAが成立するためには、次の3つの要素のうち、2つ以上を組み合わせる必要があります。

・知識情報(パスワードや秘密の質問など)

・所持情報(ICカード、スマートフォンなど)

・生体情報(指紋、声紋、虹彩など)

「知識情報」は、その人が「知っている」情報のことです。パスワードや秘密の質問への答えなど、正規の利用者しか知らないはずの情報を使って認証します。

「所持情報」は、その人が「持っている」情報のことです。ICカード内のチップや、スマートフォンのようなモバイル端末など、正規の利用者しか持っていないはずの情報を使って認証します。

「生体情報」は、その人が「どのような身体的特徴を持つか」を示す情報です。指紋や虹彩といった、人によって異なる身体的特徴を使って認証します。

MFAは、これら3要素のうち2要素以上を使った認証を指します。異なる要素を2つ以上必要とするため、なりすましのリスクが大きく下がるのが特徴です。

二段階認証との違い

「MFA(多要素認証)」と似た言葉として、「二段階認証」という認証方式があります。二段階認証は、要素の違いを問わず、2回のチェックを行う認証方式のことです。例えば、「パスワード」の入力を求めた後で「秘密の質問」による認証を行う、という仕組みは「二段階認証」です。パスワードも秘密の質問も同じ「知識情報」のため、多要素ではありません。多要素認証は、あくまでも異なる要素を組み合わせなければなりませんが、二段階認証は要素の違いは考慮せず、ただ「2回認証する」ということだけに着目した認証方式です。

ゼロトラストとの関係

MFAは、ゼロトラストによるセキュリティを実現するための認証方式として採用され始めています。近年では、「ゼロトラスト」というセキュリティの考え方があります。「ゼロトラスト」とはネットワークの内外やデバイスを問わず、「何も信頼しない」ことを前提としてセキュリティ対策を講じる、という考え方のことです。内部のネットワークやデバイスを信頼しないため、より厳格な認証方式としてMFAが利用されているのです。MFAはゼロトラストによるセキュリティを実現するための方策の1つとして、多くの場面で採用され始めています。

MFAで使われる認証方式の例

MFAには様々な例があります。実際にMFAでよく使われる認証方式の例について解説します。

ワンタイムパスワード(知識情報・所持情報)

1つ目は「ワンタイムパスワード」です。IDとパスワードを入力した後で、ユーザのデバイス宛てにワンタイムパスワードを送信し、そのワンタイムパスワードの入力によって再度認証します。ID・パスワードという「知識情報」と、デバイスという「所持情報」を使った多要素認証です。

デジタル証明書(知識情報・所持情報)

2つ目は「デジタル証明書」です。あらかじめ特定の端末に証明書をインストールしておき、パスワード等の情報と共に認証を行います。特定の端末からしかアクセスできないため、より厳密な端末管理ができます。パスワードをはじめとする「知識情報」と、証明書をインストールした端末という「所持情報」を利用した多要素認証です。

リスクベース認証

3つ目「リスクベース認証」です。厳密には、リスクベース認証は多要素認証の一種ではありませんが、リスクベース認証のために多要素認証が使われるのが一般的です。リスクベース認証とは、普段と異なる場所や時間・デバイスでのアクセスが試みられた際に、パスワード等による通常の認証に加え、さらに追加での認証を要求する認証方式を指します。常に多要素認証を要求するよりも利便性が高い、というメリットがあります。追加での認証の際にはワンタイムパスワードを利用するなど、パスワード等の知識情報とは別要素での認証がより効果的です。

MFAの必要性

そもそも、MFAはなぜ必要なのでしょうか。ここでは、MFAの必要性と役割について解説します。

なぜMFAが必要なのか

MFAは、セキュリティを強化するために必要な仕組みです。パスワードのみによる従来の認証方法は、パスワード管理の甘さやブルートフォース攻撃などによる不正アクセスのリスクが高く、扱う情報によっては不十分なセキュリティ対策でもあります。MFAは、1つの要素による認証を突破されただけでは情報漏えいに至らないため、特に扱う情報の重要性が高い場合は、強固なセキュリティを築くために必要と言えます。

MFAは企業の情報資産を守れる?

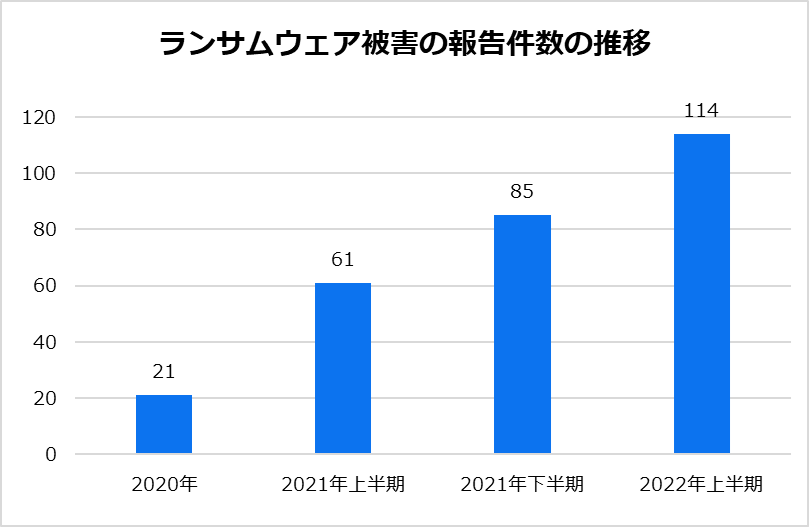

MFAは、企業の情報資産の保護につながることが期待されています。企業では、多くの重要な情報資産を扱うため、個人よりも強固なセキュリティを構築しなければなりません。近年ではリモートワークなどの普及に伴い、外部から企業内部のシステムやネットワークにアクセスする機会も増えています。そうした事態の変化に伴い、企業に求められるセキュリティのために、MFAの導入を検討すべき事例は増えているでしょう。

MFAでのセキュリティを強化するためのポイント

MFAがセキュリティ対策として効果があるとは言っても、ただMFAを導入すれば良いという訳ではありません。ここでは、MFAでセキュリティをさらに強化するためのポイントについて解説します。

パスワードポリシーの強化

MFAをはじめ、パスワードを使ったあらゆる認証方式では、パスワードポリシーを強化することが大切です。具体的には、「最低8文字以上」「英大文字小文字・数字・記号のうち3種以上を使用する」「IDと同一の文字列は利用不可」といった形で、推測されにくいパスワードポリシーを設定し、定期的な変更を義務付けることが大切です。

情報の使いまわしを避ける

パスワードのように、認証情報の使いまわしを避けることもポイントです。複数のサービスで同じパスワードを使いまわすと、一つのサービスから情報漏えいがあった場合に他のサービスでも不正アクセスにつながる可能性が高まります。企業では社員教育を徹底し、複数のサービスで認証情報を使いまわさないように注意すると良いでしょう。

端末やパスワード管理の徹底

MFAは、複数の要素での認証によって不正アクセスを防ぐ仕組みです。そのため、パスワードの流出や端末の紛失などが万が一あったとしても、即座に不正アクセスにつながるとは言い切れません。しかし、強固なセキュリティを維持するためには、パスワードや端末を厳重に管理しなければなりません。MFAだからと油断せず、厳重な管理や社員教育が大切です。

まとめ

MFA(「多要素認証」)は、知識情報、所持情報、生体情報の3つの要素のうち、2要素以上を組み合わせて認証する認証方式です。単一の要素のみでの認証に比べてセキュリティを強化できるため、機密情報へのアクセスの際などに導入することをおすすめします。

MFAを始めとするセキュリティ対策を施す際には、専門家の手によるサービスを利用するのがおすすめです。MFAを実現するのにおすすめのソリューションが「Cloudbric RAS」です。ゼロトラストを基盤としたセキュリティプラットフォームで、セキュアな認証を実現できます。また、ユーザも管理者もブラウザベースで利用できるため、利便性にも優れています。WAFソリューション「Cloudbric WAF+」との併用でさらにセキュリティを強化できるため、Webアプリケーションを利用している企業での導入が特におすすめです。