昨今、クラウドサービスの普及に伴い、多くの企業がクラウドサービスへの移行を検討していると思われます。しかし、クラウドサービスの利用時に注意したいのが、事故が起きた際に誰が責任をとればよいのか、ということです。現在のクラウドサービスの多くは「責任共有モデル」というセキュリティモデルを採用しています。しかし昨今、とりあえずクラウドを使ってみよう、という考え方が広がり、こうした「責任共有モデル」をはじめとするセキュリティについて把握しきれていない利用企業も多数あると言われています。総務省は、クラウドサービス事業者向けの「情報セキュリティ対策ガイドライン」を2021年9月に改定し、この責任共有モデルについて内容を拡充しました。

こうした事情に鑑みて、ここでは、クラウド時代の新しいセキュリティである「責任共有モデル」と弊社が提案する「データ主導権モデル」について解説していきます。また、セキュリティ対策として具体的にどのような対策があるのか、最後に紹介します。

責任共有モデルとは

そもそも、責任共有モデルとはどのようなモデルなのでしょうか。簡単に言ってしまえば、サービスにおける責任をクラウド事業者と利用者との間で共有するという考え方です。クラウドの登場によって、セキュリティのあり様は大きく変わったと言われています。完全に自社内だけで、インフラからアプリケーション構築、データ管理を行っている場合は、データの機密性の保持を第一に考え、外部との通信に気を遣えば、大きな問題はないと思われるでしょう。しかし、クラウドの登場により自社の「外部」にデータやアプリケーションを保持する、という運用体制が出来上がります。そのため、データやシステムに問題が起きた時にどこが責任をとるのか、どのようなセキュリティ対策を施すべきなのか、ということを考え直す必要がありました。そうして生まれたのが、「責任共有モデル」という考え方でした。

例えば、クラウド事業者がインフラ等に責任を、利用者がデータに責任を持つと仮定してみましょう。ハードウェアやネットワークについては事業者が管理し、障害等が起こった際には責任を負います。それに対して、実際にクラウド上に保存されているデータに関しては利用者が管理し、操作の誤り等による損失の際には責任を負います。このように、サービスの管理責任の範囲を明確化して共有する、という考え方が「責任共有モデル」です。

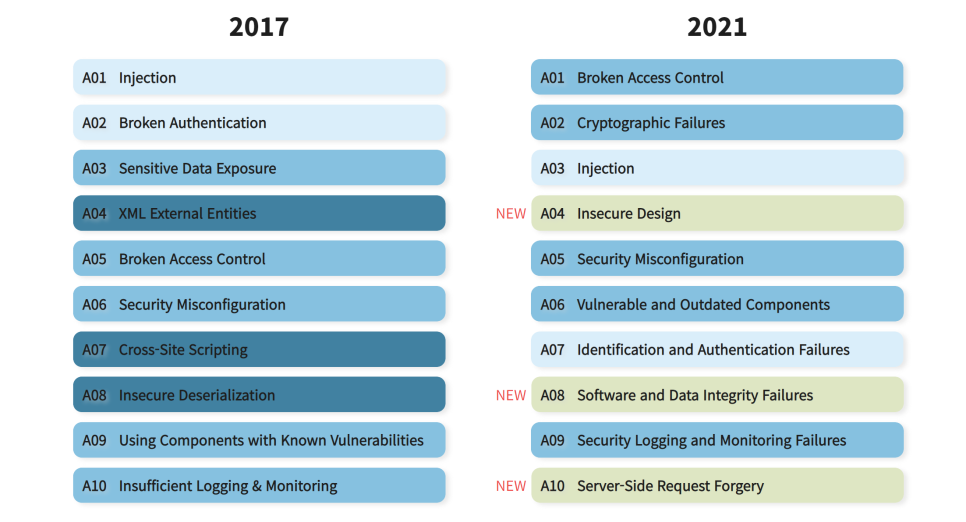

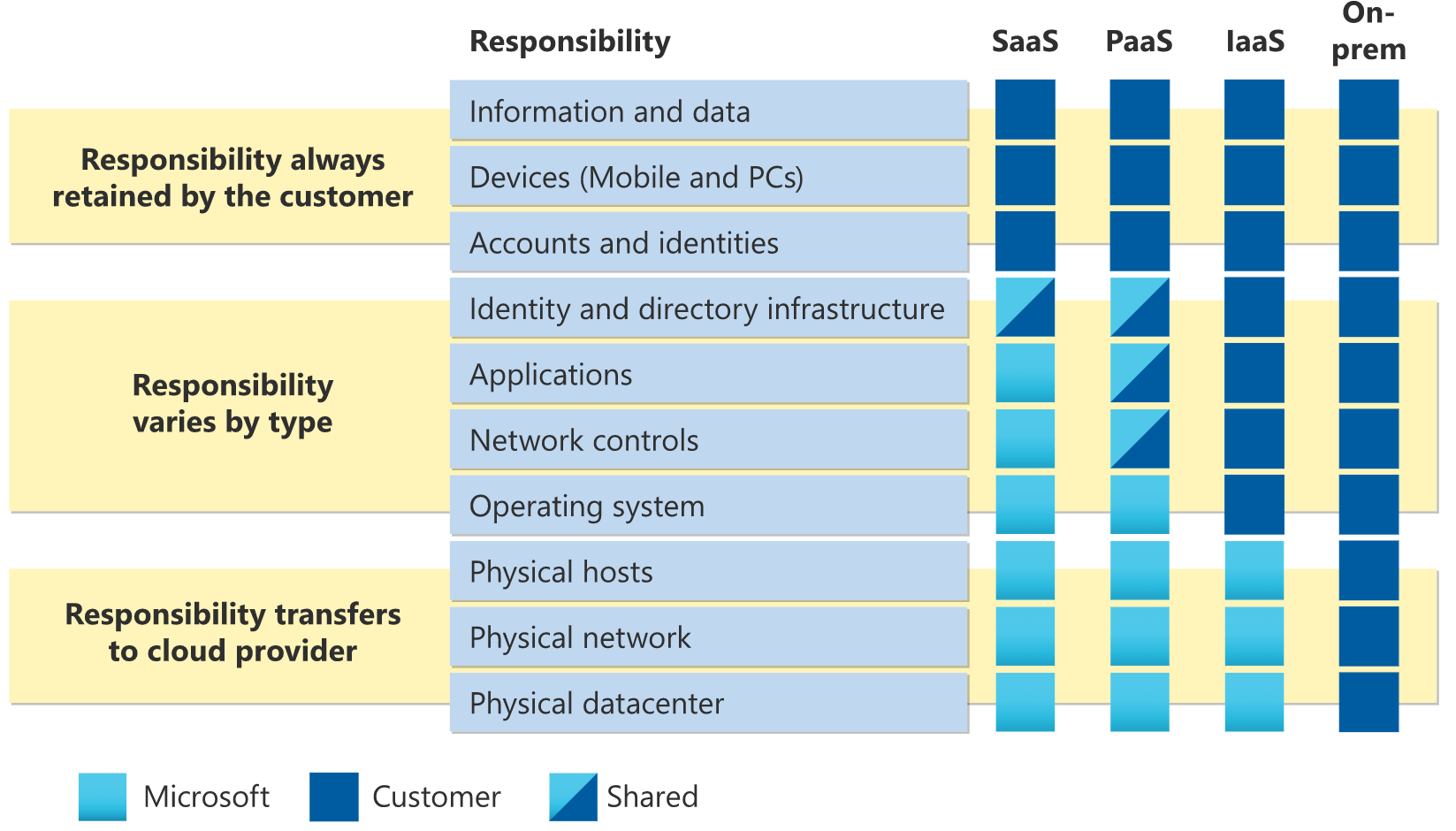

IaaS、PaaS、SaaSの「責任分界点」の違い

「責任共有モデル」に則ってサービスを運用するためには、事業者と利用者の責任範囲を明確にしておく必要があります。その責任範囲の明確化は、「責任分界点」によって成されます。「責任分界点」とはその名の通り、責任範囲を分かつポイントのことです。この責任分界点は事業者やサービスによって様々ですが、IaaS、PaaS、SaaSのそれぞれについて、一般的なものについてご紹介します。

出所:日本マイクロソフト

IaaSの責任分界点

IaaSとは「Infrastructure as a Service」の略称で、直訳すると「サービスとしてのインフラストラクチャー」となります。つまり、ハードウェアやネットワーク回線といったインフラを、インターネット上で提供するサービスです。IaaSにおいて事業者が提供するのはインフラまでです。そのため、事業者が責任を負うのもインフラまでです。IaaSの上に構築されるかOSやミドルウェア、アプリケーション、データ等に関しては、利用者の側で責任を負うことになります。そのため一般に、IaaSにおける責任分界点はハードウェアとOSの間、ということになります。

PaaSの責任分界点

PaaSとは「Platform as a Service」の略称で、直訳すると「サービスとしてのプラットフォーム」となります。PaaSはIaaSよりもさらに進んで、アプリケーション開発のためのプラットフォーム、つまりインフラに加え、OSやミドルウェアまでをインターネット上で提供するサービスです。IaaSの場合、事業者の管理責任はミドルウェアにまで及びます。ユーザーが管理できるのは、インフラ・プラットフォームの上に構築できるアプリケーションとデータ、ということになります。つまり、一般にPaaSにおける責任分界点は、ミドルウェアとアプリケーションとの間、ということになります。

SaaSの責任分界点

SaaSとは「Software as a Service」の略称で、「サービスとしてのソフトウェア」となります。SaaSはIaaS、PaaSよりもさらに進んで、ソフトウェアやアプリケーションをインターネット上で提供するサービスです。SaaSの場合はOSやミドルウェアのみならずソフトウェアまでを事業者が管理することとなるため、利用者の責任範囲はデータのみ、ということになります。しかし、利用しているソフトウェアのユーザーIDや権限設定など、利用者の側でソフトウェアの管理の一部を担うこともあります。とは言え一般に、SaaSにおける責任分界点はソフトウェアとデータとの間、ということとなります。

クラウド利用の複雑化による責任範囲の不明瞭

ここまで、IaaS、PaaS、SaaSそれぞれの責任分界点について解説してきました。ここまでの話からすると、責任共有モデルとは、事業者の提供しているものは事業者が、そうでないものは利用者が責任を負う、という非常にシンプルな考え方に見えます。しかし、実際はここまで単純ではありません。その理由の一つが、サービスの利用環境や契約内容等により、責任範囲が異なるということが挙げられます。「このサービスはSaaSに分類されるはずだから、データだけ見ておけばいい」といった考え方は、セキュリティ対策の見落としなどにつながる可能性があります。もう一つの理由として、複数のクラウドを利用するようになった、ということが挙げられます。例えば、「Amazon Web Service」や「Microsoft Azure」のような、IaaS、PaaSの上に独自のアプリケーションを構築し、それを一つのSaaSとして提供している場合があります。また、APIを用いて複数のサービスを組み合わせ、一つのSaaSとして提供している場合もあります。

このように、一つのSaaSが複数のクラウドサービスを使って提供されていたり、利用者の側でも複数のクラウドサービスを利用したりと、クラウドのあり方が複雑化しつつあります。そのため、責任範囲を一様に確定させることは難しく、あくまでも自社の利用しているサービスの責任範囲をしっかりと把握して、適切なセキュリティ対策を行う必要があります。

「責任転嫁モデル」から「データ主導権モデル」へ

責任共有モデルは、事業者が全ての責任を負うのではなく、部分的に利用者が管理し責任を負うため、事業者が利用者に責任を転嫁する「責任転嫁モデル」と揶揄されることもあります。しかし、クラウドサービスの事業者側がサービスの管理の全てを担う、という体制ではデータの機密性にも不安が残ります。そのため利用者の側は、この責任共有モデルを「責任転嫁モデル」と揶揄するのではなく、「データ主導権モデル」として見つめなおし、データ保護のためのセキュリティ対策に取り組んでいく必要があります。

それでは「データ主導権モデル」のセキュリティ対策には、どのようなものが考えられるでしょうか。

「データ主導権モデル」のセキュリティ対策とは

まず必要になるのが、保護範囲を明確化する、ということです。「データ主導権モデル」と言うからには、守るべきデータがどこにあるのかをきちんと把握する必要が生じてきます。そのうえで、そうしたデータに関して、セキュリティ的にどのような課題があるのかを明確化する必要があるでしょう。守るべきデータ範囲とセキュリティ上の課題が明確化したら、具体的な策をとっていくこととなります。ここでは、外部からの攻撃への対策、内部に侵入されてしまった場合の対策、そして運用・管理に関わる対策についてご紹介します。

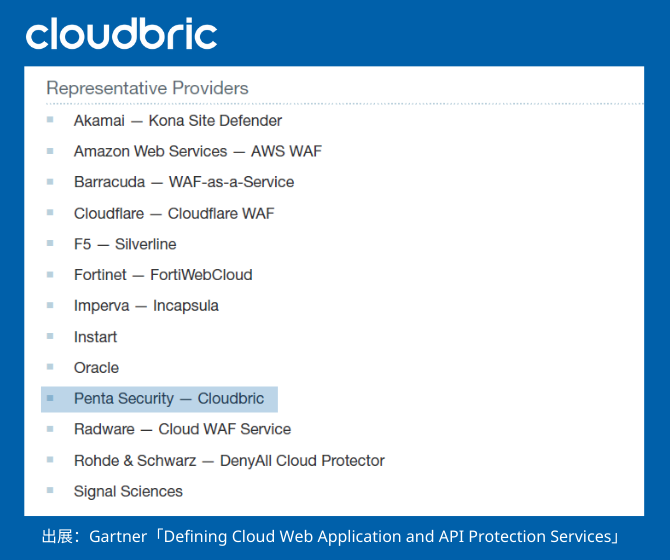

まずは、外部からの侵入や攻撃に対する対応です。WAF(WebApplicationFirewall)の導入によって攻撃性のあるアクセスを排除したり、DDos攻撃への対策を導入したりといった対策がそれにあたります。次に検討すべきは、内部に侵入されてしまった場合の対策です。WAFも万能という訳ではありません。実際に侵入されてしまった場合に、マルウェアやデータの改ざんを検知するソフトの導入などが必要となります。しかしそれだけでは不十分です。クラウドの利便性の高さの一つの要因が、どこからでもアクセスできるという点にあります。つまり、クラウドを利用したサービスは、オフィスの外からでも社内のシステムを運用・管理できます。しかし、システムを社員が利用するとしても、社員のデバイスが正規のものか、本当に社員がアクセスしているのか、といった不安は解消できません。そのため、内部のアクセス権限を管理したり、ログを監視したり、といった対策も用意する必要があります。

ここでは、「データ主導権モデル」の具体的なセキュリティ対策例として、外部、内部、運用・管理の三段階に分けてご紹介しました。いずれの対策をとるにしても、守るべきデータ範囲とセキュリティ上の課題を明確化した上ではじめて成立する対策であることは押さえておく必要があると思います。

「データ主導権モデル」について弊社のウェビナーもありますので、ご興味のある方はこちらをご覧ください。

まとめ

ここでは、「責任共有モデル」とそれに準じたセキュリティについてご紹介しました。「責任共有モデル」とは、クラウドの事業者と利用者との間で責任をとる範囲を分担し、各々の管理下にあるものについてのみ責任を持つ、というモデルを指します。責任範囲は一律に決まるものではなく、自社の利用しているサービス毎に責任範囲を明確に把握する必要があります。「責任共有モデル」は「責任転嫁モデル」と揶揄されることもありますが、企業がすべきはこのモデルを「データ主導権モデル」として見つめなおし、適切なセキュリティ対策を行っていくことです。保護範囲の確定と課題の明確化を行い、そのうえでWAFの導入やDDoS対策、マルウェア検知等の策を講じていく必要があります。自社のサービスの特性や責任範囲だけでなく、守るべきデータの範囲や課題をきちんと把握することこそが、自社のデータを安全に守るための第一歩と言えるでしょう。

ちなみに、当社のCloudbric WAF+はWAF機能のみならずDDoS対策サービス機能まで提供する総合セキュリティ対策です。コストパフォーマンスと高度なセキュリティの両立できるWebセキュリティ対策をお探しの企業様にとって、最善の選択肢であると思いますので、ぜひチェックしてみてください。

▼WAFをはじめとする多彩な機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら

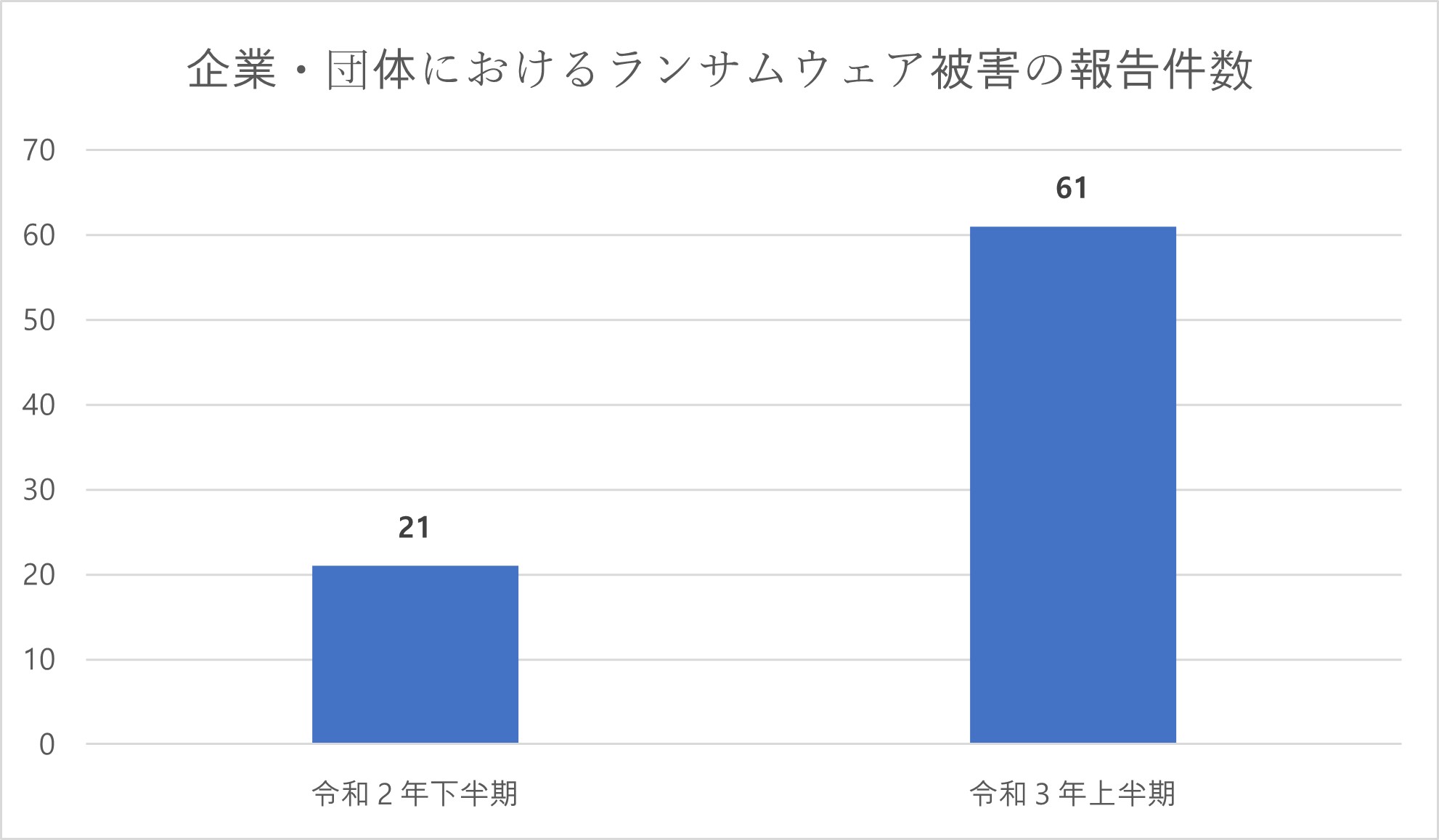

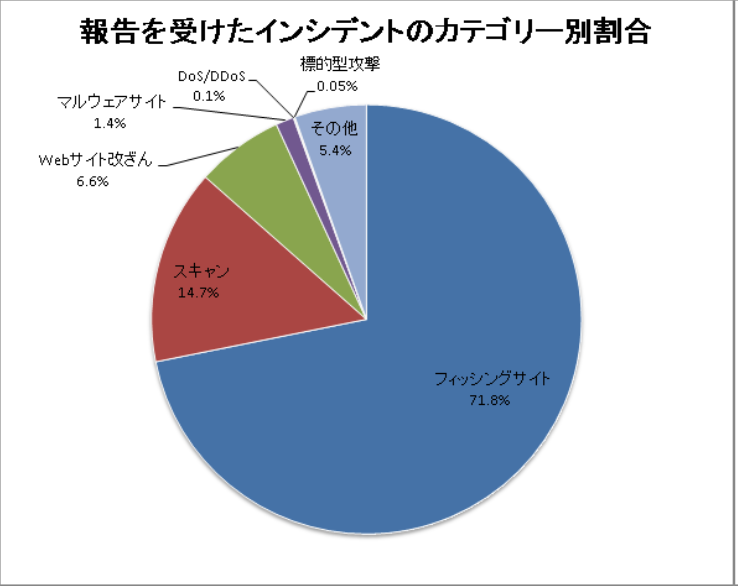

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

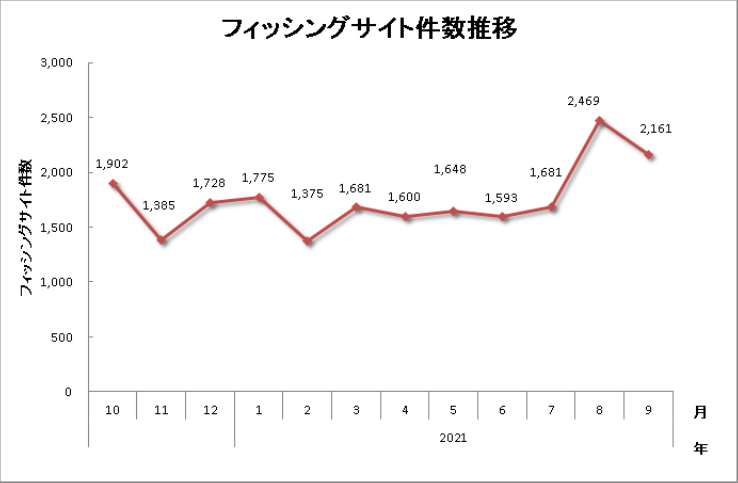

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より 引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より

引用:JPCERT/CC インシデント報告対応レポート2021年7月1日~2021年9月30日より 引用: https://jvndb.jvn.jp/

引用: https://jvndb.jvn.jp/

-900x506.jpg)

.jpg)

.png)