コロナ禍をきっかけにリモートワークの普及が進み、社外から社内のネットワークにアクセスするVPN接続の利用も広がっています。しかし昨今、VPN接続を狙ったサイバー攻撃も増加しつつあり、ネットワークのセキュリティ対策の重要性が見直されつつあります。近年、ネットワークのセキュリティに関して注目を集めているのが、ZTNAと呼ばれる考え方です。ここでは、ZTNAソリューションの種類やメリット、そして導入する際におさえておきたいチェックポイントについてご紹介します。

ZTNAとは?

ZTNAという概念について簡単に解説しておきます。ZTNAとは「Zero Trust Network Access」の略称です。「ゼロトラスト」とは、ネットワークの外側も内側も信頼しない、という考え方です。従来のセキュリティは、ネットワークの内側だけを信頼し、外側は信頼しない、という考え方に基づいた対策を採用していました。しかし昨今のクラウドのように、社外に情報資産を置いたシステムの利用も活発化しています。そのため、従来のセキュリティでは不十分とみなされつつあります。そうした現状の中で注目されているZTNAは、あらゆるアクセスを信頼せず、外部だけではなく内部からのアクセスもチェックし、信頼できるものだけを通過させる仕組みです。

ZTNAについて、詳しくはこちらの記事をご覧ください。

⇒企業担当者必見!ZTNAとは?概念とセキュリティモデルを解説!

ZTNAソリューションを導入するメリット

ZTNAソリューションを導入するメリットとして、以下のようなことが挙げられます。

- セキュリティの向上

- 管理負担の軽減

- アクセス負荷の低減

それでは、ZTNA導入におけるメリットを詳しく説明します。

セキュリティの向上

ZTNAソリューションを導入することで得られるメリットとして、まずはセキュリティの向上が挙げられます。VPNと異なり、すべてのアクセスを信頼せずにチェックを行うZTNAは、セキュリティの向上につながります。また、認証を通過したデバイスのみ、制限された領域にのみアクセスできるような仕組みを提供するため、万一デバイスの盗難等の被害に遭った場合にも、情報漏洩等の被害を最小限に抑えることができます。

管理負担の軽減

管理者の負担を軽減することも可能です。特に社員数が多い会社の場合、情報システム部門で管理すべき情報は膨大な数に上ります。ZTNAソリューションを導入することで、認証情報等を一括して管理することができるため、管理の負担を減らすことができます。ソリューションを選ぶ際には、管理インターフェースの使いやすさ等も考慮しておきましょう。

アクセス負荷の低減

アクセス負荷を低減することもできます。ユーザーは限られたアプリケーションにしかアクセスできなくなるため、必要なアクセスのみが発生し、無駄なアクセスを減らすことができるようになります。

ZTNAソリューションの種類

それでは、ZTNAに基づいたセキュリティ対策を実現する製品について、さらに詳しく解説していきます。ZTNAソリューションには、大きく分けて「サービス主導型」と「クライアント主導型」の二種類があります。それぞれの特徴と、向いている企業についてご紹介します。

サービス主導型

「サービス主導型」のZTNAソリューションは、サービス(アプリケーション)を提供している側がアクセス権限等を主導的に管理する仕組みです。サービス主導型のソリューションはSDP(Software Defined Perimeter)という概念を取り入れています。SDPとは、ソフトウェア上に新しく境界線を設けることで、ユーザーのアクセス権限等を一括して管理する考え方です。サービス主導型のZTNAソリューションは、ユーザーのデバイスにインストール等を行う必要がありません。そのため、ユーザーが各々のデバイスを利用して業務に携わる形態を採っている企業に向いています。

クライアント主導型

「クライアント主導型」のZTNAソリューションは、クライアントであるユーザーの状態やデバイスに応じてアクセス制御を行います。オンプレミスでもクラウド上でもアクセスが可能となるため利便性が高く、アプリケーションの構成変更も少ない場合が多いため、サービス主導型に比べ導入しやすいという特徴があります。クライアント主導型のZTNAソリューションは、デバイスの方にインストール等を行うことになります。社用のPCやスマートフォンを支給している場合など、デバイスを限定して管理している企業に向いています。

ZTNAソリューションを導入する際のチェックポイント

それでは、ZTNAソリューションを導入する際のチェックポイントについてご紹介していきます。複数のZTNAソリューションの中から自社の業務にとって適切なものを選ぶためにも、重要なポイントをおさえておきましょう。

セキュリティの固さ

1つ目のポイントはセキュリティの固さです。セキュリティソリューションである以上、性能の低いものであっては意味がありません。強固なセキュリティを実現可能か見極めるために、ソリューションの特徴をきちんと把握し、信頼できるベンダーを選定する必要があります。

操作性と管理のしやすさ

2つ目のポイントは操作性です。ユーザーにとっての認証画面にしても、管理者にとっての管理画面にしても、操作しやすいことに越したことはありません。ユーザーにとっては、あまりに煩雑な認証画面が与えられると業務効率の低下が想定されます。管理者にとっても、ユーザー情報をはじめ管理すべき情報が多いため、効率的な業務のためには管理用のインターフェースにも気を配りたいところです。

サポートの充実

ネットワークに関わるソリューションである以上、問題が起こった場合に即時に対応ができないと、業務に大きな支障をきたす恐れがあります。セキュリティ関係の事故が発生した場合など、ベンダーの助けがなければ原因究明や対応ができない可能性もあります。手厚いサポートが用意されているかどうか、ということも選ぶ際のポイントになります。

ZTNAソリューションのおすすめ「Cloudbric RAS」を紹介!

製品によって提供形態やサービス内容が異なるため、ZTNAの導入をする際は製品を見極めて自社にあったサービスを選ぶことが重要です。そして、導入するZTNA製品を見極める際のチェックポイントとしては、前述した内容である、下記の3つが挙げられます。

- セキュリティの固さ

- 管理のしやすさ

- サポートの充実

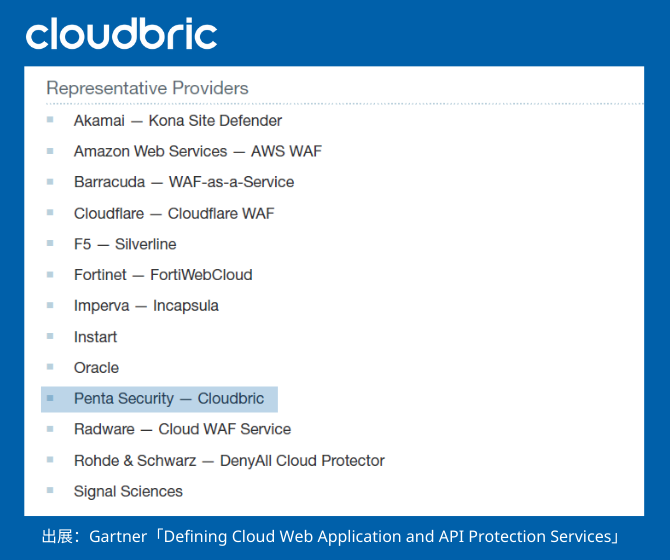

これら3つのポイントからおすすめするZTNAソリューションは「Cloudbric RAS」があります。「End To Endのゼロトラストセキュリティ環境」を構築することができるクラウド型セキュリティサービスです。より詳しい内容を確認したい方は、こちらをご覧ください。

まとめ

今回は、ZTNAのソリューションの種類や導入のメリット、そして導入するために確認する必要があるポイントについて解説してきました。今まで解説してきた導入のメリットやチェックポイントを踏まえた上で、ZTNAソリューションから自社に適切なものを選択しましょう。