初めてのWAFとしてクラウドブリック(Cloudbric)をご利用中のお客様、そして他社WAFからの乗り換えでクラウドブリックをご利用中のお客様など、クラウドブリックの導入数がますます増えています。特に導入手続きが簡単ということで、多くのお客様から好評を頂いております。クラウドブリックはクラウド型WAFであるため、ハードウェアやソフトウェアのインストールが不要で、導入時にDNS設定を変更するだけですぐ利用でき、システム管理者の負担を最小限に抑えることができます。

そこで、今回はDNSの変更方法について、詳しくご案内させて頂きます。ご存じの通り、DNS設定を変更するには、WAFサービスを提供する側でなく、ドメインを提供するホスティングサービスにて変更していただく必要があります。ほとんどのWebホスティングサービス業者で提供する方式が似ていると予想されますので、DNS変更にお困りの方にこの記事がお役に立てれば幸いです。

まずは、DNS変更の前にクラウドブリックコンソールでのサイト登録が必要となります。

サイト登録の場合、japan@cloudbric.comにご連絡いただければ、迅速な対応が可能ですので、ご協力をお願いいたします。

【DNS変更位置】

1. ご使用中のドメインが登録されているホスティングサービスホームページにアクセス及びログインします。

2. ドメイン管理(My Domain、ドメイン管理者など、メニュー名はホスティングサービスによって異なる場合があります。)をクリックします。

3. DNS管理(DNS設定、DNSレコード編集など、メニュー名はホスティングサービスによって異なる場合があります。)をクリックします。

【DNSレコードの確認方法】

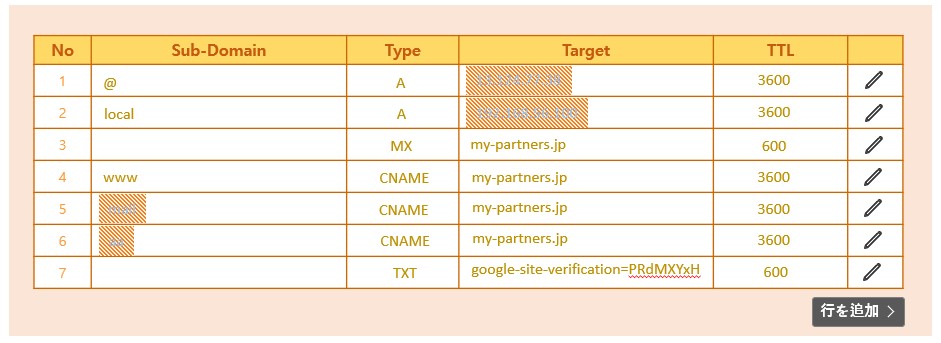

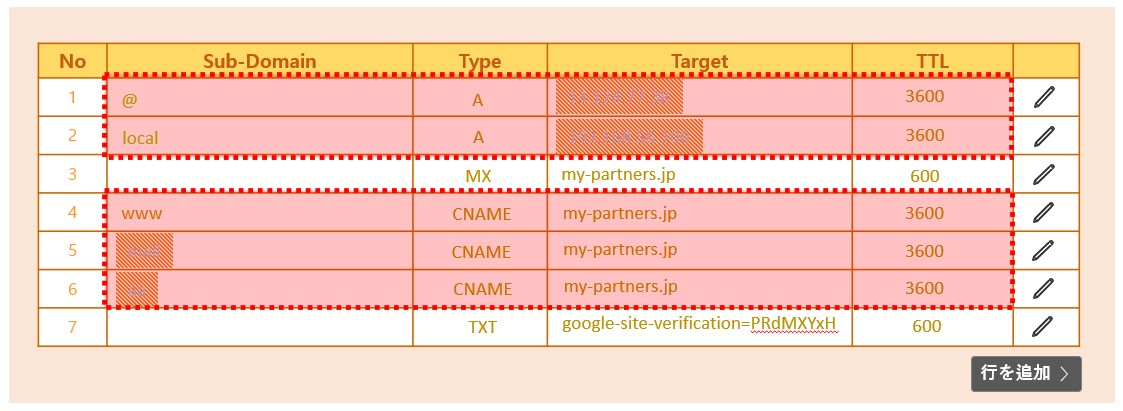

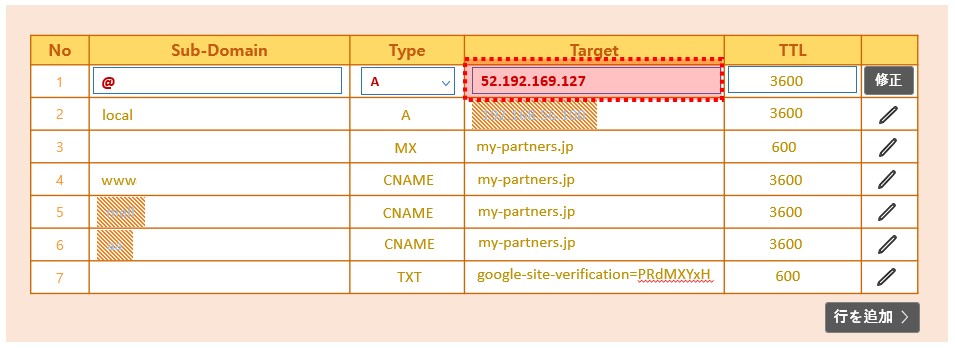

1. DNS管理ページへアクセスすると、一般的に下図のように現在登録されているDNSレコードを確認できます。

2. 様々な形で登録されているDNSレコードをクラウドブリックサービスに切り替えるためには、AレコードとCNAMEレコードの2つの変更が必要となります。情報を確認してから表示画面を閉じずに次の段階(クラウドブリックDNS情報の確認)へ進みます。

【クラウドブリックDNS情報の確認】

1. クラウドブリックより付与されたアカウントでコンソール(https://console2.cloudbric.com/)にログインします。

2. ログイン後、メニューにて「Webサイト追加」をクリックし、保護するWebサイトのドメインを登録します。

3. ドメインを登録した後、IDCを選択します。クラウドブリックがお薦めするIDCが自動的に表示されます。

4. 保護したいドメインに対するSSL証明書の発行が必要です。クラウドブリックでLet’s Encryptと連動し無料で提供するSSL証明書の発行を選択します。

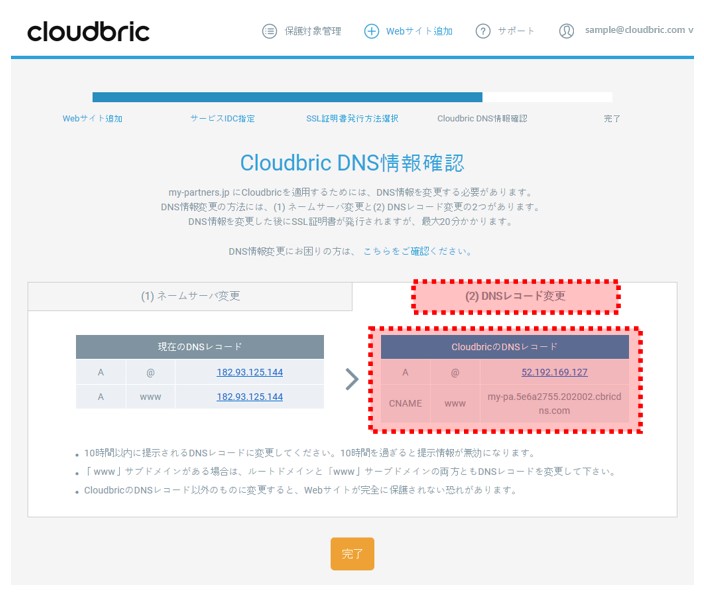

5. 上の4段階を経ていただくことで、必要なDNS情報を確認することができます。下図をご覧いただきますと、「ネームサーバ変更」と「DNSレコード変更」の2択がありますが、「DNSレコード変更」をクリックし、変更しようとする情報を確認します。画面に表示される情報をメモ帳にコピーしたり、すぐコピー&ペーストできるように該当ページを閉じずに次の段階へ進んでいただいても構いません。

【クラウドブリックのDNS情報に切り替える】

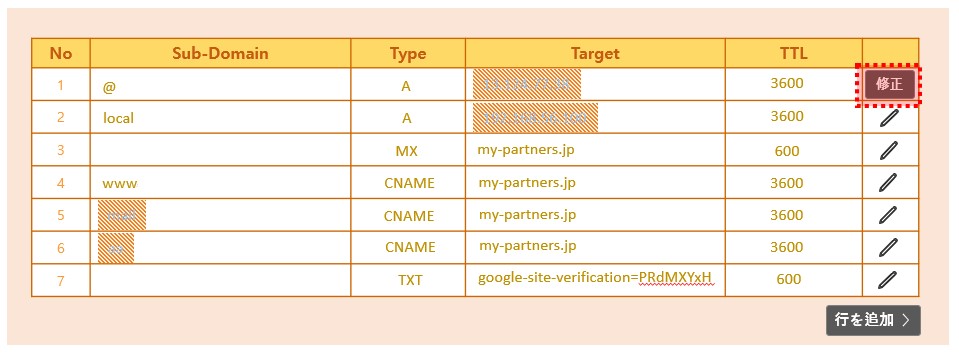

1. 先に確認したホスティングサービスのDNS管理ページに戻り、DNS情報が登録されている表にて「修正」をクリックします。

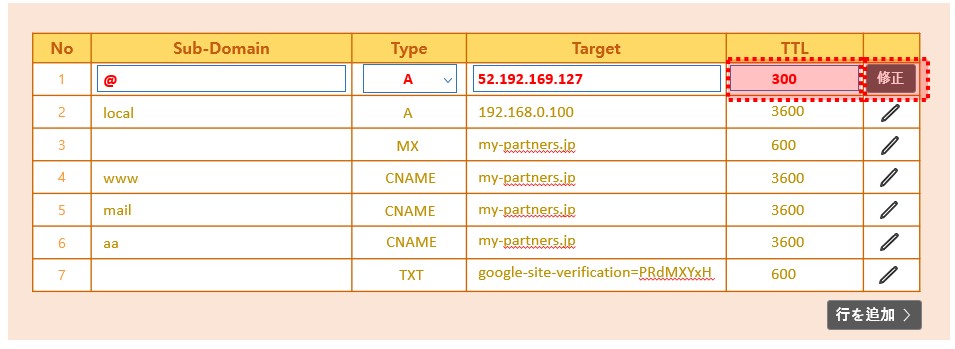

2. Aレコードの@のTarget項目にクラウドブリックが提供するAレコード値を入力します。この際、重要なのはTTL値を300にすることです。上記の手順が終わりますと「保存」をクリックします。

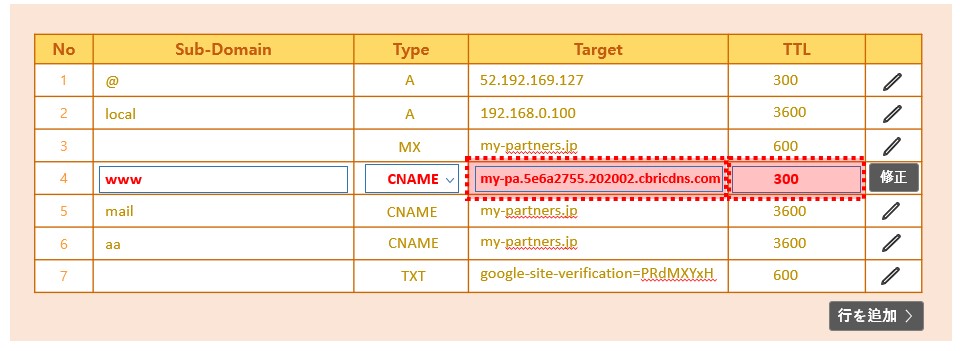

3. 先の手順と同じように、CNAME項目も「修正」をクリックし、wwwのTarget項目にクラウドブリックが提供するCNAMEレコード値を入力、TTL値は300に設定し保存をクリックします。

※wwwがないドメインのことを示すNaked Domain(e.g. cloudbric.com)のCNAMEは一般的にすでに設定されていますが、wwwが含まれたドメイン(e.g. www.cloudbric.com)に関しては、CNAMEが含まれている場合もありますし、そうでない場合もあります。したがって、Sub-domainにwwwが登録されていない場合は、wwwを入力して頂き、Target項目には同じようにクラウドブリックが提供するCNAMEレコード値を入力して頂きます。

これでドメインに対するDNS変更設定が完了しました。

DNS変更作業の際、下記の事項にご注意ください。

1. サブドメインが存在する場合には、クラウドブリックコンソールにてサブドメインを登録し、該当するAレコードとCNAMEレコード値を確認してから、上記と同様の手順で変更作業を行ってください。

2. MXレコードやFTP接続アドレスなどをルートドメインとして使用されている場合、ルートドメインのAレコードをクラウドブリックIPに切り替えると、ご利用中のFTPやメールサービスに障害が発生する可能性があります。この場合はMXレコードやFTP接続アドレスをクラウドブリックIPを眺めるルートドメインではなく、WebサーバIPで直接修正していただくか、或いはWebサーバIPとマッピングされたサブドメインとして設定していただく必要があります。もし、自社製ではない他のメールサービスをご使用中でしたら、変更される必要なく、クラウドブリックから提供するCNAMEレコードのみを切り替えることで問題ありません。

今回はDNSの変更方法についてご紹介させていただきました。この内容がクラウドブリックに乗り換えの際、システム担当者様に少しでもお役に立てれば幸いです。DNS変更方法に関して、ご不明なところがありましたら、遠慮なくご質問ください。