サイバー攻撃(業種別事例)

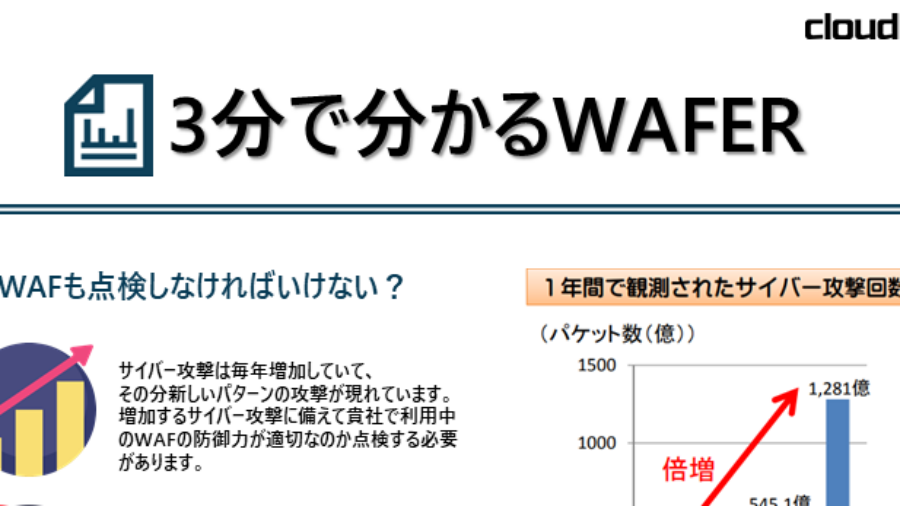

会員の個人情報・クレジットカード情報のデータベースをハッキングして情報を盗み取っていた以前とは異なって、昨今のサイバー攻撃は多様な形でWebサイトに被害を及ぼしています。

普通のホームページからフィッシングサイトに誘導して個人情報や決済情報を入力させたり、決済段階でフィッシングサイトに誘導して2回決済させるなど、単純に情報データベースを盗み取るだけではなく、ユーザが直接個人情報を入力するように誘導する巧妙な手法を使い始めました。

このようなサイバー攻撃は、個人に被害を与えるだけではなく、該当サイトの信頼度を低下させてハッキング被害に遭った企業が顧客に補償をしなければいけないなど、企業に甚大な損害を与えています。

クラウドブリックのWAFは業界最強の防御力を誇っていて、お客様の様々な課題を解決しております。

1.オンラインショップ

オンラインショップは個人情報及び決済情報を多数収集している為、攻撃対象になりやすいです。

実際、サイバー攻撃を受けたサイトの大半はオンラインショップであり、よくニュースで被害事例を見かけます。オンラインショップは情報を入力する部分の暗号化が特に重要であり、規模が大きくない企業が運営する場合が多いのでセキュリティに投資出来る費用が少ないという課題を持っている場合が多いです。

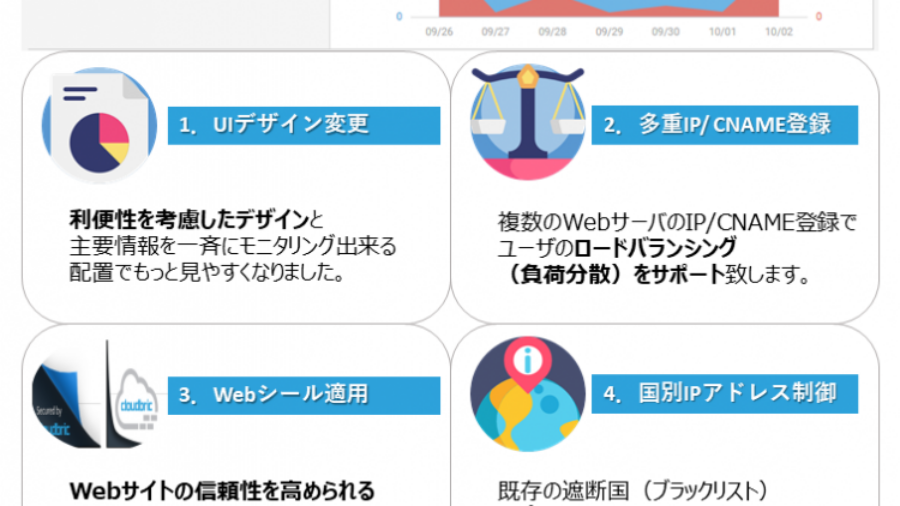

クラウドブリックは全てのページを暗号化する常時SSLを無料提供していて、適用・更新も無料代行しています。また、事前に決められた金額で月額決済が出来るので少額の初期費用・運用費用で高性能WAFを適用出来ます。

2.メディアサイト

個人情報及び決済情報が比較的に少ないメディアサイトの場合、該当Webサイトが持っている情報自体を狙った攻撃が多い傾向があります。

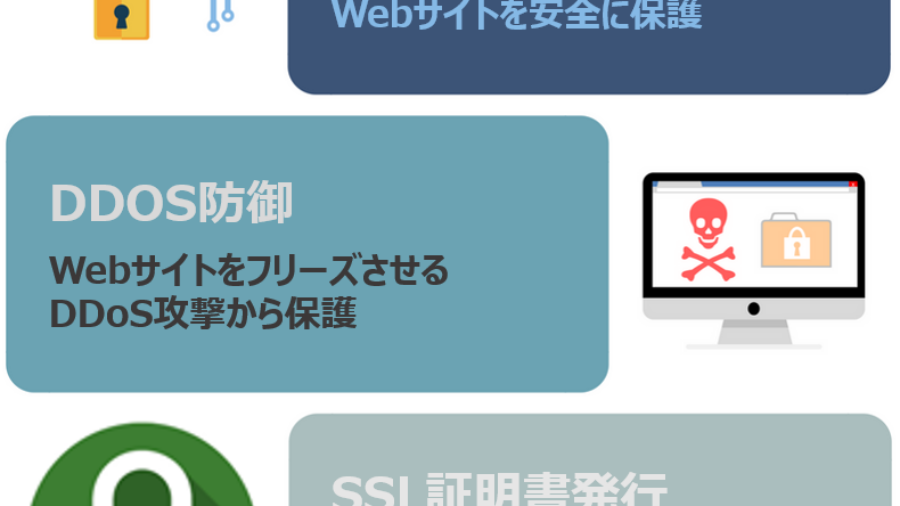

リサーチ資料・競合企業の技術関連情報などを窃取したり、悪意を持って削除したりする攻撃がよくあります。また、多数のゾンビサーバを用いてWebサイトに負荷を与えるDDoS攻撃が発生する事もあります。その為、メディアサイトは情報暗号化と共にDDoS対策が必要になります。

クラウドブリックはSSLのみならずDDoS攻撃対策も無料オプションとして提供しています。

急上昇したトラフィックが攻撃なのか実ユーザのアクセスなのかを把握して適切な対応をする事で、ユーザのWebサイト利用満足度を高めています。

3.非営利機関

信頼性の高い非営利機関のホームページの場合、DDoS攻撃の土台として利用されたり改ざんされたりする事例が増えています。

Webサーバに不正アクセスして他サイトを攻撃するよう操ってサイバー攻撃の加害者にさせたり、全く違うページが出力されるように改ざんしてサイト運営を妨害したり、様々な被害事例が発生しました。このような攻撃を防ぐ為には不正アクセスを防止する事が大事です。

クラウドブリックはロジックベース検知エンジンを搭載している為、今までなかった新しい攻撃も的確に検知し、Webサイトを不正アクセスからより安全に保護しています。

貴社の課題は何ですか?

クラウドブリックのWAFはWebサイトの規模・業種に関係なく全ての課題を解決させて頂きます。

今すぐご相談ください。1か月間無料トライアルも可能です!