新型コロナウイルスによって急遽始まったテレワークが、今も続いている、という方も多くいらっしゃると思います。それに伴い、多数の企業がセキュリティ対策に目を向け始めました。その一つとして幅広く使われているのが「VPN」です。しかし、VPNだけが有効なセキュリティ対策だというわけではありません。クラウドブリックの Remote Access Solution もまた、安全かつ低コストで従業員のテレワークの安全を守る、セキュリティ対策です。今回は、VPNと Remote Access Solution それぞれについて簡単に説明し、三つのポイントで VPNと Remote Access Solutionを比較しようと思います。

VPNとは

VPN(Virtual Private Network)とは、指定されたWebサーバとユーザ間に暗号化された通路を設置し、安全な接続を可能とするものです。言い換えれば、VPNはインターネットを利用しプライベートなネットワークへ接続するものであり、この「仮想」のプライベートネットワークは、安全な内部ネットワークのように稼働します。この過程のおかげで、ユーザは私設・社内サーバを含めたWebサーバに遠隔接続できるようになります。もちろん、すべてのデータは第3者から奪取されても安全なように、暗号化される必要があります。

Remote Access Solutionとは

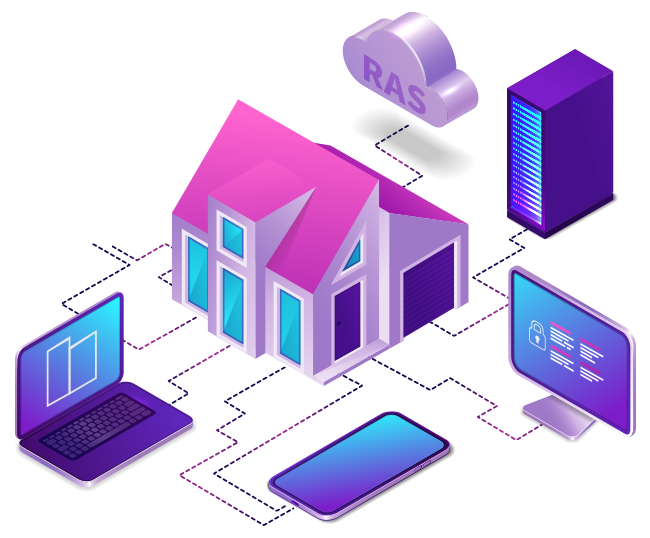

Remote Access Solution はクラウドブリックが持つセキュリティ技術が詰め込まれた、クラウドベースのビジネス用テレワークソリューションです。ユーザは Remote Access Solution を通じ、全てのトラフィックを暗号化し安全な状態にさせた上で、社内ネットワークに接続できます。また、認証を経たユーザのみが、デバイスや場所に関係なく企業の情報とデータに接近できます。これだけを見れば、さほどVPNとの差がないように見えますが、そうではありません。Cloudbric Remote Access Solution はVPNと比べ、次のような三つの差別化ポイントを持ちます。

Remote Access Solution の、三つの差別化ポイント

その1、簡単な利用方法

VPNの場合、安全な接続環境を構築するためには、サードパーティ製のアプリケーションが必要です。しかし Remote Access Solution の場合、お客様は何も設置する必要はありません。モバイル機器で接続する場合にも、VPNを利用するにはサードパーティ製のアプリケーションをダウンロードする必要があります。

しかし、クラウドベースである Remote Access Solution は、この場合にもいかなるダウンロードも要求しません。ただWebブラウザからログインするだけで、社内ネットワークを利用することができます。

その2、より確実なセキュリティ

VPNとは違い、Remote Access Solution は全てのトラフィックをモニタリングし、マルウェア、ボット、ハッキングなどの不審な動きをを自動的に遮断します。

また、VPNは通常シンプルなIDとパスワードを利用し、ゲートウェイにログインします。つまり、この情報を持つだれでも容易にゲートウェイへアクセスできるという事になります。しかし、Remote Access Solution の場合、FA認証を通じて認証されたユーザのみ、プライベートネットワーク(Private Network)内のWebサーバとデータへのアクセスを許可します。

ログデータの収集が気になる、という企業にも Remote Access Solution はうってつけです。VPNの場合、ベンダーごとにログデータへのポリシーは異なります。例えば、「No Log」ポリシーを随行しているというベンダーであっても、セッションログなどのデータを保存している場合があります。しかし、Remote Access Solution は、企業及び従業員のどのようなデータも保存しません。

その3、合理的な価格

前述したように、多数の企業がエンタープライズ級VPNソリューションを利用しています。しかし、規模によってはオンプレミスのVPN用機器や個別回線の設置が必要になる場合もあり、これには莫大な費用が伴います。

一方、Remote Access Solution はクラウドベースのソリューションなので、前述したとおり、設置を一切要求しません。よって、設置から発生する料金も、一切ありません。また、クラウドベースという利点を生かし、柔軟にサービス規模を調整できるので、納得できる範囲の中で料金が設定されます。さらに、2020年10月7日まで無料お試しプロモーションを実施中ですので、負担なく試していただけます。

最後に

日本でも広がったテレワークは、今や典型的な働き方の一つともなりえる程に浸透しています。しかし、セキュリティ対策なしのテレワークは、コロナが人体に与える被害と同じ様に、企業を傷つけ、さらには再起不能にまで陥らせる危険があります。クラウドブリックのすでに検証されたセキュリティ技術に基づいた Remote Access Solution は、テレワークに対する最も簡単な答えです。