EU域内で事業を展開する際に避けて通れないのが、GDPRの遵守です。GDPRは、個人情報とプライバシーの保護に関するEUの法律であり、EU域内に拠点がない日本企業でも対象となり得ます。もし違反した場合、多額の制裁金が課される可能性があるため注意が必要です。

この記事でGDPRについて理解を深め、EU域内の個人や企業に向けてのビジネスにお役立てください。

GDPR (EU一般データ保護規則)とは?

GDPRとは、欧州連合(EU)におけるデータ保護に関する法律です。EU版の個人情報保護法ともいえます。どのような法律なのか、概要や個人情報の定義、違反した場合にどうなるかについて解説します。

・GDPRの概要

GDPRの正式名称は「EU一般データ保護規則(General Data Protection Regulation)」です。頭文字を取ってGDPRと呼ばれています。個人情報の保護と、基本的人権の確保を目的として、2018年5月25日から施行されました。

EU内、厳密には、EEA(欧州経済領域)内における個人データの扱いを規定しています。個人データを取り扱う際は本人の同意を得ること、個人データを暗号化すること、システムの機密性を確保することなどを求めています。ECサイトなどネット上の取引にも適用されるため、注意が必要です。

EUではもともと「EUデータ保護指令(Data Protection Directive 95)」によって、個人データの保護が規定されていました。しかし、EUデータ保護指令に代わって施行されたGDPRは、個人データとプライバシー保護をさらに厳格に規定しています。

なお、2020年にEUを脱退したイギリスについても、GDPRの内容に基づいた「UK GDPR」と呼ばれる法律が施行されており、同様の対策が必要です。

日本企業であっても、EU域内から自社サイトへのアクセスがある場合なども対象になります。GDPRの内容については、日本の個人情報保護委員会によって日本語訳されていますので、参照してみてください。

(参照:個人情報保護委員会|EU(外国制度)GDPR(General Data Protection Regulation:一般データ保護規則)

・GDPRに違反した場合はどうなるか

GDPRに違反した場合、被害者への損害賠償責任を問われるほか、EUから高額な制裁金を科される場合があります。

制裁金の最高額は2,000万ユーロ、もしくは直前の会計年度における全世界売上総額の4%のうち、高いほうの金額です。1ユーロ160円の場合、日本円にしておよそ30億円以上の計算になります。

たとえ大企業だとしても、大きな打撃になる金額ですので、違反しないよう細心の注意が必要です。

(参照元:個人情報保護委員会|一般データ保護規則(仮日本語訳)第8章 救済、法的責任及び制裁 第83 条 制裁金を科すための一般的要件 94~97ページ)

・GDPRによる個人情報の定義

GDPR第4条において個人情報は以下のように定義されています。

引用”「個人データ」とは、識別された自然人又は識別可能な自然人(「データ主体」)に関する情報を意味する。識別可能な自然人とは、特に、氏名、識別番号、位置データ、オンライン識別子のような識別子を参照することによって、又は、当該自然人の身体的、生理的、遺伝的、精神的、経済的、文化的又は社会的な同一性を示す一つ又は複数の要素を参照することによって、直接的又は間接的に、識別され得る者をいう。”

(引用元:個人情報保護委員会|一般データ保護規則(仮日本語訳)第1章 一般規定 第4条 定義 3ページ)

例えば以下のようなデータが考えられます。

▼定義から想定される個人データの種類

- 氏名、メールアドレス

- クレジットカード情報

- パスポート情報

- オンライン識別子(IPアドレス、cookie)

- 位置情報

- 指紋や顔写真など生体認証のもととなり得る情報

- 出身地、部族

GDPRの対象となる日本企業 (適用範囲)

GDPRの対象となるのは、以下の日本企業です。

- EUに支社・子会社を置く企業

- EU内の個人や企業に対してサービスを提供したり取引があったりする企業

- 自社WebサイトにEU圏からアクセスがある企業

これらの企業においては、個人情報に関するデータを扱う場合、GDPRの原則に基づく必要があります。また、現地法人であったり、EU域内で個人情報を収集して日本で処理したりする場合も対象になりますので注意が必要です。

・1. EUに支社・子会社を置く企業

支社や子会社など、拠点がEU域内に存在する企業は、GDPRが適用されます。顧客データはもちろん、現地法人の従業員のデータも適正に扱わなければなりません。

GDPRでは、CookieやIPアドレス、位置情報などの個人データも保護対象です。そのため、EU域内に個人データを扱うサーバーやデータベースが設置されている場合でもGDPRの対象となります。

また、EU域内で個人データを収集し、日本でデータを処理するケースでは、GDPRの原則に基づいたデータ処理が求められます。

・2. EU内の個人や企業に対してサービスを提供したり取引があったりする企業

GDPRは、日本からEU域内にインターネット上でサービスを提供している企業にも適用されます。例えば、日本からEU域内に発送しているECサイトも含まれます。EU域に向けてサービスを提供しているかどうかは、サイトの言語や取り扱う通貨などによって、総合的に判断されます。

・3. 自社WebサイトにEU圏からアクセスがある企業

EU域内から自社サイトにアクセスがあれば、GDPRの対象と見なされます。例えば、EU域内のユーザーに対してターゲティング広告を行ったり、レコメンドが表示されたりする場合です。GDPRではターゲティング広告で用いられるCookieも個人情報と定義されているので、注意する必要があります。

GDPR対策として日本企業が行うべきセキュリティ対策

GDPR対策のためにまず行うべきなのは、セキュリティ対策です。GDPRの第32条では、データ保護のために暗号化を推奨しています。個人情報を扱うものには、PCやPOS端末などの機器やHDDなどの記録媒体、SAPやERPといったソリューションが含まれ、そのすべてに対して暗号化を行うには多大の労力を要します。

(参照元:個人情報保護委員会|一般データ保護規則(仮日本語訳)第4 章 管理者及び処理者 第2 節 個人データの安全性 第32 条 取扱いの安全性 37ページ)

そんなときには、データ暗号化ソリューションD’Amo(ディアモ)(https://www.pentasecurity.co.jp/damo/)の導入がおすすめです。

D’Amoは、セキュリティ専門企業であるペンタセキュリティが開発した製品で、オンプレミスやクラウドどちらにも対応しており、あらゆるレイヤーに対して高度な暗号化を実装します。

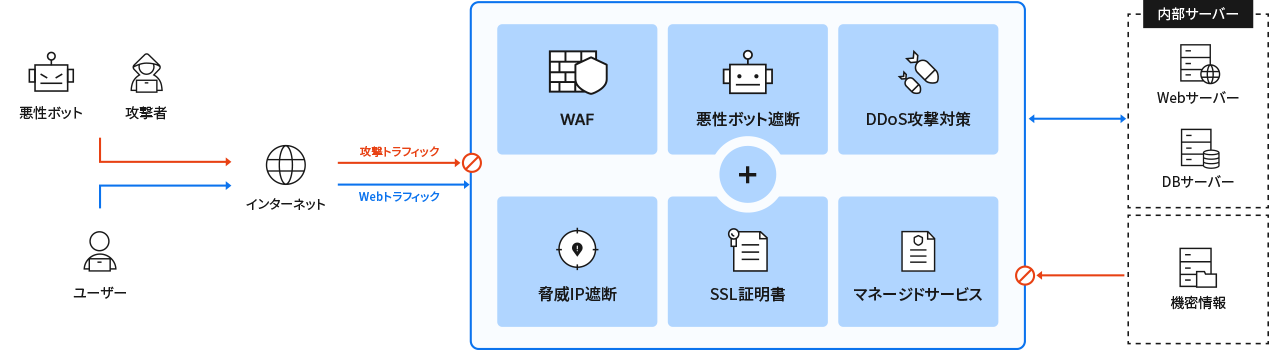

また、外的要因による個人データの流出を防ぐためにはWAFの導入も有効です。WAFとは、「Web Application Firewall」の略で、Webアプリケーションの脆弱性をついた攻撃から、Webサイトを保護するものです。WAFを導入すると、サーバーへの通信を解析・検査して、悪意を持った攻撃と判断した場合は自動的に通信が遮断されます。ECサイトやインターネットバンキングなどの脆弱性を悪用したサイバー攻撃を防ぎ、安全なWeb環境が実現できます。

まとめ

GDPRはEU域内における個人情報保護に関する法律であり、違反すると多額の制裁金が課されるおそれがあります。日本企業であっても、EU域内から自社サイトへのアクセスがある場合なども対象になるので、注意が必要です。

GDPRへの対応として、セキュリティ対策を強化する必要があります。暗号化ソリューションやWAFなどを活用して、個人情報を保護しましょう。

Cloudbric WAF+(クラウドブリック・ワフプラス)は、セキュリティ専門企業ペンタセキュリティが提供するクラウド型のセキュリティプラットフォームです。社内にセキュリティ専門の担当者がいなくても運用・導入が容易で、Web環境のセキュリティを守れます。

関連記事:Cloudbric WAF+

▼WAFをはじめとする多彩な機能がひとつに。企業向けWebセキュリティ対策なら「Cloudbirc WAF+」

▼製品・サービスに関するお問い合わせはこちら