近年、大企業のセキュリティ対策が強化される一方で、取引先や委託先を経由したサイバー攻撃が急増しています。こうした「サプライチェーン攻撃」は、セキュリティが手薄な組織を踏み台にして本来の標的に侵入する手法であり、一企業への攻撃が業界全体に波及する深刻な被害をもたらします。

本記事では、国内外の具体的な被害事例を紹介し、攻撃の手口や効果的な対策方法を詳しく解説します。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、標的企業を直接攻撃するのではなく、セキュリティ対策が手薄な取引先・子会社・委託先などを経由して侵入するサイバー攻撃手法です。

攻撃者は「サプライチェーン(供給網)」の中で最も脆弱な部分を狙い、そこを踏み台にして本来の標的である大企業や重要インフラに到達します。大企業が高度なセキュリティ対策を施していても、取引先の中小企業が攻撃の入り口となり、正規の通信経路を悪用されるため、検知が非常に困難です。

IPAの定義では「商流に関わる組織間の関係性を悪用した攻撃」と位置づけられており、企業間の信頼関係そのものが攻撃の手がかりとなります。

サプライチェーン攻撃については、以下の記事で詳しく解説しています。あわせてお読みください。

サプライチェーン攻撃が増加している背景

IPAの「情報セキュリティ10大脅威 2025」において、サプライチェーン攻撃は組織向け脅威の2位にランクインしています。

大企業のセキュリティ対策が強化される一方、中小企業は人材・予算の制約から対策が遅れがちであり、攻撃者にとって「入り口」として狙われやすい状況にあります。

さらに、デジタル化の進展により、企業間のシステム連携やクラウドサービス利用が拡大し、攻撃対象となる接点が増加していることも要因です。一社のセキュリティ対策が不十分だと、サプライチェーン全体がリスクに晒されるため、企業単体ではなく供給網全体での防御が求められています。

サプライチェーン攻撃の主な手口

サプライチェーン攻撃には、攻撃者の目的や標的によってさまざまな手口が存在します。ここでは、代表的な3つの攻撃手法について解説します。

取引先・委託先を踏み台にする攻撃(アイランドホッピング攻撃)

アイランドホッピング攻撃は、セキュリティ対策が脆弱な取引先や業務委託先に侵入し、そこから本来の標的企業のネットワークへアクセスする手法です。

攻撃者は取引先との正規の通信経路やVPN接続を悪用するため、標的企業側では不正アクセスと認識されず、検知が非常に困難です。通常の業務通信と区別がつかないため、従来のセキュリティ対策では防ぎきれません。

特に、海外子会社や地方拠点など、本社と比較してセキュリティレベルが低い組織が狙われやすい傾向にあります。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃は、ソフトウェアの開発・配布過程に悪意のあるコードを混入させ、そのソフトウェアを利用する多数の組織に被害を拡大させる手法です。

正規のソフトウェアアップデートに見せかけてマルウェアを配布するため、利用者は信頼できる提供元からのアップデートと認識し、気づかずに感染してしまいます。開発環境やビルドサーバーへの侵入により、ソースコード自体が改ざんされるケースもあります。

近年、オープンソースライブラリや外部モジュールへの依存が高まる中、開発段階でのセキュリティ管理の重要性が増しています。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃は、MSP(マネージドサービスプロバイダー)やクラウドサービス事業者など、ITサービスを提供する企業を攻撃し、そのサービスを利用する顧客企業に被害を波及させる手法です。

1社のサービス事業者が侵害されると、そのサービスを利用する数百から数千社に同時に影響が及ぶ可能性があり、被害規模が極めて大きくなります。攻撃者は効率的に多数の組織を侵害できるため、近年特に狙われやすくなっています。

クラウドサービスの普及に伴い、多くの企業が外部サービスに依存する現状では、この攻撃手法のリスクが一層高まっています。

サプライチェーン攻撃の国内事例

日本国内でも、サプライチェーン攻撃による深刻な被害が相次いで報告されています。ここでは、近年発生した代表的な3つの事例を紹介します。

アサヒグループホールディングス(2025年9月)

2025年9月29日、アサヒグループホールディングスがランサムウェア攻撃を受け、国内の全業務システムが停止しました。

商品の受注・出荷業務が全面停止し、国内工場の生産も一時停止に追い込まれる事態となりました。特に深刻だったのは、セブンイレブンやイオンなど大手小売業者向けのPB(プライベートブランド)商品の出荷が停止したことです。この影響により、サプライチェーン全体に被害が波及しました。

復旧には約2カ月を要し、段階的にシステムを再稼働させる長期対応を余儀なくされ、企業活動への影響は甚大でした。

2025年に発生した国内のサイバー攻撃事例については、以下の記事で詳しく解説しています。あわせてお読みください。

【2025年最新】国内外のサイバー攻撃事例10選!対策方法も紹介

アスクル(2025年10月)

2025年10月19日、アスクルがランサムウェア攻撃を受け、システム障害が発生しました。法人向けサービス「ASKUL」および個人向けサービス「LOHACO」の受注・出荷業務が全面停止する事態となりました。

さらに深刻だったのは、物流業務を委託していた無印良品、LOFT、そごう・西武などのオンラインストアにも被害が波及したことです。一企業への攻撃が、取引関係にある複数の企業に連鎖的に影響を及ぼしました。

また、約72万件以上の個人情報流出が確認され、初期侵入から攻撃発動まで約4カ月の潜伏期間があったことも判明しています。

トヨタ自動車・小島プレス工業(2022年3月)

2022年3月、トヨタ自動車の主要サプライヤーである小島プレス工業がランサムウェア攻撃を受けました。

小島プレス工業のシステム停止により、トヨタは国内全14工場28ラインの稼働を1日停止せざるを得ない事態となりました。この影響で約1万3000台の生産に支障が出たとされています。

この事例は、サプライチェーンの1社への攻撃が大企業の生産活動を直撃した象徴的なケースとして広く知られています。取引先企業のセキュリティ対策の重要性を改めて認識させる契機となり、企業間での連携強化の必要性が強く意識されるようになりました。

サプライチェーン攻撃の海外事例

サプライチェーン攻撃は世界規模で発生しており、特に海外では大規模な被害事例が報告されています。ここでは、国際的に注目された2つの事例を紹介します。

SolarWinds事件(2020年12月)

2020年12月、米国のIT管理ソフトウェア企業SolarWindsの製品「Orion」にバックドアが仕込まれ、同製品を利用する世界中の組織が被害を受けました。

米国政府機関(国務省、財務省、国土安全保障省など)を含む約18,000組織に影響が及んだとされ、被害規模は前例のないものとなりました。攻撃者は正規のソフトウェアアップデートを通じてマルウェアを配布したため、利用者は信頼できる提供元からの更新として受け入れ、検知が極めて困難でした。

この事件は、ソフトウェアサプライチェーン攻撃の危険性を世界に知らしめた象徴的な事例として認識されています。

Kaseya VSA事件(2021年7月)

2021年7月、米国のIT管理ソフトウェア企業KaseyaのリモートIT管理ツール「VSA」が攻撃を受け、同ツールを利用するMSP(マネージドサービスプロバイダー)経由で多数の企業がランサムウェアに感染しました。

直接の被害を受けたMSPは約60社、その顧客企業を含めると最大1,500社以上に影響が及んだとされています。1つのソフトウェアの脆弱性を突くことで、MSPを経由して連鎖的に被害が拡大しました。

この事件は、サービスサプライチェーン攻撃により、1つの脆弱性が多層的に被害を拡大させた典型例として、企業のサプライチェーンリスク管理の重要性を示しています。

サプライチェーン攻撃への対策

サプライチェーン攻撃から企業を守るには、自社だけでなくサプライチェーン全体でのセキュリティ強化が不可欠です。ここでは、効果的な3つの対策を紹介します。

自社のセキュリティ対策を強化する

サプライチェーン攻撃への対策として、まず自社のセキュリティ基盤を強化することが重要です。

エンドポイント対策(EDR)の導入により、侵入後の不審な挙動を早期に検知・対応できます。多要素認証(MFA)の導入は、認証情報が漏えいした場合でも不正アクセスを防止する効果があります。

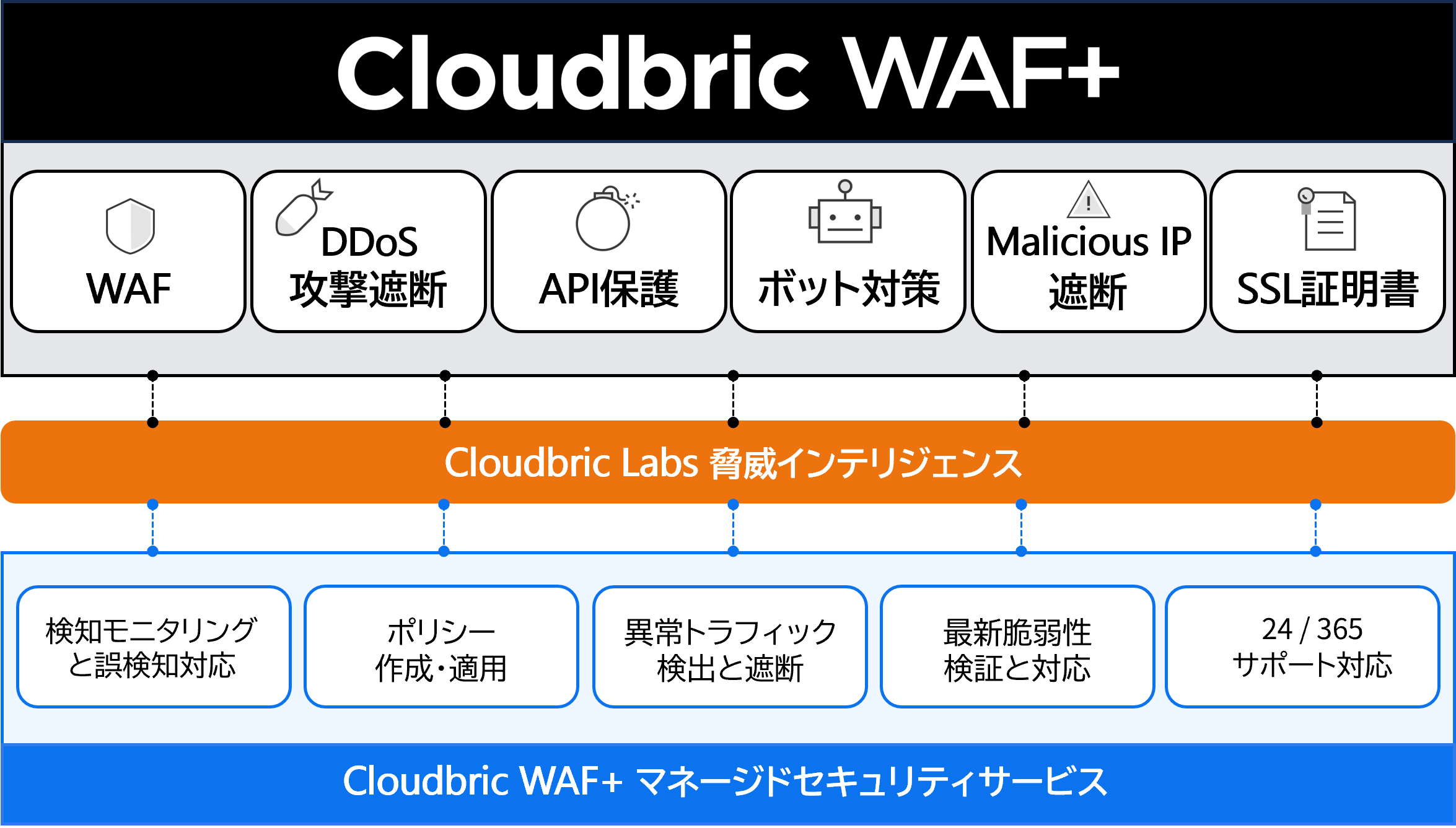

また、定期的な脆弱性診断とセキュリティパッチの適用により、攻撃者に悪用される脆弱性を減らすことが可能です。WAF(Web Application Firewall)の導入も効果的で、Webアプリケーションへの攻撃を検知・遮断できます。

WAFについては、以下の記事で詳しく解説しています。あわせてお読みください。

セキュリティ対策に有効なWAFとは?仕組みや種類、おすすめ製品を紹介

取引先・委託先のセキュリティを評価・管理する

自社のセキュリティを強化するだけでなく、取引先や委託先のセキュリティ対策状況を定期的に確認・評価する仕組みを構築することが重要です。

契約時にセキュリティ要件を明記し、遵守状況を監査できる条項を盛り込むことで、取引先にも一定のセキュリティ水準を求めることができます。セキュリティチェックシートの提出や定期監査により、リスクの高い取引先を把握しましょう。

また、サプライチェーン全体でセキュリティ基準を共有し、対策が不十分な組織を支援する体制も必要です。

インシデント対応体制とBCPを整備する

サイバー攻撃を受けた際の初動対応手順を明確化し、関係者間で共有・訓練しておくことが重要です。迅速な初動対応により、被害の拡大を最小限に抑えることができます。

特にランサムウェア対策として、バックアップデータはオフライン環境にも保管し、暗号化被害を受けても復旧できる体制を整えましょう。ネットワーク接続されたバックアップのみでは、同時に暗号化されるリスクがあります。

また、事業継続計画(BCP)にサイバー攻撃のシナリオを追加し、業務停止時の代替手段を準備しておくことも不可欠です。

まとめ

サプライチェーン攻撃は、取引先や委託先といった「弱い環」を狙う巧妙な手法であり、一企業への攻撃が業界全体に波及する深刻な脅威です。自社だけでなく、サプライチェーン全体でセキュリティレベルを向上させることが不可欠です。

自社のセキュリティ対策として、WAF(Web Application Firewall)の導入は有効な手段のひとつです。「Cloudbric WAF+」は、Webアプリケーションへの攻撃を検知・遮断するクラウド型WAFで、AIによる自動検知機能を備えています。

サプライチェーン攻撃への対策をお考えの方は、ぜひお気軽にお問い合わせください。