コーポレートサイトとは、一般的には企業の公式サイトのことですが、「会社案内」「会社概要」「事業内容」などが記載されていることから企業の顔ともいえる存在です。他にも、企業理念や採用情報、プレスリリースなども掲載するケースも多く、さまざまなユースケースに活用されています。

ところで、国立研究開発法人情報通信研究機構(NICT)が発表した観測レポートによると、下図のとおり日本国内で観測された悪意のある第3 者からのサイバー攻撃は年々増加傾向にあります。

.png)

2020年には、WebサイトへのDRDoS攻撃(DoSリフレクション攻撃)の観測結果が1,820,722件とのことで、なかにはコーポレートサイトへの攻撃も含まれていました。このような背景にありながら、コーポレートサイトは顧客情報を取り扱っているECサイトと比べ、Webサイトセキュリティ対策が甘い傾向があります。本記事では、コーポレートサイトもWebセキュリティ対策が必要な理由と最適な対策方法について解説しています。

コーポレートサイトにWebセキュリティ対策が必要な2つの理由とは?

冒頭でも説明したとおり、日本国内で観測された悪意のある第3者からのサイバー攻撃は年々増加傾向にあります。そのため、顧客情報や社内情報を守るためのWebセキュリティ対策をしている企業も少なくありません。

悪意のある第3者からのサイバー攻撃には、コーポレートサイトを集中的に狙うケースも珍しくありませんが、コーポレートサイトのWebセキュリティ対策を行っている企業は、実はそれほど多くないのが現状です。例えば、2021年5月にはマッチングアプリ「omiai」などで知られる株式会社ネットマーケティングのコーポレートサイトがサイバー攻撃を受け、顧客の個人情報が流出した事件もありました。

コーポレートサイトへのサイバー攻撃が増えている理由は何でしょうか。

理由①|経営者側のWebセキュリティに対する認識が甘い

コーポレートサイトへのサイバー攻撃が増加している理由の1つが、経営者側のWebセキュリティに対する認識の甘さです。以前はサイバー攻撃といえば、国家や企業などの組織体の戦略変更やイメージダウン・株価操作などを狙う組織犯罪、産業スパイ活動を目的とした内容が多くを占めていました。そのため、当時経営者は、政府機関や大企業でなければ攻撃のターゲットにはならないという認識を抱えていました。

しかし、現代社会では大企業を狙って多額の詐欺を行ったり、政治的な目的を持ったサイバー攻撃ではなく、中小企業をターゲットにしたサイバー攻撃も増加しています。

そもそも、サイバー攻撃の目的も、下記のように多様化しています。

- 情報の悪用

- 顧客信用度やブランドイメージの低下

- 事業やサービスの中断や停止

そのため、資産や機密情報の規模にかかわらず、どんな企業でも攻撃される可能性があるため、セキュリティ対策を経営戦略として行うことは経営者としての責務となっています。それにもかかわらず、Webセキュリティに対する認識が甘い経営者が多いため、経済産業省とIPA( 情報処理推進機構 )は2015年に「サイバーセキュリティ経営ガイドライン」を策定し、経営者に対してセキュリティ対策を推進するよう求めています。

理由②|企業としてのセキュリティ投資への割合が低い

企業のWebセキュリティ対策にかける予算(投資)の割合が低いことも、コーポレートサイトへのサイバー攻撃が増えている理由の1つです。現在、日本でも多くの企業が、DX(デジタルトランスフォーメーション)時代に向けてIT関連に予算を投じています。しかし、海外の企業と比べ、日本の企業はその予算に占めるWebセキュリティ関連の予算の割合は低いです。

NRIセキュアテクノロジーズ(NRIセキュア)が発表した「企業における情報セキュリティ実態調査2019」によると、IT関連予算に占めるWebセキュリティ関連予算の割合が10%以上と回答した企業は、米国企業は80%弱。一方で、日本企業は約30%に留まりました。

Webセキュリティ対策にコストをかける(セキュリティ投資をしている)企業の割合が低いことに加え、中小企業の場合、そのセキュリティ投資が間違った投資手段となっていることも珍しくありません。下記の内容が、間違ったWebセキュリティ投資例といえます。

- 被害の発生確率と被害額に合った攻撃対策ツール等を導入していない

- 個人情報の重要度を理解していない

- 専門家や担当者の意見を聞かず、経営者の判断のみで行っている

- 社外との情報共有ができていない

- 最新もしくは高価格な製品・サービスを短絡的に選択して導入している

コーポレートサイトをサイバー攻撃から守るためには、正しい方法でWebセキュリティ投資を行うことが重要です。

コーポレートサイトのWebセキュリティ対策を成功させたい!3つのポイントで徹底解説!

日本の中小企業におけるセキュリティ投資が、間違った方向性で行われていることも少なくないことは前述しました。それでは、コーポレートサイトの正しいWebセキュリティ対策方法は、どのようにすればよいのでしょうか?

結論をいえば、コーポレートサイトのWebセキュリティ対策を成功させるポイントは、下記の3つです。

- 経営側のWebセキュリティに対する理解度を上げる

- 個人情報の重要度を再認識する

- セキュリティ対策を導入してもすべてを委託企業任せにしない

経営側のWebセキュリティに対する理解度を上げる

コーポレートサイトにおいて、専門家や担当者の意見を聞かず経営者の判断のみで行ったWebセキュリティ対策は間違った対策になりやすいです。経営者の多くが「自社は大丈夫」と思い込んで、攻撃を受けたり情報が漏れて初めてセキュリティ対策の不備を自覚するケースも多いです。

また、自社に合った対策でなく、一般に良く知られているFW(ファイアウォール)やログの監視といった、現在ではそれだけでは不十分な対策のみ実施している企業も多いです。そのため、正しいWebセキュリティ投資を行うためには、まず経営陣に現在に適した対策方法を理解してもらうことが必至です。

個人情報の重要度を再認識する

コーポレートサイトがサイバー攻撃を受けたことで、個人情報が盗み出されたり、改ざんされたりする可能性があります。そもそも、コーポレートサイトだから個人情報を扱わないわけではありません。コーポレートサイトで個人情報は扱わず別システムで管理していても、サイバー攻撃によって、お問い合わせ入力フォームを改ざんされる危険性が伴います。また、そこから別システムに侵入して、情報を盗み出すという手口も存在します。

コーポレートサイトで個人情報は扱っていなくても、情報流出の危険性はあるため、個人情報の重要度は十分に理解しておくことが大切です。

すべてを委託企業任せにしない

最新もしくは高価格な製品・サービスを選べば、正しいWebセキリティ投資ができるわけではありません。正しいWebセキュリティ投資には、被害の発生確率と被害額に合った攻撃対策ツールを導入しなければいけません。

多くの企業がコーポレートサイトのWebセキュリティ対策のすべてを委託企業任せにするケースも少なくありません。しかし、突発的な事例に対処することが困難なためおすすめしません。コーポレートサイトのWebセキュリティ対策のすべてを委託企業任せにしていた場合、下記のようなリスクがあります。

- セキュリティ面でのリスク

- 品質低下のリスク

- 自社内にノウハウが蓄積されない

Webセキュリティ対策をベンダーに委託するのなら、この3つのリスクは意識しておく必要がありますが、まずはすべてを委託企業任せにしないことをおすすめします。

コーポレートサイトにWAFを導入すべき理由を解説!

悪意のある第3者のターゲットとなりやすいコーポレートサイトを、サイバー攻撃から守る方法としておすすめなのが「WAF」です。WAFとは「Web Application Firewall」の略で、簡単に説明すると、Webアプリケーションの前面に配置される下記のような特徴を持つセキュリティ対策のことです。

- Webアプリケーションの脆弱性を悪用した攻撃を防御できる

- 複数のWebアプリケーションへの攻撃をまとめて防御できる

- 脆弱性を悪用した攻撃が検出できる

そもそも、FWやログの監視といったWebセキュリティ対策のみで十分だという認識は間違いです。そして、経営陣のそのような認識を改めることが、正しいWebセキリティ投資を行うために必要だということは前述しました。確かに、それらも必要なWebセキュリティ対策の1つですがが、それだけではコーポレートサイトは守れません。しかしWAFであれば、FWやIPS/IDS(不正侵入防止システム/不正侵入検知システム)では守ることができない攻撃も防御可能です。

WAFには、下記の3つのタイプが存在し、それぞれで導入および運用方法が異なります。大手企業の場合はアプライアンス型を、中小企業はクラウド型のWAFを採用することが多いですが、自社のシステム環境に合ったWAFを導入することが重要です。

そのため、サイバー攻撃による被害の発生確率と被害額に合った対策が行えることも、コーポレートサイトを守る方法としてWAFをおすすめする理由です。

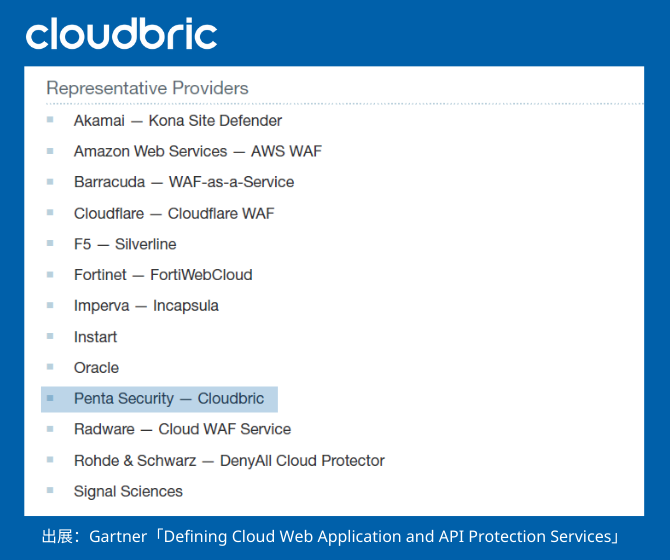

ペンタセキュリティでは、オンプレミス環境に合わせたアプライアンス型WAF「WAPPLES」、AWS、Azure等パブリッククラウドやプライベート環境に最適化されたソフトウェア型WAFの「WAPPLES SA」、DNS情報変更のみで簡単導入できるクラウド型WAFサービス「Cloudbric WAF+」など、企業環境に合わせて様々なタイプのWAFを提供しております。

Cloudbric WAF+の場合、基本的なWAF機能に加え、無償SSL機能、DDoS対策、悪性ボット遮断、脅威IP遮断など5つのWebセキュリティサービスを1つの統合したプラットフォームにて提供するクラウド型セキュリティサービスとして注目されています。

まとめ

今回は、コーポレートサイトにもWebセキュリティ対策が必要な理由について解説してきました。悪意のある第3者がターゲットとするのは、ECサイトのような顧客情報を扱うサイトだけではありません。また、データサーバーを直接狙わず、コーポレートサイトから情報漏洩を誘発させる手口も存在します。

そのため、企業経営者は、正しいWebセキリティ対策とはどういったことなのかを正しく認識しておくことが重要です。また、Webセキュリティ投資への割合が低いのであれば、それを見直し、正しい方法でWebセキュリティ投資を行ってください。

.png)